ОГЛАВЛЕНИЕ

- ВВЕДЕНИЕ

- ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ И МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИЯХ МАЛОГО И СРЕДНЕГО БИЗНЕСА

- 1.1. Понятие и основные компоненты информационной безопасности

- 1.2. Классификация инструментов обеспечения информационной безопасности на предприятиях малого и среднего бизнеса

- 1.3. Анализ актуальных угроз информационной безопасности на предприятиях малого и среднего бизнеса

- ГЛАВА 2. АНАЛИЗ ВОЗМОЖНОСТЕЙ ПРИМЕНЕНИЯ ИНСТРУМЕНТОВ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИИ МАЛОГО БИЗНЕСА

- 2.1 Модель анализа угроз и уязвимостей информационной безопасности

- 2.2 Оценка основных угроз информационной безопасности в БДУ ФСТЭК России

- 2.3 Анализ действующих инструментов обеспечения безопасности информационных систем

- ГЛАВА 3. ПРОЕКТИРОВАНИЕ КОНЦЕПТУАЛЬНОЙ МОДЕЛИ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИЯХ МАЛОГО И СРЕДНЕГО БИЗНЕСА

- 3.1 Разработка методики обеспечения информационной безопасности на предприятиях малого и среднего бизнеса

- 3.2 Оценка экономической эффективности проекта

- ЗАКЛЮЧЕНИЕ

- СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ И ЛИТЕРАТУРЫ

ВВЕДЕНИЕ

Актуальность темы исследования обусловлена тем, что широкополосная связь и информационные технологии являются мощными факторами выхода малых и средних предприятий на новые рынки и повышения производительности и эффективности, однако данные компании нуждаются в стратегии информационной безопасности, чтобы защитить свой собственный бизнес, своих клиентов и свои данные от растущих угроз информационной безопасности. Исследования компании «Лаборатория Касперского» показывают, что 22% малых и средних предприятий стали объектами кибератак по итогам 2020 года. 60% малых и средних предприятий, которые становятся жертвами преднамеренных нарушений информационной безопасности, закрываются в течение шести месяцев после нарушения. Хотя это может быть самым разрушительным результатом атаки, есть и другие последствия, которые может испытать малый и средний бизнес, включая такие как финансовые потери от кражи банковской информации, финансовые потери от срыва бизнеса, высокие затраты на избавление вашей сети от угроз, ущерб репутации после сообщения клиентам о том, что их информация была скомпрометирована.

Объект исследования: информационные системы малых и средних предприятий.

Предмет исследования: инструменты обеспечения информационной безопасности на предприятиях малого и среднего бизнеса.

Цель исследования — разработка методики комплексного использования инструментов обеспечения информационной безопасности на предприятиях малого и среднего бизнеса.

В соответствии с целью исследования были сформулированы задачи исследования:

–изучить понятие и основные компоненты информационной безопасности;

– рассмотреть классификацию инструментов обеспечения информационной безопасности на предприятиях малого и среднего бизнеса;

– провести анализ актуальных угроз информационной безопасности на предприятиях малого и среднего бизнеса;

–построить модель анализа угроз и уязвимостей информационной безопасности ООО «Веста»;

– провести оценку основных угроз информационной безопасности ООО «Веста» в БДУ ФСТЭК России;

–проанализировать действующие инструменты обеспечения безопасности информационных систем ООО «Веста»;

– разработать методику обеспечения информационной безопасности на предприятиях малого и среднего бизнеса;

–провести оценку экономической эффективности проекта.

В ходе исследования применялись общенаучные методы теории управления, экспертного, статистического и сравнительного анализа, системного подхода к изучению экономических явлений и процессов, методы экспертных оценок, анкетирование, табличные и графические приемы визуализации данных: для подтверждения значимости факторов было проведено моделирование.

Научная новизна диссертации заключается в предложенном подходе к обеспечению безопасности информационных систем малого и среднего бизнеса: разработанная методика представляет собой универсальный набор мер, направленных на повышение эффективности защиты информационной системы.

ГЛАВА 1. ТЕОРЕТИЧЕСКИЕ И МЕТОДОЛОГИЧЕСКИЕ ОСНОВЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИЯХ МАЛОГО И СРЕДНЕГО БИЗНЕСА

1.1. Понятие и основные компоненты информационной безопасности

Развитие информационных технологий, повсеместное распространение глобальной сети Интернет привели к формированию информационной среды, проникающей во все сферы человеческой жизни – творческую, научную, образовательную, предпринимательскую и прочие. Сегодня сложно себе представить работу крупных компаний и малых фирм, государственных структур и образовательных учреждений без применения современных информационных технологий, ключевую роль в которых играет информация.

Под информацией в данном случае понимается совокупность сведений о лицах, предметах, фактах, событиях, явлениях и процессах, независимо от формы их представления. Информация содержится в виде символов, сигналов, образов, технических процессов и решений, количественных характеристик и физических величин [41].

На всех этапах работы с информацией важным условием является обеспечение информационной безопасности, под которой понимается защищенность информации и поддерживающей инфраструктуры от случайных и преднамеренных воздействий, который могут нанести ущерб пользователям и владельцам информации [20]. Как подчеркивают авторы статьи «Информационная безопасность как объект киберпреступности» «информационная безопасность охватывает защиту информационных сетей, ресурсов и других активов, включая имущественные интересы участников различного рода правоотношений» [33]. Ущерб от нарушения информационной безопасности может привести к серьезным последствиям. Таким образом, защита информации представляет собой несомненно важную задачу.

Информационная система (ИС) – совокупность технических средств и программного обеспечения, предназначенная для информационного обслуживания пользователей и технических объектов. Под техническими средст в данном случае понимается оборудование для ввода и вывода данных, их хранения и преобразования. К ним относят вычислительные машины или компьютеры, устройства сопряжения вычислительных машин с объектами, коммуникационное оборудование, предназначенное для передачи данных, и линии связи. Программное обеспечение – совокупность программ, реализующих возложенные на систему функции [14].

На государственном уровне требования к обеспечению информационной безопасности отражены в нормативно-правовых актах ФСБ России и ФСТЭК России. Защита персональных данных регулируется Федеральным законом №152-ФЗ [1] и должна осуществляться в соответствии с требованиями приказа ФСТЭК России от 18 февраля 2013 г. №21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» [2] и Постановления Правительства РФ от 01.11.2012 г. №1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных» [3].

Если система подпадает под действие перечисленных или иных законодательных актов, диктующих требования по защите информации, то все этапы защиты информации в системе должны проводиться согласно требованиям соответствующих законов и подзаконных актов.

Если система не обрабатывает информацию, подлежащую защите по закону, то можно самостоятельно определить, какие сведения и от чего нужно защищать. Именно владелец информации (в данном случае – заказчик) принимает решение о том, какие свойства безопасности информации необходимо обеспечивать.

Оценка угроз безопасности информации – важная задача, от качества выполнения которой зависит создание эффективной системы защиты.

Все угрозы с учётом их актуальности сводятся в единый перечень – так называемую модель угроз. Чтобы построить модель угроз, нужно выявить существующие риски и правильно оценить их актуальность.

Неадекватная оценка рисков может привести к перерасходу средств на создание системы защиты или наоборот – к недостаточной эффективности построенной системы.

Сформировать модель актуальных угроз можно как по методикам, предлагаемым ФСТЭК России, так и не следуя им в точности. В любом случае для получения качественного результата понадобится аналитик, который будет выполнять поставленную задачу в плотном контакте с компанией.

На основе модели актуальных угроз формируются требования к системе защиты. Логика простая: есть актуальная угроза – её нужно нейтрализовать. Для нейтрализации угроз, связанных с компьютерными вирусами, понадобятся антивирусные средства. Для защиты от сетевых атак – средства защиты сети. Как правило, требования к системе защиты содержат не конкретные наименования средств защиты информации, а их описания с точки зрения функций.

В итоге должен получиться перечень средств защиты с функциями, покрывающий перечень актуальных угроз.

После формирования требований к создаваемой системе защиты начинается этап её реализации. Подбираются средства защиты, создаются необходимые внутренние документы, всё это внедряется и настраивается, затем тестируется и запускается в эксплуатацию.

Если специалистов по защите информации нет среди сотрудников организации, для создания системы защиты привлекаются компании, специализирующиеся на построении соответствующих систем в соответствии с Федеральным законом №152-ФЗ. Одна из таких компаний – МРП-Интеллектуальные машины, предоставляющая полный комплекс услуг по защите персональных данных. Такой путь решения задачи отличается сравнительно большими единовременными вложениями при небольших регулярных затратах (регулярно придется платить только за некоторые лицензии, например, за антивирус).

В качестве альтернативного варианта компании прибегают к так называемой безопасности в виде сервиса (Security as a Service – SecaaS). Сервисная модель позволяет решать задачу защиты информации на постоянной основе, не вкладываясь в наём дорогостоящих специалистов по информационной безопасности и минимизируя единовременные вложения во внедрение средств защиты. Сервисная модель, как правило, не требует крупных вложений на старте, но регулярные затраты будут более высокими, чем при создании собственной системы защиты информации [36].

К сожалению, системы предотвращения потери данных имеют свои собственные проблемы. Например, чем детальнее набор правил, тем больше ложных срабатываний создается, заставляя сотрудников думать, что правила замедляют их работу и их необходимо обойти, чтобы сохранить продуктивность, что потенциально может привести к неправильной блокировке или неправильному освобождению данных. Еще одна серьезная проблема заключается в том, что для обеспечения эффективности системы предотвращения потери данных должны быть широко внедрены. Например, если ваша компания использует систему предотвращения потери данных для электронной почты, но не для общего доступа к файлам или хранения документов, можно обнаружить, что ваши данные утекают по незащищенным каналам.

В рамках организации объекты защиты дифференцируются по следующим направлениям [7]:

– объект управления;

– функциональное назначение области защиты;

– характер использования защищаемой информации;

– степень автоматизации защищаемых процессов.

Соответственно с данными типами объектов выделяют и типы информационных систем.

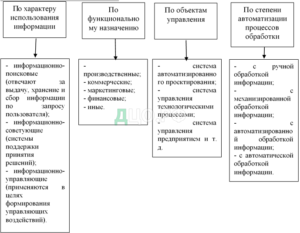

С точки зрения применения информационные системы могут классифицироваться (рис. 1):

Рисунок 1 – Классификация типов информационных систем как объекта защиты

Типичная организация делится на операционный, средний и верхний уровни. Требования к информации для пользователей на каждом уровне различны. С этой целью существует ряд информационных систем, которые поддерживают каждый уровень в организации [8].

Понимание различных уровней организации важно для понимания информации, необходимой пользователям, которые работают на своих соответствующих уровнях.

Рассмотрим различные уровни типичной организации.

1) Уровень оперативного управления. Операционный уровень связан с выполнением повседневных деловых операций организации [19].

Примерами пользователей на этом уровне управления являются кассиры в торговых точках, кассиры, медсестры в больницах, обслуживающий персонал и т. д.

Пользователи на этом уровне принимают структурированные решения. Это означает, что они определили правила, которыми они руководствуются при принятии решений. Например, если магазин продает товары в кредит, и у них есть кредитная политика, в которой установлен определенный лимит на заимствование. Все продавцы должны решить, давать ли кредит клиенту или нет, основываясь на текущей информации о кредите из системы.

2) Уровень тактического управления. На этом уровне организации доминируют менеджеры среднего звена, руководители департаментов, контролеры и т. д. Пользователи на этом уровне обычно контролируют действия пользователей на уровне оперативного управления.

Тактические пользователи принимают полуструктурированные решения [10]. Решения частично основаны на установленных руководящих принципах и оценочных суждениях. В качестве примера, тактический менеджер может проверить кредитный лимит и историю платежей клиента и принять решение сделать исключение для повышения кредитного лимита для конкретного клиента. Решение частично структурировано в том смысле, что тактический менеджер должен использовать существующую информацию, чтобы идентифицировать историю платежей, которая приносит пользу организации и допустимому проценту прироста.

3) Уровень стратегического управления. Это самый высокий уровень в организации. Пользователи на этом уровне принимают неструктурированные решения. Руководители высшего звена занимаются долгосрочным планированием деятельности организации. Они используют информацию от тактических менеджеров и внешних данных, чтобы направлять их при принятии неструктурированных решений.

Модель информационной безопасности предприятия представлена на рисунке 2.

Рисунок 2 – Модель информационной безопасности

Организация, которая стремится разработать рабочую модель информационной безопасности, должна иметь четко определенные цели, касающиеся безопасности и стратегии. Руководство должно согласовать эти цели: любые существующие разногласия в этом контексте могут привести к дисфункции всего проекта.

Информационная безопасность рассматривается как обеспечение трех основных целей:

– конфиденциальность: данные и информационные актинеобходимо быть ограничены лицами, имеющими авторизованный доступ, и не разглашаться другим лицам;

– целостность: сохранение данных нетронутыми, полными и точными, а также работоспособность ИТ-систем;

– доступность: цель, указывающая на то, что информация или система находятся в распоряжении уполномоченных пользователей, когда это необходимо.

Донн Паркер, один из пионеров в области ИТ-безопасности, расширил эту тройную парадигму, предложив дополнительные цели: «аутентичность» и «полезность».

В соответствии с существующими угрозами и уязвимостями меры информационной безопасности составляют:

– технические меры: включают в себя аппаратное и программное обеспечение, которое защищает данные – от шифрования до брандмауэров;

– организационные меры: включают создание внутреннего подразделения, занимающегося вопросами информационной безопасности, а также включение информационной безопасности в обязанности некоторых сотрудников каждого отдела;

– человеческий фактор: меры включают в себя обеспечение осведомленности пользователей о надлежащей практике инфосекции;

– физические меры: включают в себя контроль доступа к офисным помещениям и, особенно, к центрам обработки данных.

Действие на предприятии информационной безопасности основано на ряде компонентов, таких как:

– механизмы предотвращения и обнаружения угроз;

– управление доступом;

– реагирование на инциденты;

– конфиденциальность и соответствие требованиям;

– управление рисками;

– аудит и мониторинг;

– планирование непрерывности бизнеса.

Реализация компонентов информационной безопасности утверждаются на локальном уровне путем принятия политики информационной безопасности компании.

Политика информационной безопасности представляет собой набор правил, принятых организацией для обеспечения того, чтобы все пользователи сетей или ИТ-структуры в пределах домена организации соблюдали предписания относительно безопасности данных, хранящихся в цифровом виде в пределах границ, на которые организация распространяет свои полномочия.

Политика информационной безопасности регулирует защиту информации, которая является одним из многих активов, необходимых корпорации для защиты.

В рамках политики информационной безопасности формируется соответствующая программа. Разработка программы информационной безопасности требует поддержки, ресурсов и времени. Создание сильной и устойчивой программы информационной безопасности требует наличия соответствующих талантов и инструментов. Меры информационной безопасности направлены на защиту компаний от разнообразных атак, таких как вредоносные программы или фишинг. Когда меры, которые принимаются для обеспечения безопасности данных, не работают должным образом или недостаточно эффективны, происходит нарушение данных. Другими сло, посторонний получает доступ к ценной коммерческой информации. Как следствие, компания может потерять бизнес или доверие общественности. Следовательно, обеспечение безопасности данных – это обеспечение безопасности компании, а процедуры информационной безопасности необходимы для любого бизнеса [51].

Таким образом, термин информационная безопасность описывает методы, обеспечивающие безопасность систем обработки информации в целях защиты доступности, конфиденциальности и целостности. Основная цель – защита от сценариев атак, предотвращение экономического ущерба и минимизация рисков.

1.2. Классификация инструментов обеспечения информационной безопасности на предприятиях малого и среднего бизнеса

Развитие методов обеспечения безопасности информационных систем происходит с одной стороны на фоне развития цифровой экономики, а с другой – по мере появления новых форм угроз данной безопасности.

Современная типология инструментов обеспечения информационной безопасности на предприятиях малого и среднего бизнеса позволяет классифицировать их в соответствии с применяемыми стратегиями информационной безопасности для малого бизнеса:

- Облачная безопасность. Цель: обеспечить безопасность облачной инфраструктуры, приложений и данных. Все чаще малые предприятия обращаются к облаку, чтобы обеспечить инфраструктуру, необходимую их организациям. Но хотя облачные системы очень доступны, экономичны и эффективны, они не все созданы равными. Важно выбирать облачные платформы и приложения, которые обеспечивают самый высокий уровень безопасности и имеют встроенные средства защиты от уязвимостей [50].

- Сетевая безопасность. Стратегии сетевой безопасности направлены на предотвращение несанкционированного использования и неправильного использования компьютерной сети – другими словами, устройств и данных, контролируемых вашим сетевым администратором. Один из самых простых шагов, который можно предпринять, также является одним из самых важных: ограничение доступа к сети Wi-Fi с помощью надежного пароля. Кроме того, нужно будет предвидеть и защищать от определенных типов атак, а также от внутренних угроз [35].

- VPN и брандмауэры. Используются продукты безопасности, такие как виртуальные частные сети (VPN) и брандмауэры. Эти линии обороны не могут предотвратить все виды атак, но они очень эффективны при правильном применении.

- Обновления ПО. Хотя это часто недооценивается, одна из лучших стратегий, которую можно использовать для повышения информационной безопасности бизнеса – это обязательство регулярно обновлять и модернизировать используемые технологические инструменты. Программисты и разработчики всегда ищут новые угрозы, и когда они находят их, они обычно выпускают патч, чтобы защититься от них. Однако, чтобы воспользоваться этим патчем, необходимо фактически установить его. Слишком многие компании оставляют свои устройства и программное обеспечение не обновляемыми, что делает их уязвимыми для атак [41].

- Резервное копирование данных. Всегда полезно иметь несколько резервных копий данных бизнеса. Таким образом, если компания станет жертвой атаки вымогателей или какого-либо другого события, которое ограничивает способность получить доступ к данным –у компании будет план резервного копирования.

- Сегментированный и ограниченный доступ. Также имеет смысл сегментировать и ограничивать доступ сотрудников к системам и данным, принадлежащим компании. Хотя заманчиво думать, что все киберугрозы исходят от злонамеренных внешних хакеров, немалый процент угроз исходит изнутри организации. Если сохраняется жесткий контроль над доступом пользователей, ограничен ущерб, который может нанести любой враждебный пользователь (или скомпрометированная учетная запись).

- Обучение сотрудников. Большинство проникновений в систему происходит не из-за взлома грубой силы; вместо этого они являются результатом плохих решений сотрудников, таких как попадание в фишинговую схему, добровольное предоставление регистрационной информации из-за социальной инженерии или выбор слабого и легко угадываемого пароля. Лучшая стратегия здесь также самая простая: больше времени на обучение своих сотрудников.

- Культура безопасности. Информационная безопасность должна быть одним из ваших главных приоритетов, так как одно нарушение может стоить компании значительных финансовых средств. Это также должно быть приоритетом для всех отделов организации, а не только для ИТ. Когда все работают вместе над одной и той же целью и когда все относятся к информационной безопасности более серьезно, у компании будет гораздо больше шансов на успех [28].

Таким образом, выбор современных инструментов информационной защиты для предприятий малого и среднего бизнеса обусловлен применяемыми на предприятии стратегиями защиты информации. Современные методы защиты информационных систем на предприятиях малого и среднего бизнеса имеют в своей основе как аппаратно-программные комплексы, так и отдельно технические или программные решения. Развитие методов защиты информационных в большинстве случаев идет по пути реагирования на выявленные угрозы, что снижает их эффективность.

1.3. Анализ актуальных угроз информационной безопасности на предприятиях малого и среднего бизнеса

Нарушения безопасности (злонамеренные или непреднамеренные) могут привести к нарушению непрерывности, снижению надежности информации, снижению эффективности и результативности процессов и даже иметь правовые последствия. До недавнего времени большинство проблем, связанных с безопасностью корпоративных информационных систем, носили скорее технический характер (например, вирусы, черви, трояны и т. д.), однако все больше исследований приходит к выводу, что взаимодействие человека с системами является реальной причиной большинства нарушений [18], [9] и [40].

Причины, по которым малый и средний бизнес иногда оказывается более уязвимым, чем даже крупные компании:

1 Информация о клиентах: Даже самые маленькие компании часто хранят или обрабатывают данные о клиентах, такие как финансовая информация, номера социального страхования и история транзакций.

2 Патентованные данные: малые и средние предприятия часто несут инновационные и творческие идеи для продуктов и услуг, а также данные внутренних исследований, которые могут быть ценны для внешних сторон.

3 Уязвимости третьих сторон: хакеры также нацелены на малый бизнес и стартапы, потому что они иногда ведут бизнес с более крупными компаниями в качестве сторонних поставщиков и могут обеспечить точки входа в эти более ценные сети. Например, печально известное нарушение кредитной карты Target в 2013 году произошло из-за уязвимостей в системе стороннего поставщика.

4 Несколько интерфейсов: Еще одной причиной увеличения числа атак является растущее использование устройств Интернета вещей (IoT), которые увеличивают поверхность атаки сетей. Малый бизнес все чаще обращается к IoT-устройствам из-за их более низкой стоимости и растущих возможностей. К сожалению, хакеры часто используют плохо защищенные устройства в качестве бэкдора для доступа к более широким и чувствительным сетям.

5 Недостаток финансов: Поскольку малый бизнес и стартапы работают с ограниченным бюджетом, они не всегда ставят кибербезопасность не на первое место в списке своих приоритетов и часто пренебрегают последними патчами и обновлениями.

Актуальные угрозы информационной безопасности малого и среднего бизнеса в целом включают такие как:

– персонал. Сотрудники могут сделать бизнес уязвимым для атаки. Исследования компании «Лаборатория Касперского» показывают, что 43% потерь данных происходит от внутренних сотрудников, которые злонамеренно или небрежно предоставляют киберпреступникам доступ к сетям компании.

Существует множество сценариев, которые могут привести к атакам, инициированным сотрудниками. Это может быть сотрудник, потерявший рабочий планшет или выдавший учетные данные для входа. Они также могут включать в себя открытие мошеннических электронных писем, которые развертывают вирусы в сети;

– низкий уровень программной и технической защиты данных. Неэффективное антивирусное программное обеспечение, может подвергнуть риску устройства компании, включая ущерб от вирусов, шпионских программ, программ-вымогателей и фишинговых мошенников. Программное обеспечение, которое используется для поддержания информационной безопасности бизнеса, должно быть современным;

– отсутствие резервных копий данных. Если произойдет кибератака, данные компании могут быть скомпрометированы или удалены. Если это произойдет, сможет ли бизнес продолжать работать? Учитывая объем данных, которые можно хранить на ноутбуках и сотовых телефонах, большинство компаний малого бизнеса не смогут функционировать.

Касательно видов нарушений информационной безопасности малого бизнеса можно выделить следующие:

- Вредоносное ПО – это вредоносное программное обеспечение, предназначенное для нанесения ущерба компьютеру, серверу, клиенту или компьютерной сети. Компания получает через сеть Интернет и устройства ввода данных множество различных типов вредоносных программ, включая вирусы, червей, троянских коней, шпионские программы и пр.

- Фишинговые мошенники используются для получения конфиденциальной информации, такой как имена пользователей, пароли и данные кредитных карт. Это делается путем маскировки под заслуживающее доверия лицо в электронном сообщении – как правило, по электронной почте или иногда в текстовом сообщении. Например, половина кибератак в Великобритании связана с фишингом, что на 20% выше, чем в среднем по миру.

- Вымогатели, которые заражают компьютер и удерживают данные для выкупа, часто требуя значительные суммы денег за их освобождение. Как правило, злоумышленник получает доступ к компьютерам через убедительные фишинговые письма с зараженными ссылками или вложениями, которые сотрудники могут невольно щелкнуть.Вымогатели также могут проникать через уязвимости в системах и программном обеспечении.

- Распределенная атака типа «отказ в обслуживании» (DDoS) – это злонамеренная попытка нарушить нормальный трафик компьютера или сети. Даже транснациональные корпорации, такие как Twitter, Netflix и Airbnb, стали жерт этих атак. Как правило, DDoS-атака работает, наводняя серверы компании запросами, чтобы они не могли справиться и в конечном итоге закрылись. Это может привести к тому, что бизнес не сможет торговать в течение нескольких минут, часов, а иногда и дней, что может привести к катастрофическим последствиям.

- Взлом происходит, когда преступники получают несанкционированный доступ к компьютеру компании, электронной почте или системе и манипулируют информацией или данными внутри нее. Распространенные методы взлома включают в себя многие из угроз, включая:

–ботнеты;

– угоны браузера;

– DDoS-атаки;

– вирус-вымогатель;

– руткиты и пр.

Технологии, которые организации используют для ведения своего бизнеса, часто хранят очень конфиденциальную информацию о своих финансовых отчетах, сотрудниках и клиентах. Использование этих систем ставит компании под угрозу удаления или кражи информации, что может привести к простою, нарушению законодательства, финансовым потерям и повреждению репутации. Без выявления и управления рисками они могут быть более вероятными, а последствия-более разрушительными. Вот почему малые и средние предприятия должны иметь режим управления рисками.

В целом, в числе актуальных угроз безопасности информационных систем можно выделить (рис. 3):

| несанкционированный доступ к информации в связи с недостатками аутентификации пользователей |

| нарушение целостности и сохранности данных из-за низкой отказоустойчивости сервера |

| Угроза компьютеру, локальной сети или отдельным узлам от внешних атак, вредоносного программного обеспечения |

Рисунок 3 – Перечень актуальных угроз безопасности информационных систем

Семирубежная модель защиты, согласно которой оптимальная защита информации может быть обеспечена только, если будут защищены все элементы системы, к объектам защиты, соответственно, относит семь рубежей:

1) территорию;

2) здания, расположенные на территории;

3) помещения внутри здания;

4) ресурсы, предназначенные для обработки и хранения информации (носители информации и средства их транспортировки, аппаратные и программные средства и т.д.) и сама информация;

5) линии связи, проходящие в пределах одного здания;

6) линии связи, проходящие между отдельными зданиями, располагающимися на территории объекта;

7) линии связи, выходящие за пределы объекта.

Помимо этого, к объектам защиты относят:

– средства отображения, обработки, воспроизведения и передачи конфиденциальной информации;

– системы, обеспечивающие функционирование предприятия (водо-, электроснабжение, кондиционирование и др.);

– выпускаемая продукция (конкретные изделия, предметы, технические решения) и технологические процессы ее изготовления и используемые при этом средства производства;

– сотрудники организации.

Владельцы информационных систем, не придающие должного значения обеспечению защиты, рискуют утечкой, уничтожением или искажением важной информации, а также потенциальными судебными разбирательст, денежными штрафами и ограничениями для бизнеса.

Несмотря на кажущуюся нематериальность вопросов обработки и защиты информации в электронном виде, последствия легкомысленного отношения к безопасности данных вполне осязаемы: если сотрудник «сольёт» важную информацию конкуренту, компания может потерять деньги, а если в интернет «утечёт» база персональных данных клиентов, компания рискует стать фигурантом судебного разбирательства.

Тема защиты информации, в том числе персональных данных клиентов, сейчас крайне актуальна. Сотрудники компаний, включая руководителей высшего и среднего звена, стремятся повысить свою квалификацию в области информационных технологий и способов защиты информации. Для этого по вопросу снижения рисков информационной безопасности проводятся конференции, воркшопы и лекции [43].

Приведем пример актуальных угроз информационной безопасности на примере информационной системы на платформе «1С: Предприятие 8» (рис. 4):

| Копирование и взлом базы данных 1С |

| Несанкционированный доступ к серверному оборудованию |

| Низкая отказоустойчивости системы, низкий уровень защиты сервера 1С от сбоев |

| Низкий уровень сетевой безопасности и организация защиты 1С конфигураций 7.7, 8.2, 8. |

Рисунок 4 – Потенциальные угрозы безопасности информационной системы на платформе «1С: Предприятие

Рассмотрим данные угрозы более подробно.

1. Копирование и взлом базы данных 1С.

Защита файловой 1C и базы 1С под управлением СУБД. Чтобы пользователь не мог скопировать в личных целях или удалить базу, для защиты 1С применяется ряд мер предосторожности:

– строго разграничить права доступа пользователей к базам 1С и СУБД

– можно использовать терминальный режим работы

– обязательная авторизация пользователей

– аудит действий пользователей

– использовать шифрование дисков или папок, чтобы защитить данные в 1С, даже если базу скопируют и вынесут за пределы предприятия

– обязательное резервное копирование БД

2. Несанкционированный доступ к серверному оборудованию.

Данная угроза снимается принятием таких мер как:

– обустройство собственной защищённой серверной с ограниченным и контролируемым доступом, дублируемым аппаратным обеспечением

– перенос и хранение данных 1С на защищенном виртуальном сервере в надежном дата-центре (тут перед клиентом возникает вопрос доверия дата-центру).

3. Низкая отказоустойчивость системы, низкий уровень защиты сервера 1С от сбоев.

Поддержать работоспособность системы даже в случае физического отказа некоторого оборудования поможет создание отказоустойчивого кластера серверов 1С.

4. Низкий уровень сетевой безопасности и организация защиты 1С конфигураций 7.7, 8.2, 8.3.

Требования по безопасности 1С Предприятие включают:

– защиту удаленного доступа

– защиту и шифрование ключевых папок обмена информацией

– наличие брандмауэров, антивирусного ПО

– регулярные проверки системы на наличие вредоносного ПО

– обязательную авторизацию всех устройств и пользователей в сети.

Программные продукты «1С:Предприятие» версии 8 не только получают программные лицензии, но и могут быть защищены от копирования аппаратными ключами [44]. Маркировка ключей защиты 1С указывает на их назначение.

Довольно часто предприятия разрабатывают собственные прикладные решения на платформе 1С, которые также нуждаются в защите – это ведь интеллектуальная собственность. На этот случай существует система защиты конфигураций 1С УТ и УПП, Предприятие, Бухгалтерия и др., она позволяет запретить доступ к фрагментам кода конфигураций и защитить их от несанкционированного использования. Сюда относится, например, защита обработок 1С от декомпиляции, защита модулей 1С.

Реализуется это и программным путем, и через аппаратные ключи защиты 1С. Пользовательская память такого ключа дает разработчикам возможность реализовывать разные виды поддержки лицензирования и многопользовательских поставок (сетевые ключи защиты 1С).

Таким образом, информационная безопасность – практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации. При анализе проблем информационной безопасности, прежде всего, необходимо выявить субъекты информационных отношений и их потребности, связанные с использованием информационных систем, определить цели и задачи защиты информации, основные угрозы безопасности и возможные уязвимости системы. Актуальность угроз информационной безопасности малого и среднего бизнеса обусловлена более низким уровнем технического и программного обеспечения защиты информации в связи с ресурсными ограничениями.