Глава 3. Динамическая система наблюдения за действиями пользователя

Для решения проблемы контроля деятельности пользователей можно использовать подход, основанный на тотальном мониторинге всех каналов взаимодействия пользователей с АИС.

Суть данного подхода состоит в полном мониторинге взаимодействий пользователя с АИС, осуществляемого посредством клавиатуры и мыши путем использования информационного почерка пользователя. На основании обработки данных мониторинга может вырабатываться команда агенту контроля доступа, который при необходимости изменит права пользователя или блокирует доступ.

3.1 Информационный почерк пользователя

В разработке перспективных ИС, ориентированных на индивидуальные особенности пользователей АИС, одним из новых подходов является информационным почерк пользователя [16]. Информационный почерк пользователя (ИПП) характеризует стиль работы пользователя с устройствами ввода (клавиатура, компьютерная мышь, графический планшет, джойстик и т. п.), отраженный в параметрах динамики этих устройств. ИПП отображается областью многомерного пространства, координатами которого являются параметры динамики устройств ввода АИС. Он привлекателен возможностью решения таких задач, как идентификация личности пользователя в системе с ограниченным доступом, идентификация и прогнозирование физического и психического состояний пользователя, оценка компьютерных навыков пользователя [10].

Инициатива создания средства аутентификации пользователя по ИПП в России принадлежит коллективам ученых, работающих под руководством Б.Н. Епифанцева (Сибирская государственная автомобильно-дорожная академия), И.Б. Саенко (Военная академия связи). Способы распознавания с использованием различных математических методов обработки данных об ИПП были созданы коллективом Военной академии связи под руководством И.Б. Саенко При этом условно можно выделить два класса таких средств: 1) методы распознавания при входе в систему; 2) методы распознавания при заботе в системе [16].

Обычно быстрого клавиатурного ввода информации удается достичь за счет использования всех пальцев обоих рук, при этом у каждого человека появляется свой уникальный клавиатурный почерк. Следует подчеркнуть, что уникальный личный почерк вырабатывается и при ежедневном решении более простой задачи передачи информации кодом Морзе, что использовалось ранее для идентификации личности телеграфиста по его почерку. [10] Метод идентификации по клавиатурному почерку, как и другие динамические методы биометрической идентификации личности, также интересен и тем, что он способен помимо идентификации оценивать текущее психическое состояние личности.

Современные исследования показывают, что клавиатурный почерк пользователя обладает некоторой стабильностью, что позволяет с достаточной вероятностью идентифицировать пользователя, работающего с клавиатурой [10]. Применение способа идентификации по клавиатурному почерку целесообразно только по отношению к пользователям с достаточно длительным опытом работы с компьютером и сформировавшимся почерком работы на клавиатуре. В противном случае вероятность неправильного опознания «легального» пользователя существенно возрастает и делает непригодным данный способ идентификации на практике. Исходя из теории машинописи и делопроизводства, можно определить время становления почерка – работы с клавиатурой, при котором достигается необходимая вероятность идентификации пользователя, примерно — 6 месяцев. [10] Данный метод представляет наибольший интерес с точки зрения практического применения, в связи со следующими его особенностями по сравнению с другими перечисленными методами:

отсутствие необходимости в дополнительном оборудовании;

возможность динамического контроля психофизического состояния оператора ЭВМ;

незаметность и прозрачность метода сбора данных.

3.2 Алгоритм идентификации пользователя

Для проведения процедуры идентификации пользователя нам необходимо создать образ — некий набор параметров, позволяющих однозначно определить пользователя. В работе [10] предлагается использование следующего набора параметров:

время удержание каждой клавиши;

время между нажатием на первую и на последнюю клавиши сочетания из n клавиш;

нажатием первой и отпусканием последней клавиши сочетания из n клавиш.

Каждый образ пользователя имеет ряд параметров, каждый из которых является случайной величиной. Почерк является психологической характеристикой и согласно [10] распределения его параметров, в общем случае, – нормально.

3.3 Обнаружение аномальных действий пользователя

Методы обнаружения аномалий базируются на наличии готового описания нормального поведения наблюдаемых объектов, и любое отклонение от нормального поведения считается аномальным (нарушением).

Статистический анализ: Данная группа методов основана на построении статистического профиля поведения системы в течение некоторого периода «обучения», при котором поведение системы считается нормальным [16, 18]. Для каждого параметра функционирования системы строится интервал допустимых значений, с использованием некоторого известного закона распределения. Далее, в режиме обнаружения, система оценивает отклонения наблюдаемых значений от значений, полученных во время обучения. Если отклонения превышают некоторые заданные значения, то фиксируется факт аномалии. Для статистического анализа характерен высокий уровень ложных срабатываний при использовании в локальных сетях, где поведение объектов не имеет гладкого, усреднённого характера. Кроме того, данный метод устойчив только в пределах конкретной системы, то есть построенные статистические профили нельзя использовать на других аналогичных системах.

Кластерный анализ: Суть данной группы методов состоит в разбиении множества наблюдаемых векторов-свойств системы на кластеры, среди которых выделяют кластеры нормального поведения [16, 18]. В каждом конкретном методе кластерного анализа используется своя метрика, которая позволяет оценивать принадлежность наблюдаемого вектора свойств системы одному из кластеров или выход за границы известных кластеров. Кластерный анализ является адаптивным, но не верифицируемым и устойчивым в пределах конкретной системы, в которой собирались данные для построения кластеров.

Нейронные сети: Нейронные сети для обнаружения аномалий обучаются в течение некоторого периода времени, когда всё наблюдаемое поведение считается нормальным [18]. После обучения нейронная сеть запускается в режиме распознавания. В ситуации, когда во входном потоке не удается распознать нормальное поведение, фиксируется факт атаки. В случае использования репрезентативной обучающей выборки нейронные сети дают хорошую устойчивость в пределах заданной системы; но составление подобной выборки является серьёзной и сложной задачей. Классические нейронные сети имеют высокую вычислительную сложность обучения, что затрудняет их применение на больших потоках данных.

Иммунные сети: Обнаружение аномалий является одним из возможных приложений иммунных методов. Так как количество примеров нормального поведения обычно на порядки превышает число примеров атак, использование иммунных сетей для обнаружения аномалий имеет большую вычислительную сложность [18].

Экспертные системы: Информация о нормальном поведении представляется в подобных системах в виде правил, а наблюдаемое поведение в виде фактов. На основании фактов и правил принимается решение о соответствии наблюдаемого поведения «нормальному», либо о наличии аномалии. Главный недостаток подобных систем – высокая вычислительная сложность (в общем случае). В том числе при обнаружении аномалий [16, 18].

Поведенческая биометрия: Включает в себя методы, не требующие специального оборудования (сканеров сетчатки, отпечатков пальцев), т.е. методы обнаружения атак, основанные на наблюдения клавиатурного почерка и использования мыши. В основе методов лежит гипотеза о различии «почерка» работы с интерфейсами ввода-вывода для различных пользователей. На базе построенного профиля нормального поведения для данного пользователя обнаруживаются отклонения от этого профиля, вызванные попытками других лиц работать с клавиатурой или другими физическими устройствами ввода. Поведенческая биометрия имеет строго локальную устойчивость (в пределах одной сети) и слабо верифицируема [18].

Support vector machines (SVM): SVM применим как для обнаружения злоупотреблений, так и для обнаружения аномалий, при этом метод имеет достоинства и недостатки, аналогичные нейронным сетям [16, 18].

Для сравнительного анализа методов обнаружения атак выбраны следующие критерии:

Уровень наблюдения за системой: Данный критерий [18] определяет уровень абстракции анализируемых событий в защищаемой системе и определяет границы применимости метода для обнаружения атак в сетях. Рассматриваются следующие уровни:

HIDS – наблюдение на уровне операционной системы отдельного узла сети;

NIDS – наблюдение на уровне сетевого взаимодействия объектов на узлах сети;

AIDS – наблюдение на уровне отдельных приложений узла сети;

Hybrid – комбинация наблюдателей разных уровней.

Верифицируемость метода: Данный критерий [18] позволяет оценить, может ли человек (например, квалифицированный оператор или эксперт) воспроизвести последовательность шагов по принятию решения о наличии атаки, сопоставляя входные и выходные данные метода обнаружения аномалий. Верифицируемость позволяет провести экспертную оценку корректности метода и его реализации в произвольный момент времени, в том числе в процессе эксплуатации системы обнаружения на его основе. Свойство верифицируемости метода важно при эксплуатации системы обнаружения атак в реальной обстановке в качестве средства сбора доказательной базы об атаках. Возможные значения: высокая (+), низкая (-).

Адаптивность метода: Оценка устойчивости метода к малым изменениям реализации атаки, которые не изменяют результат атаки. Адаптивность является единственным существенным преимуществом «альтернативных» методов обнаружения атак перед «сигнатурными». Отсутствие адаптивности не позволяет системе защиты оперативно реагировать на неизвестные атаки и требует организации системы регулярного обновления баз известных атак, по аналогии с антивирусными системами. Возможные значения: высокая (+), низкая (-).

Устойчивость: Данный критерий [18] характеризует независимость выхода метода от защищаемой системы – для одного и того же входа метод должен давать один и тот же выход, независимо от защищаемой системы. Проблема устойчивости особенно остро стоит для статистических методов, анализирующих абсолютные значения параметров производительности и загруженности ресурсов сети и узлов, которые могут существенно отличаться на различных узлах и в различных сетях. Обученный в одной сети распознаватель может быть устойчивым в пределах данной сети и неустойчивым во всех остальных сетях. Такую устойчивость будем называть локальной. Так как процедура обучения обычно является «дорогой» — требует использования большого количества ресурсов и времени – число процедур обучения желательно минимизировать. Методы обнаружения атак, анализирующие семантику ввода, более устойчивы, чем статистические. Возможные значения: глобальная (+), локальная (-).

Вычислительная сложность: Теоретическая оценка [18] сложности метода на основе информации из публикаций. В обзоре рассматривается только сложность метода в режиме обнаружения, без учёта возможных предварительных этапов настройки и обучения. Данный критерий является ключевым для задачи обнаружения атак в сетях и имеет гораздо большее значение, нежели сложность по памяти из-за опережающего роста пропускной способности каналов передачи данных и удешевления машинной памяти.

Сублинейная – константа, логарифм;

Линейная;

Квадратичная и т.д.

Таблица 3.1 — Результаты сравнения методов обнаружения аномалий

| Критерий / Метод | Уровень | Верифицируемость | Адаптивность | Устойчивость | Вычислительная сложность |

| Нейронные ети | NIDS, HIDS | — | + | — | O(n) и выше |

| Иммунные сети | NIDS, HIDS | — | + | — | O(n) и выше |

| SVM | NIDS, HIDS | — | + | — | ln(n) |

| Экспертные системы | NIDS, HIDS | + | + | — | В общем случае NP |

| Статистические методы | NIDS, HIDS | — | + | — | O(n) и выше |

| Кластерный анализ | Hybrid | — | + | — | O(n) и выше |

| Поведенческая биометрия | HIDS | — | + | — | O(n) и выше |

Таким образом, анализ публикаций показывает [18], что для большинства методов обнаружения аномалий характерна слабая верифицируемость и слабая глобальная устойчивость (либо её отсутствие). Основное достоинство методов обнаружения аномалий заключается в их адаптивности и способности обнаруживать ранее неизвестные атаки. Среди глобально устойчивых и верифицируемых методов, имеющих при этом низкую вычислительную сложность, можно отметить статистический метод.

Статистический метод выявления аномалий [13] предполагает использование критерия степени рассеивания в задаче однородности выборок при большом числе исходов и испытаний. Под аномалией понимается отклонение состояния АИС от тенденций, наблюдавшихся в системе ранее.

Согласно работе [11], для обнаружения вредоносных действий, совершенных внутренним нарушителем важны следующие факторы:

права нарушителя в системе;

объем знаний нарушителя о внутреннем устройстве системы;

привилегии нарушителя в системе;

квалификация нарушителя;

методы реализации атаки нарушителем;

этапы реализации атаки нарушителем;

мотивация нарушителя.

Осведомленность нарушителя о ИС и СЗИ влияет на уровень его подготовленности. Можно выделить три следующих уровня осведомленности [4]:

высокая — нарушитель знает практически все об ИС и СЗИ, их уязвимых местах;

средняя — нарушитель знает сравнительно много об ИС, но не знает его уязвимых мест, недостаточно знаний о СЗИ, значимости критических элементов ИС и точных местах их нахождения;

низкая — нарушитель имеет общее представление о назначении ИС, но практически ничего не знает об уязвимых местах ИС, значимости и местах нахождения его критических элементов.

Нарушитель, в системе, может получить различные привилегии, позволяющие ему:

просмотреть различные параметры системы,

узнать программное обеспечение в системе. В найденном программном обеспечение найти уязвимости и попытаться применить уязвимости, с целью повышения прав или доступа с файлам,

обнаружить СЗИ. Зная СЗИ нарушитель сможет составить план атаки на систему или на другие узлы.

реализовать различные сетевые атаки,

просмотреть или изменить конфигурационные файлы системы.

На основе данного списка факторов были формализованы метрики безопасности, которые легли в основу модели предсказания действий внутреннего нарушителя [11]. Модель позволяет оценивать вероятность нарушения безопасности в соответствии с формулой:

Pthreаt = Fаttr + Fbehаvior + Fsoрh

= Crole + Fаccessrigts + Fbehаvior + Fsoрh , (3.1)

где:

Pthreаt — вероятность нарушения безопасности, 0% < Pthreаt ≤ 100%;

Fаttr — объем прав доступа нарушителя к программному и аппаратному обеспечению АИС;

Fаccessrigts — объем прав доступа пользователя к программному и аппаратному обеспечению АИС;

Crole — позиция роли пользователя в иерархии системных ролей;

Fbehаvior — показатель, отражающий наличие аномалий в поведении пользователя;

Fsoрh — динамическая оценка квалификации пользователя. Вводятся верхняя и нижняя границы: Pthreаt_таx и Pthreаt_тin — если

Pthreаt ≥ Pthreаt_таx имело место нарушение безопасности. При

Pthreаt_таx ≤ Pthreаt < Pthreаt_таx поведение пользователя считается

подозрительным. При 0 ≤ Pthreаt < Pthreаt_тin нарушения безопасности не было.

Значение Fsoрh вычисляется [11] на основе данных о среднем значении количества одновременно запущенных процессов, среднем значении объема используемой памяти, среднем значении загрузки процессора, а также на основе сигнатур командной строки.

Для каждого из параметров модели определяются максимальные значения и строятся таблицы приведения к общим единицам, отражающие влияние параметра на вероятность нарушения безопасности. На основе этих таблиц нормируются значения всех параметров. Например, если в АИС присутствуют роли «Администраторы», «Служебные», «Опытные пользователи» и «Пользователи», то таблица для параметра Crole будет выглядеть следующим образом:

| Роль пользователя | Значение Crole |

| Администраторы | 8 |

| Служебные | 6 |

| Опытные пользователи | 4 |

| Пользователи | 2 |

Для обнаружения аномального поведения пользователя предлагается использовать статистические методы, а именно критерии однородности.

Предполагается, что состояние АИС, безопасность которой надлежит контролировать, характеризуется набором значений датчиков [13]. Датчики следят за изменением метрик безопасности (контроль за доступом к некоторой области памяти, получением специально сформированной сетевой информации, принятием определенной переменной среды ОС заданного спектра значений и т.д.).

Комбинации состояний датчиков нумеруются с 1 по N, где N – общее количество возможных комбинаций. Состоянию защищаемой АИС в каждый момент времени, таким образом, будет соответствовать одна из таких комбинаций.

Вводится еще одна метрика системы – совокупность активности за определенный промежуток времени [11]. Предполагая, что за промежуток времени t в системе наблюдалось n смен состояний датчиков, таких, что их комбинации соответствовали номерам комбинаций j = 1,N, составляется вектор частот появления комбинаций датчиков. Такой вектор назовем совокупностью активности системы за рассматриваемый промежуток времени

Пусть последовательно прошло r таких промежутков наблюдений.

Для каждого из них фиксируется вектор частот

где d – номер временного промежутка

Применим к этим данным критерий степени рассеивания в задаче однородности выборок при большом числе исходов и испытаний. Статистика рассеивания за время r в этом случае имеет вид [12, 13]:

где n0 = n1 + ⋯ + nr.

Составляющая критерия для отдельного промежутка времени вычисляется в соответствии с (3), значение критерия (2) является показателем наличия аномалий в системе и после нормирования используется в качестве Fbehavior в модели предсказания действий нарушителя. Пределы теоретической однородности вычисляются в процессе обучения при гарантированно нормальном поведении системы и влияют на значения Pthreat_max и Pthreat_min

Статистические данные для вычисления критерия собираются системой мониторинга. Для успешного выявления аномалий необходим алгоритм выбора оптимальных параметров мониторинга [11]. Для этой задачи подходит параметр л [13], при котором на наборе датчиков значения критерия аномалии при скомпрометированном состоянии системы отличаются от его значения при нескомпрометированном состоянии больше чем на заранее определенную величину о, в то время как значения критерия аномалии при нормальном функционировании системы отличаются друг от друга не более чем на о.

Исследования практической применимости критериев однородности проводились в следующих условиях [17]. Были выбраны три класса наблюдаемых систем класса «рабочая станция»:

Тип «Обработка документации». Системы этого типа подразумевают работу пользователя с документами разного рода. Взаимодействие с Интернетом производится посредством интернет- обозревателя, кроме того, пользователю доступны службы мгновенной передачи сообщений и электронной почты. Пользователь имеет доступ к локальному файловому серверу и прокси-серверу, выполняющему функции резервного канала связи с Интернет.

Тип «Разработка ПО». Системы этого типа используются для разработки программного обеспечения, 90% времени на таких системах запущена среда разработки, часто запускаются вспомогательные приложения. Пользователи имеют доступ ко всем службам, указанным для первого типа, кроме того, им доступны службы обмена сообщениями и

файлами в локальной сети для эффективной коллективной разработки и дополнительные службы в случае разработки сетевого ПО.

Тип «Домашний компьютер». Системы этого типа обладают меньшей степенью сходства по службам и характеру действий пользователя, чем первые два типа. Однако, ввиду широкого применения КС для повседневных нужд, представляет интерес наблюдение за такими системами. Среди прочих выделяется сетевая активность, связанная с доступом в Интернет посредством браузера, передачей мгновенных сообщений, обменом файлами с использованием протоколов FTP и Netbios. Также присутствуют службы электронной почты и пиринговых сетей для удаленного обмена файлами.

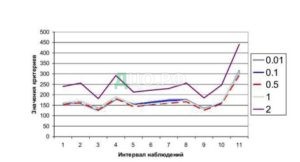

Исследовались диапазоны 0.01 − 0.1, 0.1 − 0.5, 0.5 − 1, и > 1 для параметра л. Первые 10 дней наблюдалось штатное поведение системы, на 11-й день моделировалась аномалия.

Рисунок 3.1 — Пример результатов наблюдений за рабочими станциями типа «Обработка документации» [17]

Рисунок 3.2 — Пример результатов наблюдений за рабочими станциями типа «Разработка ПО» [17]

Рисунок 3.3 — Пример результатов наблюдений за рабочими станциями типа «Домашний компьютер» [17].

Рисунки 3.1-3.3 наглядно демонстрируют надежное определение аномалий. При значениях параметра λ, превышающих 1, можно констатировать увеличение чувствительности критерия, что негативно сказывается на возможности обнаружения применявшихся аномалий [17].

3.5 Пример построения система обнаружения нарушителя

Модель разграничения доступа. Смоделируем запрос пользователя на обработку информации в системе. Пользователь, после успешной аутентификации, пытается получить доступ к информационным ресурсам системы, при этом ОС с помощью модели разграничения доступа анализируется поступивший запрос пары «субъект — объект» на запрашиваемый вид доступа. Далее, если уровень допуска субъекта противоречит правилам доступа выбранной модели или субъект не имеет права на реализацию подобного запроса, то субъекту будет отказано в доступе, а в журнале подобный запрос зарегистрируется как попытка несанкционированного доступа, и администратор должен будет предпринять действия по блокировке действий нарушителя. Любая система не идеальна, пример тому: злоумышленник может украсть или каким-то образом выведать у пользователя имя учетной записи и пароль. В этом случае модель разграничения доступа не сможет воспрепятствовать злоумышленнику, а мониторинг системы сможет лишь зафиксировать факт обращения пользователя к информационным ресурсам АИС.

Мониторинг системы сам по себе не является средством от нарушителя, т.к. пользователь может совершенно украсть документы, к которым у него есть легальный доступ. Система предотвращения потери данных (Data Leak Prevention, DLP) может выступать включать в себя функции мониторинга системы с некоторыми дополнениями: слежение за различными протоколами передачи данных и слежение за буфером обмена пользователя. Однако же, DLP рассчитана в основном на не квалифицированных пользователей, например, пользователь, прошедший курсы программирования или учившийся на программиста сможет написать программу, которая заменит некоторые буквы русского алфавита на буквы английский и DLP уже не сможет обнаружить новый файл.

Информационный почерк пользователя необходимо использовать для динамической идентификации пользователя во время работы, но помочь этот метод от кражи легальным пользователем информации, он не сможет.

Обнаружение аномальных действий пользователя происходит на основе параметров. Для каждого параметра функционирования системы строится интервал допустимых значений. Затем, в режиме обнаружения, система оценивает отклонения наблюдаемых значений от значений, полученных во время обучения. Если отклонения наблюдаемых значений превышают заданные значения, то фиксируется факт аномалии. Этот метод хорош для обнаружения неизвестных атак. Но для также для этого метода характерны:

высокий уровень ложных срабатываний при использовании в локальных сетях, где поведение объектов не имеет усреднённого характера;

плохая обработка изменений в информационной системе. Если метод обнаружения аномалий используются в организациях, в которых часто происходят изменения, то в результате возможны частые ложные оповещения об атаках, что затрудняет работу;

метод устойчив только в пределах конкретной системы. Построенные профили поведения нельзя использовать в других аналогичных информационных системах.

Предлагается использовать для обнаружения нарушителя комплексный подход, включающий следующие компоненты:

Мониторинг системы или система предотвращения потери данных (Data Leak Prevention, DLP);

Идентификация пользователя с помощью информационного почерка;

Обнаружение аномальных действий пользователя.

Принцип работы комплексной системы:

Работа комплексной системы строится на основе клиент-серверной модели. На стороне агента (клиент) устанавливается программное обеспечение, которое состоит из набора датчиков и их параметров. У одного датчика может быть несколько параметров. Классификация датчиков:

датчик производительности системы;

сетевой датчик;

датчик информационного почерка пользователя;

датчик изменения состояния операционной системы.

Серверная часть программы состоит из анализатора состояния датчиков. Через определенный интервал времени агент передает сообщение серверу. Сообщение содержит информацию о состояние датчиков. Сервер анализирует эту информацию и если имеет место отклонение от нормы, то сервер передает тревожное сообщение администратору безопасности. Администратор безопасности на основе сообщения анализирует журнал безопасности и принимает решение.

При выборе набора датчиков и соответствующего им параметра на основании специфики контролируемой системы (установленного ПО, используемых протоколов и т.п.) этот комплексный метод позволяет:

сократить время предварительного сбора информации о системе;

свести задачу о формулировании критериев нормального поведения в системе к задаче выявления набора датчиков системы, наиболее полно характеризующих параметры, затрагивающие ее безопасность.

Рисунок 3.4 — Функциональная схема работы агента.

ЗАКЛЮЧЕНИЕ

В работе разработана модель нарушителя и угроз, в соответствие с нормативными документами России, угроз внутреннего нарушителя информационной системы, определены основные объекты и цели нарушителя, описаны каналы атак. Рассмотрен один из способов расчета вероятности реализации атак.

В соответствие с рекомендациями стандартов информационной безопасности рассмотрена мандатная модель разграничения доступа к информации. Предложены рекомендации для организации мониторинга системы и наблюдения за пользователем.

Рассмотрена динамическая система обнаружения нарушителя с использование информационного почерка пользователя и обнаружения аномалий на основе статистического критерия однородности. В качестве примера построена система обнаружения нарушителя.

Для обнаружения деятельности внутреннего нарушителя при эксплуатации АИС рекомендуется, в соответствие с международными и Российскими стандартами и нормативными документами, использовать комплексную систему обнаружения нарушителя, которая должна включать следующие компоненты:

модель разграничения доступа;

мониторинг системы;

мониторинг аппаратного обеспечения;

мониторинг попыток несанкционированного доступа;

мониторинг производительности;

динамическая идентификация пользователя по клавиатурному почерку;

обнаружение аномальных действий пользователя.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

1. Защита от несанкционированного доступа к информации. Термины и определения: Руководящий документ. — М.: Гостехкомиссия России, 1992;

2. Положение о методах и способах защиты информации в информационных системах персональных данных. – М.: ФСТЭК России, 2010.

3. Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (выписка). – М.: ФСТЭК России, 2008.

4. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации: Руководящий документ. — М.: Гостехкомиссия России, 1992;

5. Модель угроз и нарушителя безопасности персональных данных, обрабатываемых в типовых информационных системах персональных данных отрасли связи. — М: Министерство связи и массовых коммуникаций РФ, 2010.

6. Информационные технологии. Практические правила управления информационной безопасностью. ГОСТ Р ИСО/МЭК 17799- 2005. — М.: Гостехкомиссия России, 2005.

7. Информационная технология. Методы и средства обеспечения безопасности. системы менеджмента информационной безопасности. Требования. ГОСТ Р ИСО/МЭК 27001-2006. — М.: Гостехкомиссия России, 2006.

8. Соколова С.П., Е.В. Горковенко. Обеспечение прав доступа к системам с мандатной политикой информационной безопасности // Труды СПИИРАН. Вып. 7, т. 2. — СПб.: Наука, 2008;

9. Сердюк В.А. Организация и технологии защиты информации. Обнаружение и предотвращение информационных атак в

10. автоматизированных системах предприятий. — М Государственный Университет Высшая Школа Экономики, 2011;

11. Никитин А.П. Применение статистических критериев для идентификации пользователя посредством использования динамических биометрических параметров (“клавиатурного почерка”). — МГТУ МИРЭ, 2011;

12. Зегжда П.Д., Калинин М.О., Степанов Т.В. Обнаружение аномальных действий пользователя информационной системы на основе вероятностной модели внутреннего нарушителя // Материалы шестой международной научной конференции по проблемам безопасности и противодействия терроризму. Том 2. — М: МЦНМО, 2010;

13. Read, Timothy R.C. Goodness-of-fit statistics for discrete multivariate data. Springer series in statistics. — Springer-Verlag New York Inc., 1988;

14. Баранов П.А. Обнаружение аномалий на основе применения критерия степени рассеивания // XIV Всероссийская научная конференция.

15. — 2006;

16. Радько Н.М., Скобелев И.О. Риск-модели информационно- телекоммуникационных систем при реализации угроз удаленного и непосредственного доступа. — М:

17. Программное обеспечение InfoWatch Traffic Monitor Enterprise

18. // http://www.infowatch.ru .

19. Википедия свободная энциклопедия // http://ru.wikipedia.org

20. Баранов П.А. Обнаружение аномалий на основе анализа однородности параметров компьютерных систем: Автореферат канд. техн. наук / Санкт-Петербургский государственный политехнический университет. — СП., 2007.

21. Гамаюнов Д.Ю. Обнаружение компьютерных атак на основе анализа поведения сетевых объектов: Дис. канд. физ.-техн. наук / МГУ имени М.В. Ломоносова. — М., 2007.