1 2

Содержание

Введение

1 Анализ текущего состояния локальной сети

1.1 Общие сведения о локальных сетях

1.2 Описание общеизвестных защитных мер

1.3 Изучение политики безопасности

2 Защита информации от преднамеренных угроз в локальной сети посредством VipNet

2.1 Разработка модели нарушителя и актуальных угроз

2.2 Выбор программного продукта для разработки защищённой сети

2.3 Разработка защищённой локальной сети на базе программного комплекса VipNet

2.4 Обоснование экономической эффективности проекта

2.4.1 Расчёт показателей экономической эффективности проекта

Заключение

Список используемой литературы

Введение

Современные автоматизированные системы построены в виде распределенных систем, базирующихся на компьютерных сетях, в ходе эксплуатации которых могут возникать различные нарушения работы их устройств, делающие сеть неработоспособной. Для возвращения локальных вычислительных сетей распределенных автоматизированных систем в режим штатного функционирования обслуживающий сеть персонал должен провести определенные организационно-технические мероприятия. Процесс выявления самих неисправностей и формирования комплекса мероприятий может занять значительное время и существенно повлиять на функционирование системы автоматизации предприятия в целом. Частые отказы или длительные периоды неработоспособного состояния сети могут привести к полной потере работоспособности системы автоматизации предприятия. Для повышения оперативности принятия мер, способных вернуть локальную вычислительную сеть в режим штатного функционирования, необходимо проведение мониторинга сети, который в большей части зависит от человеческого фактора. Профессионального опыта специалиста, эксплуатирующего большие вычислительные сети, зачастую не хватает для оперативной диагностики сети и принятия решения при устранении сбоев в ее работе.

Существуют системы мониторинга, централизованного управления сетью, однако вопросы, связанные с формированием единого комплекса формализованных методик и инструментальных средств автоматизации поддержки процесса обеспечения работоспособности локальной сети, позволяющего по формализованной структуре сети найти нарушения работы ее устройств и предложить обоснованный оперативный вариант их устранения, изучены в недостаточной степени.

Основное число исследований посвящено созданию, описанию работы и диагностике локальных вычислительных сетей. Принципы построения локальных вычислительных систем отражены в работах таких авторов, как Чекмарев Ю.В. Новиков Ю.В., Кондратенко С.В. Самойленко В.В., Таненбаум Э. Теоретические основы технической диагностики рассматриваются в работах Биргера И.А., Гиберта А.И., Сердакова A.C. Исследованием и описанием параметров, позволяющих описать функционирование и потенциал сети в различных ее состояниях, то есть работоспособном состоянии и состоянии нарушения работы устройств занимаются такие исследователи, как Потапов В.И., Башарин Г.П. Для оперативного реагирования на возникающие нарушения работы устройств сети можно использовать принципы, исследуемые в работах Поспелова Д.А., Клыкова Ю.И. Процесс восстановления сетей после сбоев в работе рассматривается в публикациях Потапова В.И.

Необходимость регулярной передачи региональным филиалам свежей информации о новых ценах и объемах продукции, последних предписаниях и разработанных планах, приводит к тому, что организация встает перед проблемой выбора тех или иных ресурсов компьютерной сети. Разнообразие требований, предъявляемых к сетям пользователями и организациями, работающими с ними, приводит к разнообразию существующих локальных компьютерных сетей.

Актуальность темы. Защита информации в цифровой век — одна из важнейших задач специалистов по безопасности, системных администраторов, и других технических работников, так или иначе обслуживающих информационные системы. Все большее количество сведений, включая конфиденциальные — оказывается в доступных извне сетях и хранилищах, в которые может проникнуть злоумышленник.

Ущерб от взлома и проникновения в информационные системы, составляет, по разным оценкам, сумму от 300 миллиардов до 1 триллиона долларов в год [12]. В России только за 2016 год зафиксировано более 70 миллионов сетевых атак (данные ФСБ, там же). Поэтому, защита информации актуальна.

Несмотря на большое количество работ по теме защиты информации (Руденков Н.А., Нестеров С.А., Бирюков А.А., Эриксон Дж., и др.), полностью безопасное, и, при этом, гибкое и экономически разумное решение стоящих проблем – до сих пор не создано. Это связано, как с разнообразием применяемого оборудования и программного обеспечения, так и с постоянными, стремительными изменениями, происходящими в информационной среде, особенно, сети интернет.

Степень достоверности полученных результатов обеспечивается методологией исследования, базирующейся на различных видах анализа, статистике, экспериментальной проверке данных, применении решений, подтвердивших свою эффективность у авторов по сходной проблематике. Достоверность также подтверждается результатами практических испытаний созданной системы.

Предметом исследования выступают методы обеспечения информационной безопасности в локальных сетях.

Объектом исследования является локальная сеть.

Целью данной работы является разработка защищенной локальной сети, для повышения уровня сетевой безопасности сети, а также увеличение защищенности имеющихся сегментов сети.

Для достижения этих целей необходимо решить следующие задачи:

- провести анализ текущего состояния локальной сети;

- описать защитные меры;

- изучить политику безопасности;

- разработать модели нарушителя и актуальных угроз;

- разработать проект локальной сети;

- осуществить выбор продукта для разработки защищённой сети;

- разработать проект защищённой локальной сети на базе программного

комплекса VipNet.

Методологическую базу составляют методы комплексного и системного анализа на основе междисциплинарного исследования актуальных проблем, основных понятий, предмета, структуры информации и безопасности, а также отношений, возникающих, в связи с этим, общенаучные методы познания.

Информационная база исследования послужили труды отечественных ученых таких, как Стрельцов, А.А., Конявский, В.А., Раткин, Л.С. и др., а также справочные материалы, нормативные документы, законодательные акты и Интернет-ресурсы, государственные стандарты по разработке локальных вычислительных сетей (ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012, ГОСТ Р 50571.21-2000, ГОСТ Р 53245-2008, ГОСТ Р 53246-2008). Международные стандарты, установленные Объединённым техническим комитетом №1, являющимся подразделением Международной организации по стандартизации в области информационных технологий (ISO/IEC 11801:2010, ISO/IEC 14763-1:1999).

В работе использовались следующие методы исследования.

Теоретические: изучение, систематизация и анализ специальной литературы по исследуемой теме; изучение и обобщение опыта разработки локальных вычислительных сетей; анализ действующих конфигураций корпоративных локальных сетей, обеспечивающих устойчивую и бесперебойную работу; анализ нормативной и правовой документации.

Практические: интервьюирование, осмотр помещения для монтажа локальной сети, разработка модели локальной вычислительной сети.

Теоретическая значимость исследования заключается в том, что рекомендации по проектированию и монтажу локальной вычислительной сети могут быть использованы при организации корпоративной локальной вычислительной сети любой конфигурации, обеспечивающее устойчивую и бесперебойную работу с информацией.

Практическая значимость исследования заключается в том, что в результате проведенной исследовательской работы был создан проект защиты локальной вычислительной сети, проведен ее монтаж и тестирование на работоспособность.

Научная значимость рассматриваемой темы обусловлена важностью ее исследования и изучения, так как проблема информационной безопасности в локальных сетях в нашей стране является сегодня важнейшей задачей для специалистов в области защиты информации.

Работа состоит из введения, заключения, двух глав и списка использованных источников.

1 Анализ текущего состояния локальной сети

1.1 Общие сведения о локальных сетях

Информационно-вычислительная сеть это сеть обмена и распределенной обработки информации, которая образована множеством взаимосвязанных, независимых абонентских систем и средствами телекоммуникаций и связи.

По мнению авторов: «задачей информационно-вычислительной сети является эффективно предоставить различные информационно-вычислительные услуги пользователям сети через организацию доступа к сетевым ресурсам, распределенным в сети. Под сетевыми ресурсами понимается: информация, приложения, программы, различные периферийные устройства, принтеры, модемы, сканеры».

Можно выделить следующие преимущества компьютерных сетей:

- уменьшение затрат за счет коллективного использования разнообразных баз данных и аппаратных средств;

- стандартизация приложений — все пользователи работают на одном и том же программном обеспечении, «говорят на одном языке»;

- оперативность приобретения информации без отрыва от рабочих мест;

- эффективное проектирование и взаимодействие рабочего срока (проведение дискуссий, оперативных заседаний без отрыва от рабочих мест).

Составными элементами всех сетей являются:

- Серверы. «Под сервером в широком смысле понимается любая система, процесс, программа, компьютер, владеющие каким-либо вычислительным ресурсом (памятью, временем, производительностью процессора и т. д.) и передающие ресурсы по запросам в сеть». Один сервер может обслужить запросы сразу нескольких клиентов (поочередно или одновременно);

- Клиенты. «Клиентом называется любая система, процесс, программа, компьютер, пользователь, запрашивающие у сервера сетевой ресурс. Клиент имеет программный модуль сетевой операционной системы, предназначенный для формирования и передачи сообщений-запросов к ресурсам удаленного компьютера от разных приложений с последующим приемом результатов из сети и передачей их соответствующим приложениям»;

- Среда. Это средства передачи информации;

- Совместно применяемые ресурсы. Информационные, аппаратные, программные;

- Совместно применяемая периферийная аппаратура.

Вычислительные сети классифицируются под различным признакам:

- под типу среды — воздушные, кабельные, беспроводные;

- под скорости — <10 Мбит/с, <100 Мбит/с, < 1000 Мбит/с;

- под архитектуре — одноранговые, клиентка — серверные, гибридные;

- под топологии — шина, кольцо, звезда, mesh, смешанная;

- под размеру — LAN (<15 кметы), MAN (<150 кметы), WAN (охватить Земли).

Локальные вычислительные сети (ЛВС, LAN англ. LAN – Local Area Network) принадлежат к географически ограниченным аппаратно-программным реализациям, в которых несколько компьютерных систем связаны друг с другом с помощью соответствующих средств коммуникации.

Таким образом, сформулировать отличительные признаки локальной сети можно следующим образом. Высокая скорость передачи информации, большая пропускная способность сети. Приемлемая скорость сейчас — не менее 100 Мбит/с. Низкий уровень ошибок передачи. Эффективный, быстродействующий механизм управления обменом по сети. Заранее четко ограниченное количество компьютеров, подключаемых к сети. При таком определении понятно, что глобальные сети отличаются от локальных прежде всего тем, что они рассчитаны на неограниченное число абонентов. Кроме того, они используют не слишком качественные каналы связи и сравнительно низкую скорость передачи. А механизм управления обменом в них не может быть гарантированно быстрым. В глобальных сетях гораздо важнее не качество связи, а сам факт ее существования.

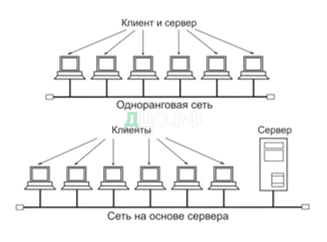

Существуют одноранговые, сети на основе сервера и гибридные архитектуры сетей. В соответствии с рисунком 1 в одноранговой сети все компьютеры равноправны, т.е. нет иерархии в окружении компьютеров и нет выделенного (англ. dedicated) сервера. Всякий компьютер функционирует и как клиент, и как сервер. Нет отдельного компьютера, ответственного за администрирование всей сети. Все пользователи автономно решают, какие ресурсы локального компьютера делать доступными для сети. Одноранговые сети чаще всего группируют не более 10-15 компьютеров. Отсюда их другое название – рабочая группа, то есть, маленький коллектив пользователей. На каждом компьютере такой сети установлена одноранговая операционная система, например, Microsoft Windows 7, имеющая как клиентский, так и серверный модули .

Одноранговые сети сравнительно просты. Этим объясняется малая стоимость одноранговых сетей по сравнению со стоимостью сетей на базе сервера. Одноранговая сеть обладает следующими характеристиками:

- количество пользователей не превышает 10-15 пользователей;

- станции размещены компактно;

- защита данных решается каждым пользователем индивидуально (нет необходимости в сетевом администрировании);

- малая стоимость;

- простота построения и эксплуатации.

Однако большее распространение получили клиент–серверные и гибридные сети.

Сети типа клиент-сервер содержат: «серверы – мощные компьютеры, владеющие сетевыми ресурсами, разделяемыми между пользователями и управляющие доступом к ним клиентов; клиенты – менее мощные компьютеры сети, владеющие локальными ресурсами и имеющие доступ к ресурсам серверов».

Выделенный сервер – это «компьютер, который функционирует только как сервер, его сетевая операционная система имеет мощные серверные модули и полное отсутствие или маломощные клиентские модули (см. рис. 2). Они оптимизированы для параллельной, скоростной обработки запросов от сетевых клиентов и имеют защиту файлов и каталогов» .

Файл-серверы (file servers) – «предоставляют доступ к множеству своих файлов, расположенных на дисках». Например: SAMBA (SMB – Server Message Block).

Серверы приложений (application servers) – «обеспечивают вычислительные ресурсы для (удаленного) выполнения определенных классов приложений с других компьютеров». Например: WebSphere (IBM), WebLogic (BEA).

Серверы баз данных (database servers) – «компьютеры и программное обеспечение Например: Microsoft SQL Server, Oracle, обеспечивают доступ к базам данных» .

Web-серверы (Web servers) – «обеспечивают доступ через WWW к Web-страницам, расположенным на этих серверах». Примеры: Apache; Microsoft.NET Web Servers; Java Web Servers .

Proxy-серверы – «обеспечивают эффективное выполнение обращений к Интернету, фильтрацию трафика, защиту от атак».

E-mail-серверы – «обеспечивают отправку, получение и раскладку электронной почты». Могут обеспечивать также криптование почты (email encryption) [11].

Server back-end – «группа (pool) связанных в сети компьютеров (вместо одного сервера), обеспечивающая серверные функции».

Таким образом, архитектура является емким понятием, отражающим взаимосвязь различных структур сети: конфигурации линий, объединяющих ее пункты (топологии), организационной структуры, отображающей устройство сети, функциональной структуры, поясняющей логику работы сети, программной структуры, характеризующей состав чрезвычайно сложного и многоцелевого программного обеспечения сети; протокольной модели сети, описывающей правила установления связи и обеспечения информационного обмена, физической структуры, позволяющей оценить физические ресурсы сети, типы используемого оборудования.

Термин топология сети характеризует физическое расположение компьютеров, кабелей и прочих компонентов сети. Топология сети обуславливает ее характеристики. В частности, выбор той или иной топологии воздействует:

- на состав и характеристики сетевого оборудования;

- на надежность сети;

- на наименьшее время отклика с сети;

- на производительность сети и ее пропускную способность;

- на возможности масштабирования сети;

- на метод управления сетью.

Для того чтобы вместе использовать сетевые ресурсы, компьютеры должны быть подключены друг к другу через проводящую среду, например, кабельную систему. Любые типы кабелей в сочетании с многообразными сетевыми адаптерами, сетевыми операционными системами и прочими компонентами требуют и многообразного взаимного расположения компьютеров . Всякая топология сети налагает ряд требований, например, она способна диктовать не только тип кабеля, но и средство его прокладки. Топология способна также изменять метод взаимодействия компьютеров в сети. Разным видам топологий соответствуют разные методы взаимодействия, и эти методы оказывают сильное влияние на сеть. Существуют три главных вида топологий: общая шина, звезда, кольцо.

Если компьютеры подключены вдоль одного кабеля (сегмента), топология именуется шиной. Если компьютеры подключены к сегментам кабеля, исходящего из одной точки, например, коммутатора, то топология именуется звездой. Если кабель, к которому подключены компьютеры, замкнут в кольцо, такая топология называется кольцо. Хотя сами по себе базовые топологии просты, в действительности неоднократно встречаются довольно трудные комбинации, объединяющие особенности разных топологий.

Топология Шина

Топологию Шина часто называют «линейной шиной». Такая топология относится к самых несложным и широко используемым топологиям. В соответствии с рисунком 2 в ней применяется один кабель, именуемый магистралью, в противном случае сегментом, вдоль какого подключены все компьютеры и серверы сети. В сети с топологией шина компьютеры адресуют данные одному компьютеру, передавая их по кабелю в виде электрических сигналов. Для представления способа взаимодействия компьютеров по шине опишем следующие понятия: передача сигнала, отражение сигнала, терминатор .

Данные в виде электрических сигналов передаются всем компьютерам сети; однако сообщение получает только тот абонент, чей адрес соответствует адресу получателя, зашифрованному в данных сигналах. В любое время только один компьютер способен вести передачу. Так как данные в сеть передаются только одним компьютером, то производительность сети зависит от численности компьютеров, подключенных к шине. Чем больше компьютеров, желающих вести передачу данных, тем медленнее работает сеть. Данные распространяются по всей сети – от одного конца кабеля к другому. Если не оказывать воздействий на сигнал, то он, достигая конца кабеля, будет отражаться и не позволит прочим компьютерам осуществлять передачу. Поэтому, после того как данные достигнут адресата, электрические сигналы требуется погасить, для этого на концах кабеля размещаются терминаторы, поглощающие эти сигналы. Концы кабеля подключаются к компьютеру через разъем сетевого адаптера или к баррел-коннектору – для повышения длины кабеля. Выход из строя сетевого кабеля совершается при его физическом разрыве или когда на одном или на нескольких концах кабеля отсутствуют терминаторы. При этом сеть «падает».

Рисунок 2 — Топология Шина.

Таким образом, топология Шина характеризуется использованием общего канала передачи данных, называемого магистралью, сегментом (trunk, backbone, segment) между оконечными устройствами. Имеет децентрализованное управление. Работает в режиме широковещания – все компьютеры, разделяющие канал связи, принимают всю информацию, передаваемую другими компьютерам. Выход из строя одной рабочей станции не влияет на работу остальных, тогда как разрыв кабеля или отсутствие терминатора ведет к выходу из строя всей сети. Трудно локализовывать отказы из — за большой длины магистрального кабеля и отсутствия точки концентрации. Максимальная длина сегмента сети L равна длине кабеля, ограниченного терминаторами. Для «толстого» коаксиала L=500 м. При соединении 5 сегментов (по правилу 5-4-3) диаметр сети D=5×500=2500м.

Топология Звезда

При топологии Звезда все компьютеры с сегментами кабеля подключаются к центру, именуемому концентратором. В соответствии с рисунком 3 сигналы от передающего компьютера поступают через концентратор ко всем станциям.

Рисунок 3 — Топология активная Звезда

В сетях с топологией Звезда подключение кабеля и управление сетью централизовано. Но в этом заключается и недостаток: так как все компьютеры подключены к центральной точке, для крупных сетей сильно увеличивается расход кабеля. К тому же, если центральный компонент выйдет из строя, нарушится работа всей сети. Если выйдет из строя любой компьютер (либо кабель, соединяющий его с центром), то только этот компьютер не будет передавать или получать данные из сети. На остальные компьютеры в сети это не повлияет .

Топология Звезда является самой быстродействующей из всех топологий вычислительных сетей, потому что передача данных производится между рабочими станциями через центральный узел (при его отличной производительности) по отдельным линиям, используемым лишь этими рабочими станциями. Частота запросов передачи информации от одной станции к другой невысокая по сравнению с достигаемой в других топологиях. В соответствии с рисунком 4 центральный узел управления, например, файловый сервер, реализует приемлемый механизм защиты против несанкционированного доступа к информации. Вся вычислительная сеть способна управляться из ее центра. Отказы сети относительно легко локализовать . Диаметр сети составляет D=2×L, где L – длина сегмента. На основе топологии Звезда организуется топология Дерево

Рисунок 4 — Топология Дерево.

Топология Кольцо

В соответствии с рисунком 5 при топологии кольцо компьютеры подключаются к кабелю, замкнутому в кольцо. Сигналы передаются по кольцу в одном направлении и проходят через любой компьютер. В отличие от топологии шина, здесь всякий компьютер выступает в роли репитера, усиливая сигналы и передавая их очередному компьютеру. В связи с этим, если выйдет из строя один компьютер, перестает функционировать вся сеть.

Один из алгоритмов передачи данных в кольцевой сети называется «передача маркера». Суть его заключается в том, что маркер последовательно, от 1-ого компьютера к следующему, передается до тех пор, пока его не получит обратно отправитель. Передающий компьютер изменяет маркер, помещает MAC — адрес в кадр и передает его по кольцу. Данные проходят через каждый компьютер, пока не окажутся у того, чей адрес совпадает с адресом получателя, указанного в кадре .

Рисунок 5 — Топология Кольцо.

После этого принимающий компьютер отсылает отправителя данные, подтверждающие факт приема. Получив подтверждение, компьютер — отправитель создает новый маркер и возвращает его в сеть.

Итак, станции в топологии подключаются к общему кольцу, иногда двойному. Выход из строя одной рабочей станции влияет на всю сеть (принимаются меры). Выход из строя кольца ведет к выходу из строя всей сети, поэтому кольца резервируются (Двойное кольцо). Отказы локализовать не очень легко. Диаметр сети составляет D=N×L сегмента, где N – число станций в кольце. Сравнение описанных выше топологий представлено в таблице ниже (таблица 1).

Таблица 1 — Основные характеристики топологий сетей.

Исходя из вышеизложенного можно сделать вывод, что компьютерные сети занимают особое место в нашей повседневной жизни, в нашей производственной деятельности и в других областях. Соединение компьютеров в сети позволяют людям находить необходимую им информацию, используя ресурсы других компьютеров, общаться друг с другом, не выходя за пределы своей комнаты, общаться с людьми, которые находятся на огромных расстояниях.

1.2 Описание общеизвестных защитных мер

Используемая в настоящий момент версия серверной операционной системы — Windows Server 2008 морально устарела, ее поддержка производителем скоро прекратится. Поэтому, необходимо обновление, как минимум, до Windows Server 2012 R2.

В домене Windows для настройки защиты информации применяются, в том числе, политики безопасности. После введения в действие этих политик на центральном сервере, называемом «контроллер домена» — настройки автоматически отражаются на всех участниках домена. В понятие политики безопасности входят: политики учетных записей, политики паролей, политики блокировки учетных записей, и др.

В системах Windows, учетные записи пользователей делятся на два типа: локальные и доменные. Локальные учетные записи — действуют на одном конкретном компьютере (сервере). Доменные — в рамках всей доменной сети.

Информацию на сервере локальной сети, работающем под управлением операционной системой Windows Server, можно защитить такими способами:

а) создание и настройка политик безопасности домена;

б) ужесточение правил по ограничению доступа учетным записям;

в) отключение компонентов, создающих угрозу;

г) улучшенная антивирусная защита в реальном времени;

д) установка сетевого экрана в режиме повышенной защиты;

е) ужесточение настроек безопасности сервера баз данных SQL;

ж) организация резервного копирования настроек домена и баз данных.

Способ «в» скорее рекомендуется, чем необходим. Остальные – будут применяться в реализации защиты сервера.

Информацию на компьютерах-клиентах локальной сети, работающих под управлением операционной системой Windows, можно защитить такими способами:

а) установка сетевого экрана;

б) жесткая антивирусная защита;

в) физическое отключение неиспользуемых портов ввода-вывода;

г) физическое отключение дисководов, не требующихся в работе;

д) удаление устаревшего программного обеспечения и драйверов.

Наиболее важны способы от «а» до «г».

Маршрутизаторы и коммутаторы – улучшают защиту, и позволяют:

а) ограничить доступ к ресурсам сети на основе IP и MAC-адресов;

б) создать правила фильтрации потоков сетевого трафика;

в) защититься от различных видов сетевых атак (сниффинг, DoS, и др.);

г) распределить пропускную способность физического канала связи.

Здесь наиболее важны способы от «а» до «в» .

Для защиты электронной почты доступны такие методы:

а) использование защищенных протоколов при получении/отправке почты;

б) назначение сложных, уникальных паролей и периодическая их смена;

в) антивирусная проверка почты;

г) задание жестких настроек (фильтров) для входящих писем.

Важны все способы [10; 13], кроме «г», который лишь рекомендуется.

Для настройки возможностей, доступных учетной записи — применяют групповые политики [4; 7]. Группа — это удобный способ создания и управления набором разрешений и/или запретов, сохраненным под уникальным названием.

Для группы можно изменять групповую политику, связанную с ней. Групповая политика построена по принципу разрешений и запретов. Чаще всего, в групповой политике применяются правила:

- на события входа в систему;

- на доступ к объектам (файлам, каталогам, общим ресурсам сети);

- на использование привилегий;

- на системные события.

После создания нужных групп, учетные записи «добавляются» в них, причем, один и тот же пользователь может быть в нескольких группах .

Антивирус снижает вероятность проникновения в систему вредоносного программного обеспечения. Также важно выявление новых угроз — «эвристический анализатор».

Анализатор в режиме реального времени отслеживает работу приложений, и обнаруживая «вирусоподобную» активность — выполняет заданное действие.

В операционной системе Windows хорошо зарекомендовали себя следующие продукты: Bitdefender Internet Security, Kaspersky Internet Security, BullGuard Internet Security, Norton Security Deluxe, Trend Micro Internet Security.

Есть и множество других, менее известных, которые в настоящей работе не рассматриваются. Для выбора антивирусной защиты, учитываем такие факторы:

- наличие других встроенных инструментов, для комплексной защиты;

- совместимость со старыми версиями операционных систем;

- наличие русскоязычной поддержки и официального представительства.

Учитывая это, наиболее подходящим вариантом становится Kaspersky Internet Security. В нем сочетаются наиболее важные качества, а также, в отличие от Bitdefender Internet Security — присутствует защита почтового клиента .

Сетевые экраны, называемые также «брандмауэры» и firewall (англ. «огненная стена»), бывают программные и аппаратные. Отвечают за защиту от сетевых угроз. Сетевой экран уже присутствует в выбранном антивирусном ПО.

Помимо этого, будет применяться ПО ViPNet IDS [29] – система обнаружения вторжений, позволяющая в короткий срок выявлять возникающие и потенциальные сетевые угрозы безопасности. Причины такого выбора:

- российская фирма-разработчик, что облегчает получение технической поддержки, оперативных обновлений, и др.;

- продукт сертифицирован ФСБ за №СФ/СЗИ-0122 и ФТЭК ФСТЭК России за №3804, что важно для его использования в гос. учреждениях;

- разработано для российского сегмента интернет и специфичных угроз.

Принцип работы системы ViPNet IDS изображен на рисунке 6.

Злоумышленник через интернет обходит сетевой экран и передает пакеты данных во внутреннюю сеть. Через коммутатор эти данные транслируются дальше, дублируются в систему ViPNet IDS, которая и выявляет угрозу.

Защита информации в базах данных SQL обеспечивается путем предоставления пользователям БД лишь тех прав доступа, которые им необходимы в работе . В системе управления базами данных (СУБД) содержатся собственные средства управления, в частности, разделение по группам. В правилах безопасности СУБД прописывается, какими правами наделен конкретный пользователь или группа. Чаще всего используются:

- право на извлечение данных (SELECT);

- право на добавление данных (INSERT);

- право на обновление данных (UPDATE).

Рисунок 6 — Схема работы IDS

Поэтому, следует выявить уровень привилегий, необходимых каждому виду пользователей БД для его работы.

Создание и применение резервных копий — один из важнейших методов защиты информации. В копировании нуждается такая информация:

- настройки домена Windows, включая политики безопасности;

- база данных SQL (файл базы и файл журнала транзакций);

- системные файлы и каталоги операционной системы;

- каталоги с файлами пользователей;

- содержимое общих сетевых папок.

Для копирования ключевой информации домена и операционной системы удобно пользоваться стандартным инструментом «Система архивации данных Windows Server» [4]. Другие виды информации будут копироваться инструментами командной строки. Копирование должно выполняться по расписанию. Наиболее важные данные сервера — ежедневно, все данные — 1 раз в неделю. Также, полная копия делается после любых изменений в политиках безопасности. Копирование базы данных — несколько отличается, здесь необходимо отключение всех пользователей от базы данных (т. е. завершение сеансов работы с базой) на весь период резервного копирования. Целесообразно это делать в часы наименьшей нагрузки на информационную систему, между 2 и 4 ч. утра.

Таким образом, все копии будут храниться на отдельных RAID-массивах жестких дисков.

Выбор сетевого экрана для рабочих станций, в целом, аналогичен таковому для сервера локальной сети, с такими отличиями:

- устанавливается «облегченная», клиентская версия IDS — ViPNet IDS HS;

- сетевой экран настраивается более жестко, в частности, запрещается доступ ко всем частям сети, кроме необходимых в работе.

Для рабочих станций необходим более жесткий режим антивирусной защиты, так как, физический доступ к ним имеет гораздо большее количество людей. В частности:

- запрет на запуск программ, не внесенных в список доверенных;

- отключение режимов, где решение по защите принимает пользователь;

- работа антивируса в автоматическом режиме, защита настроек паролем;

- балансировка защиты и потребления ресурсов компьютера .

На многих рабочих станциях есть неиспользуемые порты ввода-вывода, такие, как: порт универсальной последовательной шины (universal serial bus, USB), последовательный порт (COM), параллельный порт (LPT).

Таким образом, хорошей практикой является физическое или программное отключение портов , которые не используются. Особенно опасен порт USB, так как позволяет подключить внешний, зараженный носитель информации. Мы применим надежный физический метод отключения портов. Наиболее распространенный вид дисководов — это CD/DVD-привод, позволяющий считывать информацию с оптических дисков, и записывать ее. В некоторых рабочих процессах учреждения, наличие такого дисковода необходимо. Где необходимости нет — будем отключать устройство.

Ограничения по доступу к ресурсам сети задаются в настройках маршрутизаторов и коммутаторов в виде правил deny / permit (англ. «запретить / разрешить») в конфигурации устройства . Правила могут включать разные ограничения доступа, в частности, нам потребуются:

- запрет на прямое терминальное подключение от клиента к серверу;

- запреты на доступ к интернет с клиентов, где такой доступ не нужен;

- запрет на прямое подключение к локальной сети из внешнего мира;

- разрешения на терминальный доступ для избранных клиентов сети.

Как и в случае с ограничением доступа к ресурсам сети, фильтрация сетевого трафика построена на принципе разрешений и запретов.

В каждом таком фильтре указываются :

- сетевой интерфейс, куда информация поступает (WAN, VPN, и др.);

- использованный протокол передачи данных (TCP, UDP или ICMP);

- тип фильтра — по IP или по MAC-адресу;

- использованный для соединения сетевой порт;

- политика фильтра — «разрешающая», либо «запрещающая».

Для защиты информации будет применяться система обнаружения вторжений ViPNet IDS, направленная на выявление угроз путем анализа сетевого трафика, выявления аномалий в потоках данных, ведения журналов событий безопасности и уведомления администраторов о возникающих угрозах .

Для защиты маршрутизаторов от сетевых атак, следует:

- установить свежие обновления прошивки;

- отключить удаленный доступ, там, где это возможно;

- сменить стандартный, «заводской» пароль на новый;

- отключить UPnP .

Кроме этого, есть настройки, влияющие на защиту. Важно отключение Wi-Fi Protected Setup (WPS), которая создает серьезную уязвимость . Также, рекомендуется включение защит против DoS/DDoS (Denial of Service – отказ в обслуживании), SYN Flood и других атак, направленных на перегрузку каналов и/или оборудования связи. Эти функции есть у оборудования Cisco. Защищенный обмен данными в сети осуществляется при помощи ViPNet Client , с такими функциями:

- фильтрация трафика (сетевой экран);

- контроль сетевой активности приложений и компонентов операционной системы;

- шифрование по ГОСТ 28147-89 на ключах длиной 256 бит.

Таким образом, благодаря этому, а также возможности интеграции с программным обеспечением других разработчиков, обеспечивается повышенная защита информационной системы.

Разумеется, такие меры не дают абсолютной гарантии защиты , однако, снижают вероятность успешной реализации угроз.

Обязательные требования к надежному паролю :

- пароль должен содержать не менее 8 символов;

- пароль должен содержать заглавные и строчные буквы, цифры, пробелы и специальные символы (такие, как: !?*$&#@%+-=).

Пароль не должен содержать:

- личную информацию (имя, фамилию, дату рождения);

- очевидные и простые слова, фразы, устойчивые выражения и наборы символов, которые легко подобрать (например: password, qwerty, 1234567).

Рекомендуется назначать пользователям уникальные (не повторяющиеся) пароли, и менять пароль каждые 2-3 месяца, по утвержденному расписанию. Антивирусная проверка почты осуществляется при получении на почтовом сервере (у стороннего провайдера), а также модулем из состава Kaspersky Internet Security — уже на стороне клиента, в момент приема поступивших сообщений.

Таким образом, мы изучили более подробно предложенные ранее методы защиты информации, выбрали условия их применения и необходимое для этого программное обеспечение, и можем переходить к дальнейшей реализации, которая будет описана в следующем разделе.

1.3 Изучение политики безопасности

Политика информационной безопасности определяет цели и задачи системы обеспечения информационной безопасности и устанавливает совокупность правил, требований и руководящих принципов в области информационной безопасности, которыми руководствуется организация в своей деятельности. Политика разрабатывается в соответствии с законодательством Российской Федерации и нормами права в части обеспечения информационной безопасности.

Основными целями политики информационной безопасности являются защита информации и обеспечение эффективной работы всего информационно-вычислительного комплекса при осуществлении деятельности.

Политика информационной безопасности направлена на защиту информационных активов от угроз, исходящих от противоправных действий злоумышленников, уменьшение рисков и снижение потенциального вреда от аварий, непреднамеренных ошибочных действий персонала, технических сбоев, неправильных технологических и организационных решений в процессах обработки, передачи и хранения информации и обеспечение нормального функционирования технологических процессов.

Риск аварий и технических сбоев определяется состоянием технического парка, надежностью систем энергоснабжения и телекоммуникаций, квалификацией персонала и его способностью к адекватным действиям в нештатной ситуации.

Стратегия обеспечения информационной безопасности заключается в использовании заранее разработанных мер противодействия возможным атакам, а также программно-технических и организационных решений, позволяющих свести к минимуму возможные потери от технических аварий и ошибочных действий персонала.

Задачами настоящей политики являются:

- описание системы управления информационной безопасностью;

- определение политик информационной безопасности, а именно:

- политика реализации антивирусной защиты;

- политика учетных записей;

- политика предоставления доступа к информационному ресурсу;

- политика защиты автоматизированного рабочего места;

- политика использования паролей;

- политика конфиденциальности;

- определение порядка сопровождения информационной системы и локальной сети.

Таким образом, политика информационной безопасности и в соответствии с ней построенная система управления информационной безопасностью будет являться наиболее правильным и эффективным способом добиться минимизации рисков нарушения информационной безопасности для локальной сети. Необходимо учитывать, что с течением времени меняется характер угроз, поэтому следует своевременно, используя данные мониторинга и аудита, обновлять модели угроз и нарушителя.

1 2