Страницы 1 2

Содержание

Введение

1 Исследовательский раздел

1.1 Анализ структуры и функций существующей АС СН

1.2 Анализ структуры комплекса программ КП УСЗИ

1.3 Постановка задачи на разработку программного модуля

1.4 Выводы по первому разделу…………………………………………

2 Аналитический раздел 17

2.1 Сравнительный анализ операционных систем

2.2 Сравнительный анализ средств разработки

2.3 Сравнительный анализ существующих методов предотвращения утечки информации

2.4 Выводы по второму разделу ………………………………………..

3 Технологический раздел

3.1 Разработка схемы функционирования модуля

3.2 Разработка алгоритма работы модуля предотвращения утечки информации

3.3 Программная реализация

3.4 Разработка пользовательского интерфейса

3.5 Выводы по третьему разделу 6

4 Экономический раздел

Заключение

Список используемой литературы

Введение

В настоящее время развитие цивилизации характеризуется высокой ролью информационной сферы, которая представляет собой сочетание различных типов информации, субъектов, информационной инфраструктуры, осуществляющих обработку, передачу и представление информации в интуитивно понятной для человека форме.

Основными объектами информационной сферы считаются наборы информационных ресурсов, массивы документов, базы данных и банки данных, а также полный список типов архивов, содержащих данные, информацию и знания, которые записаны на соответствующих носителях информации, с учетом информационных систем специального назначения, обеспечивающих процессы хранения и обработки информации. Информационная безопасность Российской Федерации характеризуется обеспечением защищенности национальных интересов государства в информационной сфере.

При разработке автоматизированных систем специального назначения, систем одной из важных ролей является создание эффективной и надежной системы защиты информации. Комплекс программ «Управление средствами защиты информации» (КП УСЗИ) входит в состав общесистемного программного обеспечения унифицированного комплекса программно-аппаратных средств, который, в свою очередь, входит в состав информационной системы специального назначения (АС СН).

Программный модуль предотвращающий утечку информации должен решить задачу обеспечения контроля защиты КП УСЗИ, за счет контроля несанкционированного распространения информации ограниченного доступа за пределами контролируемой области защищаемого объекта посредством мониторинга за съемными носителями информации, контроля информации по каналам передачи данных, контроля вывода информации на печать.

1 Исследовательский раздел

1.1 Анализ структуры и функций существующей АС СН

1.1.1 Автоматизированная информационная система специального назначения – это система, которая организует хранение и обрабатывает информацию предметной области.

Автоматизированная система специального назначения (АС СН) предназначена для информатизации процессов управления и интеграции географически распределенных информационных ресурсов для обеспечения их рационального использования, устранения дублирования и предоставления информации пользователям.

Основные функции, выполняемые автоматизированной системой специального назначения (АС СН):

— обмен данными с использованием сетей передачи данных;

— организация вычислительного процесса на средствах вычислительной техники в составе АС СН;

— создание безопасного, гарантированного хранения и обработки данных на объектах АС СН.

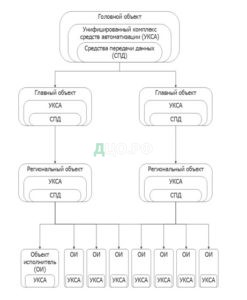

АС СН это иерархическая структура, в которой объекты подчиняются друг другу в соответствии с иерархией.

Главный объект АС СН подчиняется непосредственно головному объекту системы и расположен на втором уровне иерархии АС СН. Региональный объект АС СН расположен на уровне между основными объектами и подчиненными объектами.

Подчиненные объекты — это самый низкий уровень иерархии. Они не имеют подчиненных и поэтому являются конечным элементом в иерархии системы управления.

Объекты АС СН взаимодействуют с использованием средств передачи данных (СПД) в телекоммуникационной системе. Структура АС СН представлена на рисунке 1.1.

Рисунок 1.1 — Структура АС СН

1.2 Анализ структуры комплекса программ КП УСЗИ

1.2.1 Основным элементом АС СН является унифицированный комплект средств автоматизации (УКСА), устанавливаемый на всех объектах АС СН на разных уровнях.

УКСА — это аппаратно-программный комплекс, который изначально имеет определенную концепцию и который можно охарактеризовать как интегрированную архитектуру и алгоритм функционирования аппаратных и программных комплексов с учетом сбалансированной архитектуры, предполагающей определенные возможности для дальнейшей модернизации и расширения аппаратного обеспечения. и программные возможности как часть дальнейшей работы.

Комплексом средств автоматизации (КСА) называется определенная совокупность соотносимых комплексов технических и программных средств (изделий), которая разработана и изготовлена в качестве продукта производственно-технического назначения. В составе КСА выделяются и различает другие продукты которые являются частью информационного, организационного или другого типа программного обеспечения рассматриваемых автоматизированных систем

Структура УКСА сформирована по модульному принципу, что позволяет обеспечить вариативность в изменении состава технических средств УКСА в контексте требуемой функциональности и возможностей ее применения в деятельности объектов системы на каждый уровень управления.

Основные элементы УКСА, это:

— унифицированный сервер хранения данных (УСХД);

— унифицированный сервер ПО (УСПО);

— автоматизированные рабочие места должностных лиц (АРМ ДЛ) на базе ЭВМ;

— локально-вычислительная система (ЛВС);

— средства передачи данных (СПД);

— межсетевой экран (МЭ);

— система обнаружения вторжений (СОВ).

Пример организационно-технической структуры УКСА представлен на рисунке 1.2. Процесс передачи данных между УКСА происходит посредством цифровой сети связи.

Рисунок 1.2 – Организационно-техническая структура УКСА

УСХД предназначен для обеспечения функционирования специального программного обеспечения и баз данных.

УСИ используется в рамках функционирования подсистем управления, обслуживания и защиты информации.

АРМ ДЛ предназначен для решения функциональных задач должностных лиц на основе информации, получаемой и обрабатываемой на сервере.

ЛВС предназначена для обеспечения многопользовательской и сетевой обработки информации в УСХД, УСИ, АРМ АБИ и АРМ ДЛ.

СПД предназначены для обеспечения обмена данными между объектами АС СН.

МЭ предназначен для обеспечения контроля и фильтрации, в соответствии с правилами потоков информации через него и используется для обеспечения защиты информации ограниченного доступа.

С помощью УКСА консолидированные функции выполняются в едином вычислительном инструменте с учетом предоставления унифицированных услуг (сервисов) в рамках поддержки информационно-коммуникационного фона, обслуживания баз данных, взаимодействия приложений, формирования защищенной среды обработки информации и управления процессами функционированием объекта в составе АС СН.

1.2.2 Программные средства АС СН включают в себя:

— общее программное обеспечение;

— общесистемное программное обеспечение;

— специальное программное обеспечение;

Пример структуры программных средств АС СН представлен на рисунке 1.3. Общее программное обеспечение (ОПО) является совокупностью программ, которые предназначены для организации процессов вычислений не связанной с содержательной обработкой информации.

Рисунок 1.3 – Пример структуры программных средств АС СН

Общее программное обеспечение (ОПО) — это набор программ, которые используются в организации вычислительного процесса.

Комплекс ОПО УКСА включает в себя:

− операционную систему (ОС);

− систему управления базами данных (СУБД);

− web-браузер.

Операционная система (ОС) предполагает функциональную возможность управления всем спектром аппаратных ресурсов и возможностей общесистемного и специального программного обеспечения.

Функциональная деятельность программных средств УКСА осуществляется в рамках защищенной ОС «Astra Linux Special Edition» РУСБ.10015-01.

ОС Astra Linux Special Edition — это сертифицированная для обеспечения безопасности операционная система, которая используется в рамках информационных (автоматизированных) систем для создания защищенного исполнения.

Системой управления базами данных (СУБД) — это набор инструментов, являющихся частью общего программного обеспечения, которые реализуют функции организации, хранения и доступа к информации. База данных КП УСЗИ предполагает применение СУБД «PostgreSQL».

СУБД PostgreSQL является объектно–реляционной системой управления базами данных, которая поддерживает стандарт SQL и следующий функционал:

— комплексные запросы;

— внешние ключи;

— триггеры;

— транзакционная целостность;

— мандатный и дискреционный способ разграничения доступа к данным;

— многоверсионное управление параллельным доступом.

Кроме того, функционал СУБД PostgreSQL может быть расширен за счет добавления новых:

— типов данных;

— функций;

— операторов;

— агрегатных функций;

— индексных методов;

— процедурных языков.

Общесистемное программное обеспечение (ОСПО) это определенный набор программных средств, которые образуют единую среду и программный интерфейс для реализации задач СПО. Схема ОСПО УКСА представлена на рисунке 1.4.

Рисунок 1.4 – Схема ОСПО УКСА

ОСПО УКСА включает в себя:

– компоненты модуля «Система классификации и кодирования информации», который предназначен для реализации поддержки целостности системы в актуальном формате, с учетом полноты и согласованности данных в системе; предполагаются классификация и кодирование информации; нормативные справочные данные; унифицированные формы оформления документов;

– КП «Видеоконференцсвязь», который используется в рамках обеспечения аудио и видео сеансов связи между пользователями сети;

– КП «Эксплуатационное обслуживание» гарантирует полный и всесторонний контроль за деятельностью УКСА и осуществляет эффективное управление программным и аппаратным обеспечением с учетом обслуживания UKSA без нарушения работы и снижения показателей надежности;

– КП «Управление средствами защиты информации» специализируется на создании защиты от несанкционированного доступа к информации (НСД), а также для формирования централизованного управления средствами посредством защиты УКСА;

– КП «Система отображения информации коллективного пользования», которая предназначена для генерирования результатов решения оперативных и информационных задач СПО в рамках использования средств отображения информации для коллективного использования;

– «Информационно-лингвистическое обеспечение» (ИЛО), которая подразумевает наличие в своем составе информационной базы, представляющей собой набор баз данных и конкретных массивов (массивов документов) АС СН с оперативной информацией и условно-постоянной информацией.

Специальное программное обеспечение (СПО), которое включает в себя набор инструментов, предназначенных для решения функциональных задач процессов текущей деятельности должностных лиц АС СН. Схема реализации СПО УКСА представлена на рисунке 1.5.

Задачи СПО обеспечивают:

— гарантированные услуги по защищенному хранению и обработке данных в едином адресном пространстве АС СН;

Рисунок 1.5 – СПО УКСА

— синхронный/асинхронный обмен данными, документами сообщениями;

— автоматическую маршрутизацию информационных потоков;

— реализация управления средствами коммуникаций на уровне ЛВС;

— наличие управления средствами коллективного пользования;

— управление средствами администрирования;

— возможность управления средствами, поддерживающими распределенные приложения.

СПО УКСА включает в себя:

– КП «Сбора и обработки информации», которая предназначена для информационного обеспечения процессов формулирования управленческих решений, а также формирования обобщенных данных, касающихся состава и состояния объектов АС СН;

– КП «Экологической обстановки», который предназначен для информационного обеспечения процессов подготовки и принятия управленческих решений, с учетом формирования обобщенной информации с учетом экологической ситуации.

1.2.3 В состав КП «Управление средствами защиты информации» входят следующие компоненты:

интерфейс администратора (толстый клиент). Предназначен для

отображения данных по мониторингу и управлению средствами защиты информации, а также блокировкой пользователей ПК при обнаружении несанкционированных действий;

веб-интерфейс администратора (тонкий клиент). Предназначен для

отображения данных в веб-браузере для мониторинга и управления средствами защиты информации, а также блокировкой пользователей ПК при обнаружении несанкционированных действий;

сервер безопасности. Предназначен для контроля и выполнения

компонентами КП «Управление средствами защиты» задач по защите информации в АС СН;

агент безопасности Астра. Предназначен для сбора информации о

состоянии компонентов КП «Управление средствами защиты» в операционной системе «Astra Linux Special Edition»;

агент безопасности Эльбрус. Предназначен для сбора информации о

состоянии компонентов КП «Управление средствами защиты» в операционной системе «Эльбрус»;

модуль управления САВЗ. Данный модуль предназначен для

централизованного управления антивирусными средствами ПК в АС СН;

модуль анализа защищенности. Модуль предназначен для анализа и

корреляции данных поступающих от средств защиты информации, агентов безопасности и представления их в табличных и графических видах;

модуль централизованного управления. Данный модуль предназначен

для настройки и управлению средствами защиты информации из интерфейса администратора;

модуль межсетевого экрана. Модуль предназначен для управления и

фильтрации пакетов данных передаваемых в локально-вычислительной сети АС СН;

модуль обнаружения вторжений. Данный модуль предназначен для

обнаружения и выявления подозрительной сетевой активности в АС СН;

модуль обнаружения вторжений. Модуль предназначен для

предотвращения утечек информации и контроля несанкционированного распространения информации ограниченного доступа.

Структурная схема КП «Управление средствами защиты информации» представлена на рисунке 1.6.

1.3 Постановка задачи на разработку программного модуля

1.3.1 Так как прежде не существовало программного модуля предотвращения утечки информации в комплексе программ управления средствами защиты информации (КП УСЗИ) в автоматизированной системе специального назначения (АС СН), то необходимо разработать такой программный модуль, который бы контролировал несанкционированное распространение информации ограниченного доступа, за пределы контролируемой зоны защищаемого объекта и обеспечивающий выполнения следующих функций:

— контроль за съемными носителями информации;

— контроль информации по каналам передачи данных;

— контроль вывода информации на печати.

Программный модуль должен функционировать в OC Astra Linux.

Рисунок 1.6 – Структурная схема КП «Управление средствами защиты информации»

1.4 Выводы по первому разделу

1.4.1 В рамках данной главы были рассмотрены основные теоретические аспекты задач применение информационных систем специального назначения (см. подразделы 1.1, 1.2), в рамках которой была сформулирована задача на разработку программного модуля, предназначенного для предотвращения утечек информации и контроля несанкционированного распространения информации ограниченного доступа.

2 Аналитический раздел

2.1 Сравнительный анализ операционных систем

2.1.1 В настоящее время наиболее распространенными являются операционные системы Windows от компании Microsoft.

Операционная система Windows 10 появилась недавно — она была выпущена 29 июля 2015 года. Компания Microsoft в разработке операционной системы продолжила свой путь, связанный с объединением. Windows 10 может быть установлена на различные устройства (компьютеры, ноутбуки, планшеты, смартфоны и консоли Xbox One). Единая платформа предоставляет возможность синхронизации настроек. Windows 10 предлагает удобное меню «Пуск». Новая операционная система помогает решить сразу несколько проблем, а также совместима с существующими программами и оборудованием. Windows 10 увеличила производительность.

Система хранит и передает файлы быстрее, находит и устраняет ошибки данных. Кроме того, это быстро, надежно и продуктивно. Windows 10 раскрывает весь потенциал компьютерных компонентов нового поколения и обеспечивает защиту серверного уровня.

Основные функции Windows 10:

предоставление графического интерфейса;

управление доступом к устройствам ввода-вывода;

управление файловой системой;

управление взаимодействием процессов, диспетчеризация

процессов;

управление использованием ресурсов;

загрузка программ в оперативную память и их выполнение;

разграничение прав доступа и многопользовательский режим

работы.

2.1.2 Операционная система специального назначения «Astra Linux Special Edition» предназначена для защиты информации от несанкционированного доступа в автоматизированных системах в защищенном исполнении. Система позволяет делиться доступом, обеспечивая мандатное и дискреционное разграничение доступа.

В Astra Linux включены следующие системы:

система контроля целостности дистрибутива операционной системы, объектов файловой системы, состояния исполняемых модулей;

средства управления программными пакетами, резервного

копирования и восстановления данных.

Также встроенные модули для выполнения рабочего процесса:

редакторы текстовых, графических, видео, и аудио документов (LibreOffice, VLC, GIMP и др.);

модули работы веб-камерами, сканерами, с CD/DVD-приводами;

безопасная электронная почта (Exim), сервер печати с

маркировкой и учётом печатных документов.

Основные отличия OC Astra Linux от существующих решений:

текущая версия ОС Astra Linux имеет сертификаты в системах ФСТЭК России и Минобороны России, и позволяют обрабатывать информацию с грифом до «совершенно секретно» включительно;

поскольку операционная система построена на базе кода ОС Debian Linux, это гарантирует высокую стабильность и хорошую поддержку существующего набора усовершенствованного программного обеспечения;

мандатное разграничение доступа качественно реализовано как на уровне графического интерфейса пользователя (GUI), так и в защищенной СУБД, и в стеке протоколов TCP/IP.

2.1.3 ОС МСВС (Мобильная Система Вооруженных Сил — это защищенная многопользовательская многозадачная ОС с разделением времени, созданная ВНИИНС на основе дистрибутива Red Hat Linux и отвечающая требованиям международных стандартов POSIX. ОС гарантирует многоуровневую систему приоритетов с вытесняющей многозадачностью, организацией виртуальной памяти и поддержкой сети.

Основные характеристики операционной системы МСВС:

мобильность — это способность ОС работать на разных платформах и в то же время правильно выполнять все ее функции;

масштабируемость — это способность ОС МСВС работать на аппаратных платформах в широком диапазоне вычислительных ресурсов;

многозадачность в ОС МСВС позволяет пользователю работать с несколькими задачами одновременно и позволяет нескольким устройствам быть доступными одновременно;

многопользовательский режим ОС МСВС обеспечивает полный многопользовательский режим. Это означает, что несколько пользователей могут использовать систему одновременно;

виртуальная память ОС МСВС разрешаеь использовать часть жесткого магнитного диска в качестве виртуальной памяти. Это позволяет повысить эффективность вычислительной системы, сохраняя активные процессы в оперативной памяти и располагая редко используемые или неактивные части памяти на диске.

2.1.4 Одной из самых распространенных операционных систем в мире является ОС Mac OS. Данная операционная система Mac OS X устанавливается исключительно на компьютеры Мacintosh производства фирмы Apple. И отличие от открытой Linux, Mac OS X является проприетарным обеспечением, то есть существует запрет на бесплатное распространение, модификацию и т. д.

Сравнительный анализ операционных систем представлен в таблице 2.1.

Таблица 2.1- Сравнительный анализ операционных систем

2.2 Сравнительный анализ средств разработки

2.2.1 В работе проведен анализ следующих средств разработки:

Java;

C;

C++;

Haskell;

Perl;

PHP.

При выборе языка программирования для ПМ ПУИ учитывались следующие критерии:

ориентированность на разработку;

тип языка;

безопасность языка;

возможность поддержки работы в среде «Qt creator».

В рамках разрабатываемого программного модуля язык программирования должен удовлетворять следующим критериям:

язык программирования должен быть ориентирован на разработку толстого клиента;

компилируемый язык программирования;

язык программирования;

язык программирования должен поддерживаться в рамках использования среды «Qt creator».

Язык программирования может быть ориентирован на разработку тонкого клиента или толстого клиента.

Тонкий клиент — компьютер или программа–клиент имеющая клиент–серверную архитектуру, в рамках которого реализуется вся или большую часть задач по обработке информации на сервере.

Толстый клиент — это приложение, которое обеспечивает дополнительный функционал независимо от центрального сервера. Часто серверная часть в данной ситуации является выполняет функции хранилища данных, а вся функциональность в рамках обработки и представления этих данных принято переносить на компьютер клиента.

Для реализации программного модуля предотвращения утечки информации (ПМ ПУИ) требуется найти такой язык программирования, который был бы ориентирован на разработку толстого клиента.

Языки программирования принято делить по их типу на компилируемые и интерпретируемые.

Код, который написан на компилируемом языке, переносится в специальную программу–компилятор, проверяющую код на ошибки, и переводящий текст программы в бинарный машинный код, после чего сохраняется результат в исполняемом файле (с расширениями ехе, dll и пр.).

Программы–интерпретаторы считывают исходный код по единичной строке и переводят в машинный код по отдельности

В рамках разрабатываемого программного модуля ПМ ПУИ требуется компилируемый язык, поскольку подобный язык будет переводить текст программы в бинарный машинный код, что создаёт дополнительный уровень безопасности для неё.

Безопасность языка программирования принято рассматривать насколько открыты его библиотеки, состав которых обычно анализируют на наличие уязвимостей

Библиотекой Qt называют кроссплатформенную свободную интегрированную среду разработки для разработки на таких языках программирования как: С, С++ и QML. Она включает в своей структуре графический интерфейс отладчика и визуальные средства разработки интерфейса как с использованием QtWidgets, так и QML. Основной задачей библиотеки Qt является упрощение процессов разработки приложений при помощи фреймворка Qt на разных платформах.

В рамках разрабатываемого программного модуля требуется поддержка библиотеки Qt, из-за ее кроссплатформенного характера и хорошей безопасности (открытости). Помимо этого, эта система включена в структуру сертифицированной ОС СН Astra Linux и рекомендуется ее разработчиками в качестве хорошего инструменты для разработки программного обеспечения.

2.2.2 Язык Java является объектно-ориентированным языком программирования. Преимущества Java перед другими языками программирования позволяют решать практически все необходимые задачи на нем.

Язык Java не зависит от платформы. Одним из основных преимуществ этого языка является возможность быстрого переноса программ из одной системы в другую;

Java позволяет реализовать объектно-ориентированный подход к программированию, создавать модульные программы и повторно использовать код.

2.2.3 Язык Си является стандартизированным процедурным языком программирования. Главные особенности Си:

простая языковая база;

ориентация на процедурное программирование;

система типов, защищающая от бессмысленных операций;

использование препроцессора для абстрагирования однотипных операций;

доступ к памяти через использование указателей;

небольшое число ключевых слов;

передача параметров в функцию по значению, а не по ссылке;

наличие указателей на функции и статических переменных.

2.2.4 Язык С++ — компилируемый статически типизированный язык программирования общего назначения. Ключевые особенности С++:

мультипарадигмальный. На C++ можно писать программы в

рамках нескольких парадигм программирования;

низкоуровневый. Язык C++, как и C, позволяет работать

напрямую с компьютерными ресурсами;

компилируемый. C++ является компилируемым языком программирования. Чтобы запустить программу на C++, она должна быть сначала скомпилирована;

статическая типизация. C++ является статически типизированным языком.

2.2.5 Язык Haskell — стандартизированный чистый функциональный язык программирования общего назначения. Основные характеристики языка Haskell:

недопустимость побочных эффектов;

возможность писать программы с побочными эффектами без нарушения функциональной парадигмы программирования;

статическая сильная полная типизация с автоматическим выведением типов;

алгебраические типы данных, в том числе псевдобесконечные;

генераторы списков.

2.2.6 Язык Perl — это интерпретируемый язык программирования, предназначенный для просмотра содержимого текстовых файлов, извлечения информации из них и создания отчетов на основе полученной информации. Ключевые особенности языка Perl:

встроенные средства для работы со сложными структурами;

свободный синтаксис (одну и ту же проблему можно решить разными способами);

множество готовых библиотек – модулей;

поддержка работы с регулярными выражениями;

простая обработка больших объемов данных;

возможность программирования объектно-ориентированным или «функциональным» стилем;

кросс-платформенность.

2.2.7 Язык PHP — язык программирования, основанный на использовании скриптов, встроенных в гипертекстовые страницы. Основные особенности языка PHP:

является свободным программным обеспечением, распространяемым под особой лицензией (PHP license);

поддерживается большим сообществом пользователей и разработчиков;

имеет большую поддержку баз данных;

имеется огромное количество библиотек и языковых расширений;

может быть развёрнут почти на любом сервере;

портирован под большое количество аппаратных платформ и операционных систем.

Соответствие языков программирования выбранным критериям представлено в таблице 2.2.

Таблица 2.2 – Соответствие языков программирования выбранным критериям

По указанным выше критериям был выбран язык программирования С++.

2.3 Сравнительный анализ существующих методов предотвращения утечки информации

2.3.1 Существуют следующие методы предотвращения утечки информации:

— мандатное управление доступом;

— дискреционное управление доступом;

— ролевое управление доступом.

Мандатное управление доступом – это разделение доступа субъектов к объектам на основе назначения метки конфиденциальности информации и выдачи разрешений для доступа к этой информации на таком уровне конфиденциальности. При использовании этого метода любая информация, находящаяся в системе, делится на различные категории. Каждая категория может содержать любое количество уровней конфиденциальности.

Дискреционное управление доступом – контролирует доступ субъектов к объектам на основе списков контроля доступа. Список определяет, какой объект может получить доступ к объекту, и какие операции разрешены или запрещены этому субъекту проводить над этим объектом.

Ролевое управления доступом – управление доступом на основе выборочных политик. Права доступа субъектов системы на объекты группируется с учетом специфики их использования, формирование ролей.

2.3.2 Осуществление мандатного разграничения доступа в средстве защиты информации «Secret Net 7». Механизм разграничения доступа работает как служба операционной системы и реализован в виде драйвера-фильтра. Этот драйвер начинает работать еще до загрузки операционной системы, и благодаря этому настройка мандатного доступа встроена в файловые операции и стандартные службы конфигурации системы. С функциональной стороны это средство защиты предусматривает два режима работа в аспекте реализации мандатного разграничения доступа:

— с включённым контролем потоков;

— c отключённым контролем потоков.

Режим с включённым контролем потоков означает использование режима контроля потоков конфиденциальных документов при работе механизма полномочного разграничения доступа: гарантируется строгое соблюдение принципов полномочного разграничения доступа и предотвращение копирования или перемещения секретной информации с понижением ее уровня секретности. Возможность работы с секретными ресурсами определяется уровнем конфиденциальности сессии, который устанавливается при входе пользователя в систему. Для включенного режима контроля потоков можно использовать дополнительные параметры:

— «строгий контроль терминальных подключений» — на компьютерах, обеспечивает терминальный доступ к компьютеру с включенным режимом контроля потоков, также должен быть активирован режим контроля потоков. В то же время уровень конфиденциальности терминальной сессии при подключении автоматически устанавливается равным уровню локальной сессии на клиенте;

— «автоматический выбор максимального уровня сессии» — включает принудительное назначение максимально возможных уровней конфиденциальности для сессий пользователей. Сессии будет присвоен уровень конфиденциальности, равный уровню допуска пользователя, который входит в систему.

Другими словами, средство защиты информации «Secret Net 7» контролирует одноразового присвоения метки пользователя при входе в систему и полностью гарантирует, что эта метка останется неизменной до конца сессии. Уровень конфиденциальности — это сущность, которая строго иерархически определяет возможность доступа пользователей к ресурсам и ресурсов друг к другу. На рисунке 2.1 представлено окно выбора уровня конфиденциальности сессии в «Secret Net 7» с включенным контролем потоков. Если пользователи с меткой, которая доминирует над ресурсом, не имеют полного доступа к нему, они не могут копировать, редактировать или удалять ресурс. Такие пользователи имеют возможность чтения – это обеспечивает сохранность текущего уровня конфиденциальности ресурса, и обеспечивает предотвращение понижения его уровня конфиденциальности. Включенный режим потоков так же ограничивает настройку средства защиты информации, когда у сессии любой уровень допуска кроме «Не конфиденциально».

Рисунок 2.1 – Окно выбора уровня конфиденциальности сессии в «Secret Net 7» с включенным контролем потоков

В случае если контроль потоков отключен, доступ пользователей к секретным ресурсам основан на уровнях доступа пользователей. Открывается доступ ко всем ресурсам, категория которых не превышает уровня допуска самого пользователя. Получив доступ к конфиденциальному ресурсу, пользователь может выполнять с ним любые действия. В этом режиме процессы операционной системы не привязаны к сеансу, и если процессу требуется доступ к ресурсу и если он выполняется от имени пользователя с доминирующей меткой, ему нужно запросить разрешение на повышение допуска не в интерактивном режиме. И только лишь впоследствии того как пользователь подтвердит запрос на доступ к ресурсу, доступ будет предоставлен. Настройки средства защиты информации в этом режиме могут быть выполнены администратором безопасности с любым уровнем доступа.

Для разделения доступа так же, как и в «Secret Net 7», применяются драйверы-фильтры, которые перенаправляют запросы в случае обращений к файлам и устройствам, внутренним механизмам средства защиты информации.

2.3.3 «Страж NT 3.0» интегрирован в операционную систему и просмотр метки конфиденциальности доступен из стандартного контекстного меню «свойства», приведенного на рисунке 2.2.

Рисунок 2.2 – Стандартное контекстное меню «свойства»

В то время как управление механизмами защиты происходит из специальных программ, составляющих средства защиты информации. Управление механизмом мандатного разграничения доступа контролируется непосредственно программами «Менеджер файлов» и «Менеджер пользователей». При этом режим администрирования должен быть включен. Возможность входа в режим администрирования может быть предоставлена любому пользователю по усмотрению администратора, назначенного во время установки.

Особенностью этого средства защиты информации является тот факт, что если ресурс недоступен для пользователя, доступ к этому ресурсу не только ограничен, но и сама доступность этого ресурса скрыта от пользователя. Метка допуска приложения для действий с секретными файлами может быть выбрана пользователем, но имеет верхний предел, равный метке этого пользователя, и даже если метка пользователя доминирует, доступ к ресурсу будет ограничен.

2.3.4 «Astra Linux Special Edition» релиз «Смоленск»». Данное средство защиты информации отличается от остальных. Так как «Astra Linux Special Edition» релиз «Смоленск»» является операционной системой. Решение задачи мандатного разграничения доступа процессов к ресурсам основано на реализации соответствующего механизма в ядре операционной системы.

Fly-admin-smc — графическая утилита позволяющая решать комплекс задач по администрированию учётных записей пользователей и групп, а также администрировать параметры мандатных управления доступом и контроля целостности. Использования механизма управления мандатным доступом, встроенного в Astra Linux Special Edition, fly-admin-smc, позволяет администратору устанавливать, разрешённый диапазон уровней конфиденциальности и категорий конфиденциальности для любого пользователя. Данные категории введены с целью разделить «горизонтальные» уровни допуска «вертикально». То есть, в случае если пользователь имеет допуск «Строго конфиденциально» и категорию «А», то он не может прочесть файл, имеющий метку «Конфиденциально» и категорию «Б» (см. пункт 2.3.1). Для настройки этого механизма используется «fly-admin-smc». Окно программы «fly-admin-smc» представлено на рисунке 2.3.

Рисунок 2.3 – Окно программы «fly-admin-smc»

В рассматриваемой ниже программе имеется возможность настроить как сами уровни конфиденциальности, так их принадлежность пользователям. После того, как пользователь, для которого установлены конкретные мандатные уровни и категории, отличные от нулевой отметки, войдёт в систему, ему будет предложено ввести определенный уровень допуска и конкретную категорию для предоставленной сессии в пределах допустимых администратором безопасности диапазонов. Выбранные значения параметров можно будет проверить с помощью индикатора в виде кружка с числом внутри, размещенного в области уведомлений на панели задач в правом нижнем углу рабочего стола.

Индикатор уровня допуска «Astra Linux Special Edition» релиз «Смоленск» представлен на рисунке 2.4.

Рисунок 2.4 – Индикатор уровня допуска в «Astra Linux Special Edition»

релиз «Смоленск»»

Правила принятия решения могут быть записаны следующим образом: пусть контекст безопасности субъекта содержит уровень L0 и категории C0, а мандатная метка объекта содержит уровень L1 и категории C1.

В «Astra Linux Special Edition» релиз «Смоленск»» определены следующие операции сравнения уровней и категорий:

– уровень L0 (нулевой мандатный уровнень) меньше уровня L1 если численное значение L0 меньше численного значения L1;

– уровень L0 равен уровню L1 если численные значения L0 и L1 совпадают;

– категории C0 меньше категорий C1 если все биты набора C0 являются подмножеством набора бит C1;

– категории С0 равны категориям C1 если значения C0 и C1 совпадают.

Таким образом, в механизме мандатного разграничения доступа действуют следующие правила:

– операция записи разрешена, если L0=L1 и C0=C1;

– операция чтения разрешена, если L0>=L1 и C0>=C1;

– операция исполнения разрешена, если L0>=L1 и C0>=C1.

Процессы, запущенные от имени администратора, независимо от наличия у них определенных прав имеют возможность осуществлять все привилегированные действия.

Сводная таблица сравнения средств защиты информации с точки зрения реализации мандатного доступа приведена в таблице 2.3.

Таблица 2.3 – Сводная таблица сравнения средств защиты информации с точки зрения реализации мандатного доступа

2.3.5 Для предотвращения утечек информации используются DLP системы. DLP система – это программный продукт, созданный для предотвращения утечек конфиденциальной информации за пределы корпоративной сети. Системы предотвращения утечек данных и их разработка:

— активные системы защиты, которые проверяют информацию на наличие факта утечек на этапе прохода информации по возможному каналу утечки. В случае если вероятным каналом утечки является отправка сообщений через Jabber клиент, программа, позволяющая быстро обмениваться сообщениями, то каждое сообщение, перед тем как покинуть компьютер пользователя, проходит проверку на наличие факта утечки. В зависимости от полученного итога проверки, отправленное сообщение доставляется адресату, либо блокируется с уведомлением ответственных за мониторинг лиц. В подобных системах, из-за особенности их построения (буферизация данных) вероятны как ложные срабатывания, так и пропуск некоторых утечек. К примеру, DLP система, проверяющая сетевую активность по пакетному принципу (единицей проверки является пакет сетевой подсистемы, обычно TCP) может не установить факт утечки информации, если слово-маркер (например «договор») будет разбито на несколько частей в ходе фрагментации пакета. Для предотвращения аналогичных случаев активные DLP системы анализируют полученные данные не на уровне пакетов, а на уровне сообщений — они буферизируют данные, передаваемые в сетевых пакетах до тех пор, пока не составят цельное сообщение, которое в конечном итоге будет анализировано. Как и любая буферизация, такой метод страдает от ограничений на максимальный размер буфера, так как в ходе проверки на утечку информации могут попасться письма с большим количеством вложений, что потенциально приводит к снижению функционала системы.

— пассивные DLP системы ведут мониторинг данных и не обладают возможностями блокирования конкретной передачи. Однако это не уменьшает их эффективность. Пассивная DLP система использует иные способы для борьбы с нарушителем, а именно пассивная DLP система предупреждает нарушителя о ведении наблюдения — нарушитель предпочтет не выдавать себя провокационными действиями.

Главной функцией DLP системы, является мониторинг всевозможных каналов утечки информации. Можно отметить несколько основных направлений работы DLP системы:

— мониторинг сетевой активности;

— мониторинг внешних накопителей;

— мониторинг подсистемы вывода информации на другие виды носителей — подсистемы печати в частности.

Не все типы нарушителей хотят получить несанкционированный доступ к конфиденциальной информации — некоторых типов нарушителей интересуют другие важные свойства информации. В таких случаях, DLP система может быть дополнена следующими компонентами:

— мониторинг устройств ввода на предмет неправомерных действий — данный вид мониторинга разрешает иным способом вести содержание интернет переписки, либо установить факт модификации информации;

— снятие скриншотов с рабочих областей — наличие такого вида мониторинга усложняет получение доступа к конфиденциальной информации нарушителем. Так же анализ снимков рабочего окружения пользователя может выявить подозрительную активность;

— мониторинг запущенных и запускаемых процессов — этот вид мониторинга используется для борьбы со специализированными средствами утечки. Штатный мониторинг сетевой активности может не распознать качественно скрытую утечку, произведенную специальными программными средствами, которыми нарушителя мог обеспечить клиент.

Российский рынок DLP систем отечественного производства начинал создаваться в одно и то же время с формированием мирового рынка. Рынок DLP систем развивался постепенно, исходя из потребностей клиентов, которые появлялись от возникающих инцидентов, связанных с информационной безопасностью.

Инфосистемы Джет — это первая отечественная компания, которая занималась разработкой DLP решений в 2000 году. Позднее, на российском рынке DLP систем, появились новые компании SearchInform, Device Look, Trafica, Zecurion.

Появление отечественных компаний на российском рынке DLP систем связано с появлением законов, касающихся защиты конфиденциальной информации и государственной тайны (ФЗ № 152, ФЗ № 143, ФЗ № 98, ФЗ № 395-1 и другие). С появлением новых законодательных актов возрастал спрос на DLP системы.

В связи с ростом спроса на рынке DLP систем появлялись новые отечественные компании Falcongaze, МФИ Софт которые также начали разрабатывать свои DLP решения для обеспечения информационной безопасности для частных коммерческих и государственных компаний, обрабатывающих конфиденциальную информацию и государственную тайну. Перечень отечественных компаний, представленных в настоящее время на российском рынке DLP систем:

— Инфосистемы Джет;

— Zecurion;

— Falcongaze;

— МФИ Софт;

— SearchInform.

Инфосистемы Джет – отечественная компания, которая основана в 1991 году, разработала Solar Security. В настоящее время название DLP решения – Solar Dozor и Solar Dozor 6.1.

Solar Dozor 6.1 усовершенствованная DLP система Solar Dozor 6.0. Данная DLP система имеет добровольную сертификацию Certified by AM Test Lab. Сертификат №167 выдан 01.08.2016 и действителен до 01.08.2021. AM Test Lab лаборатория проводит тестирование различных продуктов и сервисов информационной безопасности. Компания проводит добровольную сертификацию. В ходе экспертизы происходит оценка конкурентоспособности, а также соответствия функционала продукта, заявленного производителем.

Ключевые функции, которые выполняет Solar Dozor:

— контроль коммуникации сотрудников компании;

— выявление корпоративного мошенничества;

— анализ поведения и круга общения сотрудников;

— мониторинг ресурсов, рабочих станций, серверов, сетевых каналов.

На рисунке 2.5 изображен интерфейс DLP системы Solar Dozor 6.1.

Рисунок 2.5 — Интерфейс DLP системы Solar Dozor 6.1

Zecurion отечественная компания, занимающаяся разработкой DLP систем. Компания создана в 2001 году. Компания выпускает комплексную DLP систему, состоящую из трех частей Zgate, Zlock, Zdiscovery. Каждая из этих частей может работать как самостоятельно, но также и как единая DLP система.

Zgate – один из продуктов отечественной компании Zecurion. Данная DLP система отслеживает инциденты информационной безопасности, связанные с утечкой секретной информации на сетевых каналах. Zlock – составляющая часть DLP системы, работающая и как независимая DLP система. Она отвечает за контроль локальных утечек конфиденциальной информации и государственной тайны. Zdiscovery дополняет серию DLP систем и работает вместе с программами Zgate и Zlock. На рисунке 2.6 представлен интерфейс DLD системы от компании Zecurion.

Рисунок 2.6 — Интерфейс DLP системы от компании Zecurion

Ключевые функции, которые выполняет Zecurion:

— обнаружение и блокирование утечек информации;

— контент-анализ сетевого трафика;

— категоризация всей пересылаемой информации;

— фильтрация корпоративной переписки;

— перехват веб-трафика.

DLP система «Гарда Предприятие 3.8» производится отечественной компанией «МФИ Софт». «МФИ Софт» занимается информационной безопасностью с 2005 года. Она разрабатывает продукт для средних и крупных предприятий. Система DLP «Гарда Предприятие 3.8» имеет сертификат Certified by AM Test Lab, полученный 23.05.2016. Срок действия данной лицензии до 23.05.2021. DLP система «Гарда Предприятие 3.8» реализована как в программном, так и в программно – аппаратном исполнении. Работа с программой «Гранд Предприятие» происходит благодаря веб – интерфейсу через абсолютно любой браузер. Благодаря этому, работать можно с любого устройства. Ролевая модель доступа в программе позволяет выделить три различных права доступа к работе с системой: администратор, офицер, HR – пользователь.

Ключевые функции, которые выполняет «Гарда Предприятие 3.8»:

— контроль большинства сетевых каналов коммуникаций;

— интеллектуальная блокировка инцидентов;

— контроль любого рабочего места компании — интернета, печати, съемных носителей, VoIP-телефонии, Skype, Viber и др;

— контроль рабочего времени сотрудников.

SearchInform – российская компания, производящая продукт под название «Контур информационной безопасности SerchInform». Компания основана в 1995 году. Контур информационной безопасности (КИБ) «SearchInform 5.0» сертифицирован ФСТЭК №3598. Сертификат выдан 14.07.2016 и действителен до 14.07.2019. КИБ SearchInform состоит из некоторого количества модулей и одного центра, обрабатывающего возникающие инциденты, связанные с утечкой конфиденциальной информации. Каждый модуль отвечает за отдельный канал связи.

Перечень зарубежных компаний, занимающихся DLP системами:

— GTB DLP Suite;

— Symantec Data Loss.

GTB Technologies — американская компания, начала свою деятельность в 2005 году. Данная компания обладает высоким потенциалом развития. Так как у компании имеются собственные наработки в области информационной безопасности. На российском рынке

GTB Technologies c 2012 года. Актуальная DLP система GTB DLP Suite.

GTB DLP Suite – американская DLP система. Данный программный продукт осуществляет перехват сетевого трафика, также анализ перехваченного сетевого трафика. Еще контроль над доступом к данным и внешним устройствам.

Symantec – американская корпорация, являющаяся мировым лидером на рынке DLP систем. Это связано с тем, что в 2007 году компания Symantec купила крупного производителя Vortu. Корпорация на российский рынок вышла в 2008 году. Symantec первая зарубежная компания, которая произвела локализацию своего продукта под наш рынок. На данный момент актуальный продукт Symantec Loss Prevention.

Symantec Data Loss Prevention DLP система. У версии 11 имеется сертификат № 2602, действует до 22.03.2018. Symantec работает над тем, чтобы устранять утечки конфиденциальной информации по облачным технологиям. DLP система состоит из модулей: DLP Endpoint, Endpoint Discover, Network Monitor and Prevent, Network Discover.

Модули Endpoint отвечают за локальные утечки конфиденциальной информации. Network исследует возникшие инциденты безопасности и предотвращает утечки конфиденциальной информации по сетевым каналам.

Сравнительный анализ DLP-систем представлен в таблице 2.4

Таблица 2.4 — Сравнительный анализ DLP-систем

2.4 Выводы по второму разделу

2.4.1 В рамках данного раздела были рассмотрены средства реализация защиты от утечки информации в трех средствах защиты информации: «Secret Net 7», «Страж NT 3.0», ««Astra Linux Special Edition» релиз «Смоленск»» и методы, которые легли в их основу (см. пункты 2.3.2, 2.3.3, 2.3.4). Исходя из полученных данных, было принято решение о разработке алгоритма программы, реализующей контроль настройки полномочного разграничения доступа, осуществленного в «Astra Linux», так как на данный момент средство контроля, как для этой операционной системы, так и для других Unix-подобных систем отсутствует, и не имеется барьеров для разработки скриптов в данной среде, связанных с обучением логике работы и основными структурами интерпретатора команд.

Страницы 1 2