СОДЕРЖАНИЕ

ВВЕДЕНИЕ

I АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИ ДЛЯ РАЗРАБОТКИ ПО

1.1 Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности «КАК ЕСТЬ»

1.1.1 Характеристика предприятия и его деятельности

1.1.2 Организационная структура управления предприятием

1.1.3 Программная и техническая архитектура ИС предприятия

1.2 Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

1.2.1 Выбор комплекса задач автоматизации и характеристика существующих бизнес-процессов

1.2.2 Определение места проектируемой задачи в комплексе задач и ее описание

1.2.3 Анализ системы обеспечения информационной безопасности и защиты информации

II ПРОЕКТИРОВАНИЕ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

2.1 Анализ существующих разработок и выбор стратегии автоматизации «КАК ДОЛЖНО БЫТЬ»

2.1.1 Анализ существующих разработок для автоматизации задачи

2.1.2 Выбор и обоснование стратегии автоматизации задачи

2.1.3 Выбор и обоснование способа приобретения ИС для автоматизации задачи

2.2 Обоснование проектных решений

2.3 Информационное обеспечение задачи

2.3.1 Информационная модель и её описание

2.3.2 Характеристика нормативно-справочной, входной и оперативной информации

2.3.3 Характеристика результатной информации

III РАЗРАБОТКА ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

3.1 Программное обеспечение задачи

3.1.1 Общие положения (дерево функций и сценарий диалога)

3.1.2 Характеристика базы данных

3.1.3 Структурная схема пакета (дерево вызова программных модулей)

3.1.4 Описание программных модулей

3.2 Контрольный пример реализации проекта и его описание

3.3 Обоснование экономической эффективности проекта

3.3.1 Выбор и обоснование методики расчёта экономической эффективности

3.3.2 Расчёт показателей экономической эффективности проекта

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ПРИЛОЖЕНИЯ……

ВВЕДЕНИЕ

Персонал как больших, так и относительно малых современных предприятий и организаций, в процессе своей работы, взаимодействуют с большим количеством клиентов. Основным и наиболее эффективным способом решения вопроса больших нагрузок персонала таких предприятий и организаций является внедрение информационных систем автоматизации процедур приема, регистрации и обработки входящих запросов и заявок со стороны клиентской базы. Современные информационные системы обладают большим набором инструментов, с помощью которых имеется возможность формирования единого информационного поля в пределах как одного, так и нескольких организаций. В должностных инструкциях и руководствах персонала отражаются их права доступа к информации и данным, хранящимся и обрабатываемым информационной системой.

Существует целый ряд достоинств, которые присущи современным информационным системам. Рассмотрим наиболее важные и значимые преимущества ИС:

— интеграция различных баз данных и объединение их в единое информационное пространство с целью упрощения доступа персонала к необходимой информации. В качестве примера такой интеграции можно привести возможность синхронизированной работы таких систем как ERP и CRM;

— создание новых алгоритмов обработки данных позволяет оптимизировать и упростить процедуры информационного взаимодействия как между сотрудниками, так и между сотрудниками и клиентами организации;

— автоматизация поиска и формирования наиболее эффективных и производительных алгоритмов построения систем поиска и обработки необходимой информации.

Современная реальность подразумевает обязательное наличие во всех организациях и предприятиях, вне зависимости от их масштаба, современных и высокоэффективных средств автоматизации информационного взаимодействия. Современные информационные системы обладают большим набором инструментов, с помощью которых имеется возможность формирования единого информационного поля в пределах как одного, так и нескольких организаций. Наибольшая востребованность современных информационных систем наблюдается в сфере торговли.

Тема данной выпускной квалификационной работы – «Разработка автоматизированной информационной системы расчёта заработной платы сотрудников».

Цель выпускной квалификационной работы – повышение эффективности работы ООО «М Тех» путем разработки проектного решения по информационной системы расчёта заработной платы сотрудников.

В соответствии с указанной целью работы, необходимо решить нижеприведенные задачи:

• произвести анализ теоретических аспектов исследуемой тематики и литературных источников;

• исследовать особенности разработки и применения автоматизированных информационных систем;

• произвести исследование рынка современных информационных систем и их сравнительный анализ;

• произвести исследование общей характеристики компании и особенностей организации работы по расчёту заработной платы сотрудников;

• разработать практическую реализацию автоматизированной информационной системы расчёта заработной платы сотрудников компании;

• привести тестирование разработанной информационной системы.

Новизна исследования заключается в том, что полученный опыт позволяет оптимизировать исследуемый процесс расчёта заработной платы сотрудников компании, теоретическая база разработки применима практически к любой компании малого и среднего бизнеса.

Объект исследования – процесс расчета заработной платы сотрудников компании ООО «М Тех».

Предмет исследования – поиск оптимальных подходов в процессе автоматизации расчёта заработной платы сотрудников компании ООО «М Тех».

Выполнение ВКР подразумевает проведение большой работы по анализу значительного количества литературы по исследуемой тематике. В ходе написания работы будет приобретен как теоретический, так и практический опыт. Этот опыт является необходимым для того, чтобы эффективно выполнять профессиональные обязанности при работе в данной сфере.

I АНАЛИЗ ПРЕДМЕТНОЙ ОБЛАСТИ ДЛЯ РАЗРАБОТКИ ПО

1.1 Технико-экономическая характеристика предметной области и предприятия. Анализ деятельности «КАК ЕСТЬ»

1.1.1 Характеристика предприятия и его деятельности

Базой для написания настоящей ВКР является компания ООО «М Тех».

Данная компания является дочерней ИТ-компанией группы «М.Видео-Эльдорадо», которая фокусируется на разработке продуктов и ИТ-сервисов для розничной торговли, электронной коммерции, сферы потребительского кредитования и рынка электронных платежей, а также как платформа для возможных последующих продаж собственных ИТ-решений на внешний рынок.

Существует ряд экономических показателей, с помощью которых будет проведен анализ деятельности рассматриваемой дочерней компании.

Таблица 1 – Таблица с экономическими показателями деятельности дочерней компании

| Наименование показателя | 2020 год | 2021 год | Отклонение (+; –) | Темп роста, % |

| Выручка, тыс. руб. | 950033 | 1005600 | +55567 | 105,85 |

| Расходы, тыс. руб. | 302256 | 226893 | –75363 | 75,07 |

| Прибыль, тыс. руб. | 722360 | 778707 | +56347 | 107,8 |

Рост выручки от реализации растет при снижении уровня затрат на текущую деятельность, что приводит к росту, прибыли от реализации продукции в 2021 году на 132600 тыс. руб.

Оценка эффективности деятельности организации также производится по показателям деловой активности. Учитывая то, что организация функционирует в сфере услуг, где большая часть средств сосредоточена в оборотных активах, определим эффективность использования оборотных средств у организации. Расчеты представим в таблице 2.

Таблица 2 – Анализ оборачиваемости запасов организации

| Показатели | 2020 г. | 2021 г. | Отклонение (+; –) | Темп роста, % |

| Выручка, тыс. руб. | 950033 | 1005600 | +55567 | 105,85 |

| Компьютерная техника, тыс. руб. | 100900 | 105853 | +4953 | 104,91 |

| Программное обеспечение, тыс. руб. | 5900 | 7496 | +1596 | 127,05 |

| Сопроводительные материалы, тыс. руб. | 25107 | 271852 | +246745 | 10,8 раза |

| Итого запасы, тыс. руб. | 131907 | 385201 | +253294 | 292,02 |

| Оборачиваемость запасов, количество оборотов | 7,2 | 2,61 | –4,59 | 36,25 |

| Длительность оборота, дн. | 50 | 138 | +88 | 276,0 |

Стоимость производственных запасов в 2021 году возросла почти в 2 раза по сравнению с данными 2020 года. Опережающий рост стоимости оборотных средств по сравнению с темпами роста выручки от реализации продукции привел к тому, что скорость обращения запасов в 2021 году снижается на 4,59 кругооборотов в год и, следовательно, увеличивается длительность одного кругооборота оборотных средств.

1.1.2 Организационная структура управления предприятием

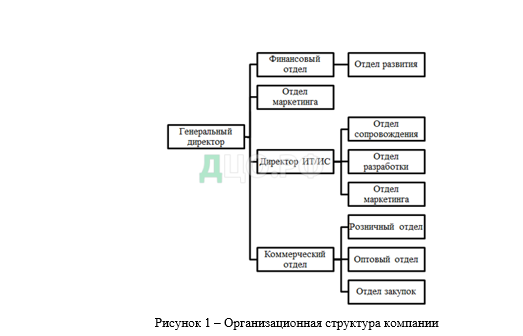

Рассмотрим организационную структуру предприятия. Она приведена на рисунке 1.

Организационная структура предприятия выстроена по линейному типу. Генеральный директор компании распределяет управленческие обязанности между директорами, которым подчиняются руководители структурных подразделений.

Деятельность исследуемой компании осуществляется на основе стратегического бизнес-планирования. В бизнес-плане компании определена миссия, отражен анализ конкурентных особенностей деятельности компании, определено её финансовое состояние, а также направления дальнейшего развития.

Перечень учредительных документов компании установлен Гражданским кодексом РФ.

Одними из важнейших факторов развития компании являются высокая обеспеченность основными фондами и рациональное применение средств труда.

Непосредственно подчиняются Генеральному директору компании директор ИТ/ИС – подразделения, выполняющего функции разработки, и внедрения программных продуктов, и управление сопровождением, выполняющее функции предоставления и сопровождения ИТ-сервисов.

Количество сотрудников подразделения ИТ/ИС – 15 человек:

– начальники отделов – 3 человека;

– ведущие программисты – 2 человека;

– программисты – 4 человека;

– системные администраторы – 4 человек;

– системные аналитики – 2 человека.

В своей работе руководителю подразделения необходимо многократно измерять скорость ключевых процессов, например, начиная от времени подготовки договоров юристами и заканчивая средним временем сложной продажи продавцами.

Основными направлениями деятельности персонала рассматриваемой организации является реализация следующих мероприятий:

— разработка программного обеспечения, тестирование и поддержка;

— организация эффективной системы обратной связи;

— работа с клиентами и решение всех вопросов, связанных с полноценным обслуживанием;

— составление всех необходимых отчетов и документов, отражающих работу организации с клиентами.

На следующем этапе необходимо более детально проанализировать каждое из вышеперечисленных направлений функционирования персонала.

- Разработка программного обеспечения в соответствии с его жизненным циклом. На данном этапе после согласования с менеджерами и принятия решения о целесообразности решения, собираются требования, проектируется архитектура, разрабатывается программное обеспечение, и после ряда циклов тестирования ПО выпускают в работу. А также оптимизация и поддержка уже выпущенного в работу ПО.

- Организация эффективной системы обратной связи с клиентами организации. После того, как будет сформирован перечень потенциальных клиентов, сотрудник организации осуществляет попытки прямого взаимодействия. Таким взаимодействием может являться телефонный звонок или письмо на электронный почтовый ящик.

- Составление всех необходимых отчетов и документов, отражающих работу организации. Как правило, еженедельно происходит актуализация и обновление документов. По результатам работы каждый составляется отчетную документацию. Также формируется документ, в котором отражаются все результаты деятельности сотрудниками организации. Как правило, для формирования комплекта отчетной документации каждый из сотрудников тратит примерно 1/10 часть рабочего времени.

1.1.3 Программная и техническая архитектура ИС предприятия

Используемая операционная системы на рабочих компьютерах – Windows 10.

Схема локальной сети предприятия приведена на рисунке 2.

Рисунок 2 – Схема локальной сети предприятия

Программное обеспечение приведено ниже в таблице 3.

Таблица 3 – Программное обеспечение компании

| Поз. | Обозначение | Тип лицензии | Кол. |

| 1 | Windows 10 | Коробочная версия | 33 шт |

| 2 | Windows Server 2018 | Пользовательское соглашение Microsoft | 20 шт. |

| 3 | MS Office Pro 2018 | Коробочная версия | 25 шт. |

| 4 | MSSQL Server 2018 | Лицензия на сервер и 20 CAL клиентских лицензий | 18 шт. |

| 5 | 1С Бухгалтерия на базе 1С Предприятие 8.3 | Лицензия на сервер и 20 рабочих мест | 2 шт. |

Программная архитектура исследуемой компании приведена на рисунке 3.

Рисунок 3 – Программная архитектура предприятия

План кабельных трасс исследуемой сети приведен на рисунке 4.

Компания обеспечивает конфиденциальность персональных данных о пользователе в соответствии с законодательством Российской Федерации в области персональных данных, а именно согласно ФЗ № 152–ФЗ «О персональных данных » от 27.07.2006 г. Такие данные могут включать: имя, фамилию, отчество, дату рождения, возраст, пол, адрес электронной почты, адрес проживания или доставки, контактный номер телефона.

Рисунок 4 – План кабельных трасс исследуемой сети

В исследуемой компании применяются межсетевые экраны должны обладать свойством прозрачности для пользователей компьютерной сети, а также ограничивать допуск других не разрешенных пользователей в сеть. Данная методика, нужно отметить, обеспечивает достаточную защиту информационных ресурсов.

В процессе анализа уязвимостей объекта защиты используется ряд критериев оценки. Наиболее распространенными и применяемыми критериями являются: степень защищенности информационных ресурсов, количество используемых процедур в процессе защиты информации, степень совместимости применяемых процедур, объем капитальных вложений на организацию системы защиты информации. Для проверки достоверности и эффективности системы защиты информационных ресурсов применяются различные виды данных, отражающих работу защитной системы. Также для этих целей применяются различные отчетные документы и данные о результатах проводимой работы. Основные задачи проведения оценки степени защиты информационных ресурсов рассматриваются в контексте конкретного объекта, а также его роли в системе. Область проведенной оценки определяется применяемой моделью. В этой модели отражены основные параметры проводимого анализа безопасности баз данных. Основными критериями эффективности аудита информационной безопасности являются:

– оценка рисков на организационном уровне;

– снижения рисков;

– повторные оценки рисков;

– оценка рисков на техническом уровне;

– учет рисков, связанных с использованием технологий.

Для обеспечения высокой степени эффективности информационного взаимодействия необходимо организовать единую корпоративную сеть компаний. Основная задача управления сетью состоит в управлении потоками данных. Таким образом, структура сети представляет собой объект управления.

В состав информационных баз данных объектов входят различные документы. Данная информация хранится в специальных структурированных базах данных и других информационных ресурсах. Информация, хранимая в базах данных, характеризуется рядом особенностей. Информация о деятельности предприятий, а также личные данные клиентов могут использоваться и участвовать в обмене между базами данных с определенными ограничениями.

Базы данных характеризуются следующими признаками:

- относительно большой размер информационных ресурсов;

- постоянное обращение к информационным ресурсам со стороны большого количества пользователей;

- большое количество источников новой информации, которая стекается на единый сервер;

- необходимость осуществления множества различных операций в процессе работы с базами данных.

Базы данных, формируемые ИТ-компанией, как и все прочие информационные ресурсы, имеют свою классификацию:

- в зависимости от источника информации;

- в зависимости от правообладателя информационных ресурсов;

- в зависимости от степени защиты и количества лиц, имеющих прямой доступ к базам данных;

- в зависимости от способа вывода информации пользователю;

- в зависимости от вида данных, хранящихся в информационной базе;

- в зависимости от формы собственности;

- в зависимости от структурных особенностей.

Современные информационные технологии являются полнофункциональными. Каждый работник имеет широкий набор возможностей в процессе работы с электронными базами данных клиентов ИТ-компании. Современные масштабные многопрофильные структуры в наибольшей степени способны реализовать весь потенциал информационных технологий.

Постоянное совершенствование оборудования также диктует необходимость перехода на работу с информационными технологиями.

Также очевиден прогресс в сфере научных исследований в результате повсеместного использования различных информационных технологий. С помощью ЭВМ появилась возможность создания сложных и емких моделей, с помощью которых осуществляется изучение различных дисциплин.

1.2 Характеристика комплекса задач, задачи и обоснование необходимости автоматизации

1.2.1 Выбор комплекса задач автоматизации и характеристика существующих бизнес-процессов

Актуальность рассматриваемой темы, в настоящее время, достаточно высока. В связи с этим, существует огромное количество литературы по данной теме. Авторы книг и учебников по проектированию и эксплуатации автоматизированных систем управления освещают данную тематику разными методиками и подходами, что дает возможность всестороннего анализа теоретических и практических основ рассматриваемого вопроса.

Книга «Проектирование информационных систем», написанная Сорокиной Г.Н., содержит много информации об основных принципах и способах построения информационных систем для различных предприятий и организаций в современных экономических условиях. Помимо довольно обширной теоретической базы, данная книга содержит несколько наглядных и наиболее типовых практических примера формирования ИС автоматизации бизнес-процессов.

Книга под названием «Автоматизированные информационные технологии в экономике» также ориентирована на широкий круг лиц, интересующихся основами проектирования и создания автоматизированных ИС. Также в этой книге можно найти множество практических советов для грамотной реализации алгоритмов автоматизированной системы управления организациями в сфере экономики и торговли. В начале книги авторы знакомят читателя с основными терминами и понятиями, применяющимися в сфере ИС. Вторая глава посвящена вопросам правильного определения приоритетов, по которым осуществляется формирование основных требований относительно функционала проектируемой системы автоматизации.

Помимо довольно обширной теоретической базы, данная книга содержит несколько наглядных и наиболее типовых практических примера формирования ИС автоматизации бизнес-процессов.

Краткий анализ источников литературы по рассматриваемой тематике показывает, что выбранная тема выпускной квалификационной довольно широко освещена в множестве книг и учебников, которые рассчитаны на широкий круг читателей.

Как правило, в состав любой информационной системы входят блоки и модули, которые реализуют отдельные функции и возможности информационной системы. На рисунке 5 представлена схема, иллюстрирующая модульную структуру современных информационных систем.

Рисунок 5 – Расширенные элементы ИС

Рисунок 6 представляет собой изображение обобщенной структуры информационной системы.

Рисунок 6 – Модульная структура ИС

К основным методам разработки информационных систем относятся:

«Waterfall Model» (каскадная модель или «водопад») (рисунок 7).

Рисунок 7 – Каскадная модель разработки ИС

V-образная модель (рисунок 8).

Рисунок 8 – V-образная модель

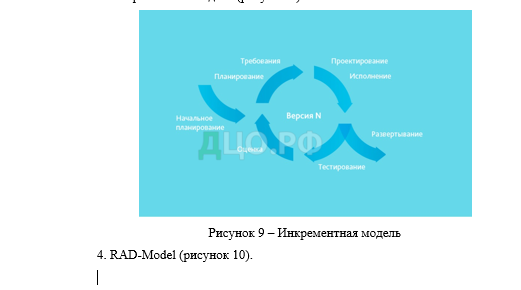

Инкрементная модель (рисунок 9).

Рисунок 9 – Инкрементная модель

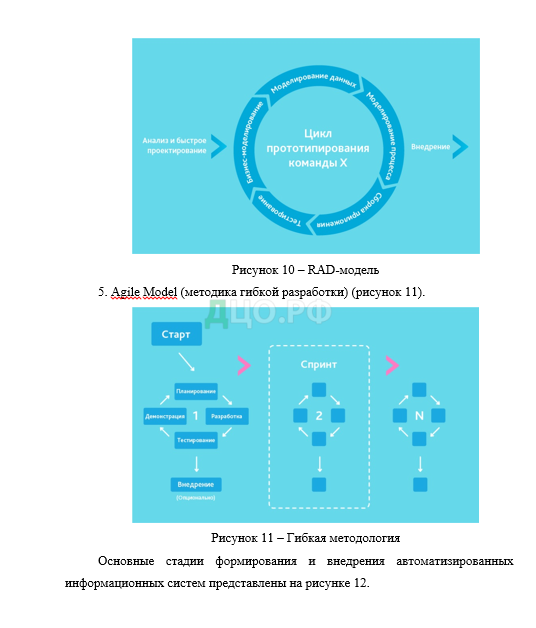

RAD-Model (рисунок 10).

В настоящее время среди множества методик формирования плана работ наибольшую популярность имеет так называемая каскадная модель. Популярность именно этой методики объясняется ее универсальностью, относительной простотой реализации и отсутствием серьезных требований к квалификации и опыту разработчиков.

Цель выпускной квалификационной работы – разработка проектного решения автоматизации документооборота по расчету заработной платы в исследуемой компании, который устранит выявленные недостатки рабочего процесса.

Под термином автоматизированной информационной системы (АИС) подразумевается комплекс, в состав которого входят как программные, так и аппаратные средства. С их помощью осуществляется сбор, обработка и хранение информации, а также информационное взаимодействие в процессе работы.

Один из основных бизнес-процессов исследуемого предприятия – процесс учета труда и расчета заработной платы.

Основными подпроцессами в технологии автоматизации расчета заработной платы являются:

– начисление заработной платы;

– расчет заработной платы;

– контроль выплат заработной платы.

Специалисты подразделения технической поддержки работают с первичной информацией.

1.2.2 Определение места проектируемой задачи в комплексе задач и ее описание

Согласно проведенному анализу предметной области и бизнес-процессов по управлению выплаты заработной платы, были выделены следующие проблемы:

– отсутствие централизованного хранилища данных, документов и истории работы над ними исполнителями;

– избыточность бумажных документов;

– невозможность оперативного поиска информации;

– разрозненное хранение документов;

– высокий риск потери документов;

– повторный ввод информации при оформлении документов;

– отсутствие возможности построения отчета по анализу заработной платы;

– невозможность автоматического оформления документов;

– отсутствие возможности аналитической и статистической информации о выполнении операций;

– отсутствует возможность оперативного обмена информации между участниками;

– отсутствие возможности хранения истории обработки;

– отсутствие возможности формирования отчетов за выбранный период времени.

Для увеличения производительности работы предприятия необходимо автоматизировать рабочие процессы системы.

Внедрение новых информационных технологий способно решить большинство выявленных недостатков в системе.

Проблемной областью работы менеджеров на исследуемом предприятии является формирование документов и учёта заработной платы.

Проведя внутренний аудит временных затрат на предприятии, удалость выявить, что на ручною передачу документов на согласование между участниками процесса уходит 35 процента от общего времени согласования. 20 процентов этого времени можно сэкономить с помощью автоматизации процессов по управлению. Высвободившееся время сотрудники компании могут использовать на более качественное выполнение должностных обязательств.

Также на предприятии были зафиксированы случаи утери документов что повлекло подрыв доверительных отношений с клиентом и финансовых потерь компании. Было выявлено, что при составлении документации технические специалисты тратят до 25 процентов рабочего времени на поиск нужных документов.

На рисунке 13 отражена текущая модель расчёта заработной платы

Рисунок 13 – Модель расчёта заработной платы «AS IS»

После внедрения информационной системы управления сотрудники предприятия будут иметь доступ к информации в упорядоченном виде, будет исключена необходимость поиска информации в бумажных документах, будет организован удобный поиск информации по любым параметрам. Время на поиск информации сократится с 25 до 5 процентов, следовательно, эффективность работы сотрудников увеличится в среднем на 20 процентов.

1.2.3 Анализ системы обеспечения информационной безопасности и защиты информации

Рассмотрим теперь особенности организации информационной безопасности в ИТ-компании. Для этого возможно применение различных стратегий.

Нейтрализация лишь наиболее опасных угроз достигается выбором оборонительной стратегии (в случае исключения вмешательства в процесс функционирования информационной системы). Этого можно достигнуть с помощью построения «защитной оболочки», которая подразумевает разработку неких дополнительных организационных мер, создание программных средств допуска к ресурсам ИС и использованию технических средств контроля помещений, в которых расположено критически важное оборудование.

Стратегия защиты информации от взломов подразумевает проведение комплекса следующих мероприятий: анализ контрагентов, изучение условий договоров, защита компьютерных систем и т.д. Она обеспечивает защиту информационной системы на основе постоянно действующей системы инженерно-технических мероприятий. Данная методика обеспечивает наиболее низкий уровень информационной защищенности относительно двух других методик.

Наступательная стратегия предусматривает активное вмешательство в деятельность известных угроз, которые могут влиять на безопасность системы. Данная методика включает в себя установку дополнительных программно-аппаратных средств аутентификации пользователей, использование более производительных технологий восстановления данных и разгрузки, а также повышение доступности системы с помощью использования резервирования.

Неотъемлемой частью упреждающей методики является анализ информации центров изучения проблем информационной безопасности. Работы по исследованию уровня безопасности информационных ресурсов проводятся в соответствии с требованиями международного стандарта ISO 17799. В состав этого стандарта входят основные требования к процедуре проверки эффективности информационной безопасности организаций. Также этот документ предусматривает определенную форму. В соответствии с этой формой осуществляется оформление результатов проверок. Отчет должен содержать информацию о всех выявленных потенциальных опасностях для баз данных ИТ-компании.

В большинстве случаев, организации нуждаются в систематическом проведении оценки уязвимости информационной безопасности. Это необходимо для обеспечения эффективной работы средств защиты информационных ресурсов. Проведение таких мероприятий сопряжено с большими финансовыми затратами, так как процесс проверки эффективности информационной безопасности является трудоемким и долгим. Эти расходы являются вполне оправданными, ведь в случае взлома информационной сети или утечки баз данных организация несет несравнимо большие убытки.

Документирование уровней доступа к ресурсам проводится в форме матриц доступа. Строками матрицы являются субъекты доступа, столбцами — объекты доступа, элементы матрицы — виды доступа (например, разрешение на выполнение операций чтения, записи, создания, удаления, операций с объектами со специфической структурой). Изменение состояния системы проводится с использованием функции трансформации.

Процессы разработки программного обеспечения, а также его эксплуатация сопряжены с постоянными угрозами безопасности программно-аппаратного обеспечения, информационных ресурсов и персональных данных на предприятиях. Данная особенность является характерной в сфере создания программно-аппаратных продуктов, баз данных, а также других компонентов ИСПДн. Компьютерные вирусы представляют собой самые опасные средства для негативного воздействия на комплекс программно-аппаратных компонентов. Под компьютерным вирусом подразумевается ПО, предназначенное для нанесения урона базам данных. Компьютерные вирусы характеризуются возможностью распространения на другие программные продукты, и телекоммуникационные каналы.

Еще одним распространенным способом деструктивного воздействия программное обеспечение является применение алгоритмических и программных закладок. Под алгоритмической закладкой подразумевается умышленное нарушение целостности определенной части алгоритма, в соответствии с которым происходит решение задач. Также алгоритмическая закладка способная выстраивать алгоритм таким образом, чтобы в итоге отсутствовала возможность реализации алгоритма совместно с программными компонентами или комплексами. Под программной закладкой подразумеваются операторы или операнды, которые были преднамеренно включены в реализуемый код. Это осуществляется завуалировано и может произойти на любом из этапов.

Все известные на сегодняшний день деструктивные программные средства являются разрушительными и вредоносными. В результате их воздействия наносится колоссальный ущерб компьютерным системам и программно-аппаратным средствам. Для оценки актуальности угроз утечки информации по техническим каналам и угроз несанкционированного доступа необходимо определить вариант типовой модели угроз, которому соответствует рассматриваемая ИС, и оценить соответствующие типовой модели угрозы по методике определения актуальных угроз.

1. Угрозы утечки видовой информации.

В информационной системе компании физическое лицо не имеет возможности неконтролируемого пребывания на территории служебных помещений, соответственно.

2. Угрозы несанкционированного доступа к информации.

В ходе рассмотрения всех угроз, описанных в предыдущих разделах, можно сделать вывод, что главной угрозой информационной системы является угроза НСД к информации.

Актуальными угрозами исследуемого субъекта:

– несанкционированный доступ к ресурсам сети с целью анализа сетевого трафика;

– несанкционированный доступ к ресурсам сети с целью сканирования параметров информационной системы;

– несанкционированный доступ к ресурсам сети с целью установки вредоносного ПО.

Потенциальных нарушителей, которые могут нанести вред информационным ресурсам и персональным данным, классифицируют на нарушителей:

внешних, которые не имеют санкционированных возможностей для объекта доступа в контролируемую зону;

внутренних, которые имеют постоянный или разовый доступ в контролируемую зону.

Оценка рисков угроз безопасности персональных данных информационных систем компании проводится 1 раз в год.

Основание для проведения оценки – приказ руководителя о проведении проверки. Оценку проводят сотрудники отдела системного администрирования и бухгалтерии.

В исследуемой организации используется разделение пользователей на следующие группы:

– администраторы (к данной группе относятся системные администраторы компании);

– группа руководящего состава компании;

– группа общих пользователей (к данной группе относятся остальные сотрудники компании).

В исследуемой компании разработаны организационные меры по обеспечению информационной безопасности, а именно разработаны локальные нормативные акты такие как:

1. Положение о порядке обработке и защите персональных данных с использованием ИС и без применения ИС.

2. Регламент информационной безопасности:

доступ сотрудников к служебной информации, составляющей коммерческую тайну;

доступ к персональным данным сотрудникам компании.

3. Регламент работы с сетью интернет и электронной почтой.

4. Правила создания, хранения и использования парольной защиты при работе со средствами автоматизации.

5. Должностные инструкции системных администраторов.

6. Реестр документов составляющих коммерческую тайну и персональные данные.

Для защиты от вирусных атак используется антивирус «Kaspersky», который представляет собой эффективный инструмент для постоянного мониторинга состояния компьютера. Он надежно блокирует попытки вирусов, троянских программ, почтовых червей, шпионских программ и других вредоносных объектов проникнуть в систему из внешних источников. антивирус «Kaspersky» удобен в использовании и нетребователен к системным ресурсам — может быть установлен на любой ПК.

Лаборатория Касперского предлагает решения мирового уровня для эффективной защиты рабочих станций и серверов, блокировки вредоносного ПО, безопасности конфиденциальных данных, предотвращения неавторизованного доступа в корпоративные сети и других аспектов информационной безопасности.

Рассмотрим некоторые особенности предлагаемых компанией продуктов. Kaspersky Security на основе патентованных технологий и уникальной архитектуры обеспечивает надежную защиту ИС. Приложение поддерживает VMware vSphere с NSX, Microsoft Hyper-V, Citrix XenServer и KVM. Независимо от конфигурации платформы и степени гибридизации, локального или облачного расположения, вы сможете управлять системой безопасности из единой консоли. Эксперты-аналитики используют самые совершенные методы отслеживания ландшафта DDoS-угроз, опережая действия злоумышленников и обнаруживая DDoS-атаки на ранних этапах.

Существует четыре основных составляющих адаптивной модели безопасности: компонента предотвращения, компонента обнаружения, компонента реагирования и компонента прогнозирования. Наличие всех четырех компонент обеспечивает надежный уровень защиты системы. Совместное действие всех компонент системы защиты подразумевает комплекс предупредительных мер. Также рассматриваемая модель системы безопасности характеризуется высоким быстродействием, по сравнению с другими средствами защиты. Программный продукт Kaspersky Endpoint Security Cloud ориентирован на использование в условиях малых и средних организаций. Основное назначение этого ПО – комплексная защита информационных ресурсов организации. Функционал этой системы обеспечивает управлять системой дистанционно через сеть Интернет. Данный программный продукт подразумевает возможность его использования в облачном режиме, что в значительной степени расширяет его возможности. При наличии доступа в Интернет, управление системой можно осуществлять любым устройством, для которого имеется специальное приложение. Компания разработчик обеспечивает пользователей системой всей необходимой инфраструктурой для работы в облачном режиме. В процессе разработки этого программного продукта разработчиками был сделан акцент на простоту использования и высокую эффективности защиты информационных ресурсов. Таким образом, это ПО осуществляет противодействие всем известным на данный момент способам хищения информации. Kaspersky Endpoint Security Cloud имеет все необходимые предварительные настройки, которые освобождают сотрудников организации от наладочных работ и тестирования системы перед началом ее полноценного использования в качестве основного инструмента защиты. При наличии доступа в Интернет, управление системой можно осуществлять любым устройством, для которого имеется специальное приложение.

К основным достоинствам этого программного продукта следует отнести:

1) Управление системой можно осуществлять любым устройством, для которого имеется специальное приложение.

2) Kaspersky Endpoint Security Cloud имеет все необходимые предварительные настройки, которые освобождают сотрудников организации от наладочных работ и тестирования системы перед началом ее полноценного использования в качестве основного инструмента защиты.

3) Данный программный продукт подразумевает возможность его использования в облачном режиме, что в значительной степени расширяет его возможности.

4) Возможность использования единой учетной записи при работе под разными операционными системами.

5) Высокая степень защиты ресурсов сети за счет использования комплексного подхода при решении задач безопасности.

6) Применение инструментов для защиты мобильных устройств от попыток незаконного взлома и изменения прошивки.

7) Возможность дистанционного управления системой из головного офиса всеми филиалами.

Для защиты информации от несанкционированного доступа на персональных компьютерах используется ПАК «Соболь 3.0». «Соболь» выполняет роль аппаратно-программного модуля доверенной загрузки и предназначен для защиты конфиденциальной информации и персональных данных.

ПАК Соболь выполняет следующие функции безопасности [31]:

– блокирует попытки загрузки ОС со съемных носителей. После успешной загрузки штатной копии ОС доступ к этим устройствам восстанавливается;

– идентифицирует и аутентифицирует пользователей;

– выполняет контроль целостности файлов и секторов жесткого диска (до загрузки ОС);

– регистрирует события безопасности системы в собственной энергонезависимой памяти.

В качестве программно-аппаратного метода защиты информации

рекомендуется организовать в исследуемой ЛВС ИТ-компании систему резервного копирования данных.

Программная продукция компании CommVault не является самой распространенной и популярной. Основным поставщиком программной продукции CommVault является фирма КРОК. Наиболее полярными являются такие производители средств безопасности, как Acronis и Paragon Software Group. Продукция этих компаний характеризуется оптимальным сочетанием таких показателей, как цени и качество. Основным средством защиты виртуальных систем являются программные продукты -Veeam Software.

Рассмотрим более подробно программные продукты различных компаний и произведём обоснованный выбор необходимого для внедрений системы резервного копирования данных в исследуемой ИТ-компании.

1. EMC.

Программный продукт DPA является дополнительной мерой защиты программного обеспечения. Также он способен оптимизировать работу аппаратной части. Процессы резервного копирования проходят в автоматических режимах. При этом вся необходимая отчетная документация находится в постоянном прямом доступе для администратора сети. В случае необходимости можно составить отчеты за различные периоды времени.

Предлагаемые средства, которые осуществляют резервное копирование и хранение данных, характеризуются высокой степенью гибкости и возможностью масштабирования. Это достигается за счет того, что есть возможность увеличить объем физической памяти до необходимых размеров. Между программной продукцией EMC Avamar и различными системами хранения информации является возможность интегрирования и совместного использования. Таким образом, можно организовать хранилище данных, объем которого будет доходить до нескольких петабайт пространства.

2. IBM.

Наиболее успешным инструментом для обеспечения резервного копирования от компании IBM является программный продукт Tivoli Storage Manager. Это ПО позволяет эффективно организовывать системы резервного копирования и хранения информации. Особенность этого программного продукта состоит в том, что он является совместимым с наиболее используемыми и распространенными ОС. С помощью данной программы можно работать во всех типах сетях, в том числе и глобальных.

С помощью программного продукта Tivoli Storage Manager имеется возможность дистанционного управления базами данных. Для этого необходимо только наличие доступа к сети Интернет. Существует достаточно большое количество инструментов, с помощью которых системный администратор осуществляет формирование политики безопасности и основных алгоритмов создания резервных копий информационных ресурсов. с помощью большого набора инструментов и настроек система может быть адаптирована под работу в условиях новых ситуаций, которые не были предусмотрены ранее. Программный продукт Tivoli Storage Manager характеризуется иерархической структурой системы хранения и обработки информации. Благодаря этому данные могут хранится на различных носителях информации.

Рассматриваемый программный продукт оснащен алгоритмами, которые могут сжимать данные с целью экономии памяти, а также осуществлять процедуры инкрементного копирования. В случае использования рассматриваемого программного продукта в условиях корпоративных сетей возможно применение различных дополнительных приложений для оптимизации работы и повышения производительности.

3. Symantec.

Разработчиками данной фирмы в настоящее время разработано два программных продукта, с помощью которых осуществляется резервное копирование — Symantec Backup Exe и Symantec NetBackup. Данное ПО можно использовать в условиях крупных и средних компаний. Эти программные продукты обладают всем необходимым функционалом, который востребован и необходим при резервном копировании данных. Основное достоинство этих программ состоит в том, что они могут эффективно работать с большинством распространенных и популярных систем хранения информации.

В настоящее время специалистами компании Symantec ведутся работы по совершенствованию и модернизации таких аппаратно — программных средств, как Symantec Backup Exec 3600, Symantec NetBackup 5230. с помощью этих средств можно достаточно в короткие сроки организовать эффективную систему создания резервных копий данных. Согласно характеристикам рассматриваемых средств, опытный администратор способен в течении 30 мин осуществить полную настройку и запуск работы.

4. CommVault.

Данная организация специализируется на разработке систем управления, которые имеют модульную структуру. С помощью модулей реализуются такие функции системы, как комплексная защита, архивация данных, создание резервных копий и т.д. разработчиками предусмотрено наличие единой консоли, с помощью которой происходит управление программных обеспечением.

Программный продукт CommVault Simpana оснащен следующим функционалом: формирование образов, создание резервных копий, управление всеми имеющимися базами данных и их резервных копий, формирование необходимой отчетной документации, распределение прав доступа и контроль их соблюдения, иерархия пользователей и т.д. с помощью рассматриваемой программы можно обеспечить интегрирование всей инфраструктуры и возможность управления базами данных с помощью различных платформ.

Особенность этого программного продукта состоит в том, что он является совместимым с наиболее используемыми и распространенными ОС. С помощью данной программы можно работать во всех типах сетях, в том числе и глобальных.