ОГЛАВЛЕНИЕ

ВВЕДЕНИЕ

ГЛАВА 1. АНАЛИТИЧЕСКАЯ ЧАСТЬ

1.1 Технико-экономическая характеристика предметной области и предприятия АО «Тандер»

1.2. Анализ рисков информационной безопасности при перевозках

1.3 Идентификация и оценка рисков информационных активов

ГЛАВА 2. ХАРАКТЕРИСТИКА КОМПЛЕКСА ЗАДАЧ, ЗАДАЧИ И ОБОСНОВАНИЕ НЕОБХОДИМОСТИ СОВЕРШЕНСТВОВАНИЯ СИСТЕМЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННО БЕЗОПАСНОСТИ ПРИ ПЕРЕВОЗКАХ

2.1. Выбор комплекса задач обеспечения информационной безопасности

2.2. Определение места проектируемого комплекса задач в комплексе задач предприятия, детализация задач информационной безопасности и защиты информации

2.3 Выбор защитных мер

ГЛАВА 3. РАЗРАБОТКА МЕТОДИКИ КОМПЛЕКСНОГО ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

3.1. Анализ существующих критериев оценки качества системы защиты информационных систем

3.2 Проектирование концептуальной модели

3.3 Разработка методики обеспечения системы защиты информационной системы

ЗАКЛЮЧЕНИЕ

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

ПРИЛОЖЕНИЕ А. Организационная структура АО «Тандер»

ПРИЛОЖЕНИЕ Б. Политика защиты информационной системы транспортных перевозок АО «Тандер»

ПРИЛОЖЕНИЕ В. Схема настройки RAID и установки системы

ВВЕДЕНИЕ

Использование современных цифровых технологий в транспортном комплексе связано: с «большими данными», которые позволяют получать информацию в режиме, близком к реальному времени; искусственный интеллект необходим для обработки огромного количества показателей и большого количества параметров, а также нужен в современных условиях для того, чтобы выбирать оптимально возможные решения; а интернет вещей позволяет собирать колоссальные объемы информации и корректировать действия автоматически; использование технологии распределенного реестра требуется для исключения возможности искажения данных и т.д. Тем не менее очевидно, что глобальная цифровая трансформация создает широкий спектр рисков, вызовов и угроз для хозяйствующих субъектов в данной сфере.

Формирование единого информационно-правового транспортного пространства, мониторинг национального законодательства в области транспортной безопасности, включая информационную безопасность, его системный анализ, а это касается и понятийного аппарата, как уже отмечалось, имеет важное значение для разработки транспортной платформы.

На данный момент информационные технологии становятся важной составляющей для реализации и поддержания уверенного и безопасного функционирования транспортных комплексов и перевозок. Компьютерные и информационные системы, информационно-телекоммуникационные сети и АСУ ТП (автоматизированные системы управления технологическим процессом) в области транспортной промышленности являются частью неустойчивой и критической информационной инфраструктуры. В связи со всем вышеперечисленным, учёные и эксперты в данной сфере стараются как можно больше уделять внимание вопросам обеспечения информационной безопасности.

.

Цель исследования – разработка политики информационной безопасности транспортных перевозок АО «Тандер».

Объектом исследования является безопасность транспортных перевозок

Предмет исследования: разработка политики информационной безопасности транспортных перевозок.

В соответствии с целью исследования были сформулированы задачи исследования:

1 Провести анализ проблемы безопасности информационных систем , уточнения задач вкр (глава1).

2 Проанализировать существующие методы обеспечения безопасности информационных систем транспортных перевозок АО «Тандер» (глава1).

3 Провести проектирование концептуальной модели системы защиты информационной системы транспортных перевозок АО «Тандер» на платформе «TMS Логистика: Управление перевозками» (глава2).

4 Разработать методику комплексного обеспечения безопасности информационных систем (глава3).

В ходе исследования применялись общенаучные методы теории управления, экспертного, статистического и сравнительного анализа, системного подхода к изучению экономических явлений и процессов, методы экспертных оценок, анкетирование, табличные и графические приемы визуализации данных: для подтверждения значимости факторов было проведено моделирование на основе IDEFO диаграмм процессов.

Научная новизна исследования заключается в предложенной концептуальной модели системы защиты информационной системы транспортных перевозок АО «Тандер» на платформе «TMS Логистика: Управление перевозками» как эффективного механизма по повышению эффективности зашиты информационной системы.

ГЛАВА 1. АНАЛИТИЧЕСКАЯ ЧАСТЬ

1.1 Технико-экономическая характеристика предметной области и предприятия АО «Тандер»

Компания Акционерное общество «Тандер» зарегистрирована 28.06.1996 г. в городе Краснодар. Краткое наименование: Тандер. При регистрации организации присвоен ОГРН 1022301598549, ИНН 2310031475 и КПП 231001001. Юридический адрес: Край Краснодарский город Краснодар, улица Им. Леваневского Дом 185.

Учредители компании – общество с ограниченной ответственностью «Трансазия-Кубань», ООО «Кубань парфюм трейдинг».

В соответствии с данными ЕГРЮЛ, основной вид деятельности компании по ОКВЭД: 47.11 Торговля розничная преимущественно пищевыми продуктами, включая напитки, и табачными изделиями в неспециализированных магазинах. Общее количество направлений деятельности – 152.

За 2020 год прибыль компании составляет – 54 434 919 000 руб, выручка за 2020 год – 1 575 986 785 000 руб. Размер уставного капитала – 100 000 000 руб. Выручка на начало 2020 года составила 1 396 525 335 000 руб., на конец – 1 575 986 785 000 руб. Себестоимость продаж за 2020 год – 1 180 754 939 000 руб. Валовая прибыль на конец 2020 года – 395 231 846 000 руб. Общая сумма поступлений от текущих операций на 2020 год – 1 633 540 190 000 руб.

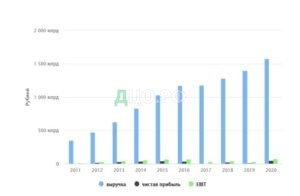

Данные по динамике финансовых показателей компании представлены на рисунке 1.

Рисунок 1 – Динамика финансовых показателей АО «Тандер» в 2011-2020 гг.

В течение анализируемого периода годовая выручка резко увеличилась в 3,3 раза и составила 1 575 986 785 тыс. руб. Увеличение выручки наблюдалось в течение всего анализируемого периода. За 2020 год прибыль от продаж равнялась 8 854 368 тыс. руб. Финансовый результат от продаж в течение анализируемого периода несильно вырос (на 340 368 тыс. руб., или на 4%), несмотря на это, если построить линейный тренд станет заметно, что в среднем за период наблюдалось уменьшение финансового результата от продаж.

Организационная структура АО «Тандер» представлена в приложении А.

Представленная организационная структура является линейно-функциональной. Основные преимущества линейно-функциональной структуры управления:

— привлечение к руководству более компетентных в конкретной области специалистов;

— оперативность в решении нестандартных ситуаций;

— быстрый рост профессионализма функциональных руководителей;

— получение непротиворечивых заданий и распоряжений;

— полная персональная ответственность за результаты работы.

Основные недостатки линейно-функциональной структуры управления:

— трудность координации деятельности всех подразделений;

— большая нагрузка общего руководителя и его аппарата по оперативным вопросам производства и управления.

Организационная структура ГМ «Магнит» представлена на рисунке 2.

Рисунок 2 – Организационная структура ГМ «Магнит»

АО «Тандер» имеет очень большую схему подчинения, выше рассмотрена схема подчинения типового гипермаркета. Не смотря на большое количество разных подразделений, они между собой тесно связаны и постоянно взаимодействуют.

АО «Тандер» имеет собственный автопарк машин: используются машины марки Volvo и Scania, так же имеются прицепы бортовые, тентованные и рефежираторы. Все данные приведены в таблице 1.

Таблица 1

Характеристика подвижного состава АО «Тандер»

| Подвижной состав | Марка | Год выпуска | Грузоподъемность В тоннах | Годовой пробег в км. | Количество технических обслуживаний |

| Тягачи | Volvo | 2013-2017 | ——————- | 160 700 | 20 |

| Scania | 2016 | 83 200 | 17 | ||

| Бортовой прицеп | Шмитц | 2012 | 25 | 80 000 | 7 |

| Тент | Шмитц | 2010-2012 | 25 | 92 000 | 7 |

| Рефежиратор | Крон | 2014-2016 | 24 | 96 000 | 12 |

Для управления транспортными перевозками АО «Тандер» использует интегрированную в «1С: Предприятие 8.3» информационную систему «TMS Логистика: Управление перевозками».

Структура расходов на обслуживание данной системы представлена в таблице 2.

Таблица 2

Структура расходов на организацию рабочего места для ИС «TMS Логистика: Управление перевозками», %

| Показатели | 2018 г. | 2019 г. | 2020 г. | Отклонение 2019/2018, % | Отклонение 2020/2019, % |

| Покупка компьютерной техники | 58 | 50 | 50 | -8,0 | 0,0 |

| Программное обеспечение | 11,41 | 10,64 | 11,01 | -0,8 | 0,4 |

| Электроэнергия | 5,20 | 5,33 | 4,80 | 0,1 | -0,5 |

| Расходные материалы | 4,53 | 4,13 | 3,81 | -0,4 | -0,3 |

| Защита данных | 0,12 | 0,10 | 0,22 | 0,0 | 0,1 |

| Покупка/Продление лицензий | 14,23 | 23,08 | 23,73 | 8,9 | 0,6 |

| Офисная мебель и пр. | 1,07 | 0,95 | 0,66 | -0,1 | -0,3 |

| Содержание основных средств | 5,42 | 4,47 | 1,31 | -1,0 | -3,2 |

| Прочие затраты | 0,00 | 1,31 | 4,47 | 1,3 | 3,2 |

Основными статьями затрат на организацию рабочего места для работы в рассматриваемой ИС являются компьютерная техника и покупка/продление лицензий, программное обеспечение. В 2020 году значительно снизились затраты на содержание основных средств. Минимальные затраты отмечены на обеспечение информационной безопасности транспортных перевозок компании. В тоже время, потенциальная угроза потери транспортных средств и грузов в результате нарушения информационной безопасности требует принятия более серьезных мер для обеспечения информационной безопасности компании.

1.2. Анализ рисков информационной безопасности при перевозках

В условиях развития информационных систем транспортных перевозок вся информация о компании теперь доступна в одном месте. Эта центральная роль делает интеллектуальную собственность компании, одно из ее основных конкурентных преимуществ, более уязвимой. Нарушения безопасности (злонамеренные или непреднамеренные) могут привести к нарушению непрерывности, снижению надежности информации, снижению эффективности и результативности процессов и даже иметь правовые последствия.

Дополнительные исследования по этой теме важны из-за смены парадигмы, с которой мы в настоящее время сталкиваемся. До недавнего времени большинство проблем, связанных с безопасностью корпоративных информационных систем, носили скорее технический характер (например, вирусы, черви, трояны и т. д.), однако все больше исследований приходит к выводу, что взаимодействие человека с системами является реальной причиной большинства нарушений [6], [17] и [20].

Рассмотрим основные риски информационной безопасности при перевозках.

Постоянный поток данных. Транспортные сети должны быть постоянно подключены, чтобы данные могли беспрепятственно передаваться по нескольким сетям, приложениям и системам. Это свободное перемещение данных позволит синхронизировать большинство операций при транспортных перевозках. Однако, управление большими потоками данных может отвлечь операторов от выявления уязвимостей, пока не станет слишком поздно, позволяя киберпреступникам использовать высокий трафик данных для маскировки попыток зондирования и атак на транспортные системы.

Чтобы справиться с этой угрозой, операторам придется постоянно сохранять бдительность. Данные обеспечивают операторам видимость в реальном времени их физической инфраструктуры; эта видимость также применима, когда речь идет о цифровых сетях.

С помощью правильных решений для мониторинга данных операторы могут сопоставить всю свою сеть с уязвимостями высокого риска и использовать эту информацию для разработки соответствующих стратегий реагирования на кибератаки, сводя к минимуму риск широкомасштабных сбоев. Это постоянный процесс, но со временем он становится легче, если у вас есть правильные системы и мышление. Кроме того, по мере того, как операторы будут продолжать укреплять свою сеть, она будет становиться все более устойчивой к новым угрозам.

Учет эксплуатационной безопасности и кибербезопасности как разных предметных сфер информационной защиты без их взаимосвязи. К сожалению, многие компании рискуют рассматривать кибербезопасность как уникальный уровень, существующий отдельно от физических операций. Однако растущая зависимость от систем управления дорожным движением (TMSS) для маршрутизации транспортных средств и управления сигнализацией или от данных для оптимизации трафика на протяжении всего маршрута просто делает это мышление неверным.

По мере роста взаимозависимости между эксплуатационной безопасностью и кибербезопасностью перевозчики будут сталкиваться с двойным давлением, связанным с обеспечением безопасности грузов, одновременно охраняя цифровую инфраструктуру, на которой все чаще работают их операции.

Компании перевозчики, однако, не должны рассматривать это как необходимость выбора между двумя сферами информационной защиты.. Этот подход фокусируется на объединении как безопасности, так и безопасности в будущих транспортных системах, совместном проектировании и совместном тестировании обоих аспектов в каждом элементе сети.

3: Информационные риски становятся «слепым пятном» для бизнеса. В своих усилиях по повышению безопасности перевозчики также рискуют оказаться перегруженными растущей цифровой сложностью. Они могут быть перегружены растущей технической сложностью, такой как конфликты оборудования или различные стандарты безопасности, даже если они продолжают оцифровывать существующие маршруты или масштабировать операции для удовлетворения растущего спроса. Как и в любом другом бизнесе, перевозчики могут снизить этот неизбежный уровень сложности и давления, сотрудничая с правильным набором поставщиков и поставщиков услуг.

Действительно, по мере того, как они продолжают оцифровывать и подключать все больше элементов своей работы, перевозчикам следует внедрять такие решения, как HUAWEI CLOUD, которые имеют встроенную безопасность в своем ядре от края до центра обработки данных, а функции и услуги защищают потоки данных оператора на каждом этапе.

Стандартизация и независимые оценки. При поддержке правительств перевозчики должны тесно сотрудничать с поставщиками для обеспечения эффективного тестирования оборудования, систем и программного обеспечения, а также для поддержки конкретных механизмов оценки. В связи с растущей угрозой кибератак промышленность постоянно развивается и повышает уровень стандартизации, сертификации и общих процессов – особенно независимой оценки – продуктов и решений поставщиков.

Новые подходы должны улучшить понимание во всех областях, включая процессы проектирования, постоянную поддержку продуктов и устранение уязвимостей. Оценка и оценка продуктов от разных поставщиков должны быть одинаковыми, поскольку каждая цепочка поставок будет нести одинаковый уровень риска.

Информационная безопасность транспортных перевозок – это не «культура» рабочей силы. Даже при наличии защищенной цифровой инфраструктуры кибератаки и нарушения могут по-прежнему происходить, если люди, использующие эти системы, не рассматривают безопасность в качестве приоритета. Без надлежащего инструктажа некоторые сотрудники могут рассматривать информационную безопасность исключительно как ответственность ИТ-отдела и продолжать демонстрировать поведение, которое может стать косвенным вектором атаки для кибератак и злоумышленников. Например, водитель транспортного средства соединит свое незащищенное устройство с критически важной инфраструктурой, такой как, например, TMS.

Для устранения этой проблемы потребуется внедрить информационную безопасность в саму структуру управления персоналом как важную часть техники безопасности перевозок, и лучший способ сделать это – усилить растущую взаимосвязь между эксплуатационной и информационной безопасностью, то есть связать кибербезопасность со строгими мерами безопасности сотрудников, уже принятыми в большинстве транспортных сетей.

Чтобы добиться этого, компании также должны переписать свой свод правил безопасности, обеспечив включение мер информационной безопасности в каждую операционную процедуру, процесс или руководство. Но самое главное, они должны предоставить своим сотрудникам пространство, время и поддержку, чтобы понять важность информационной безопасности и ее влияние на их повседневные рабочие процессы.

Таким образом, перевозчики не должны рассматривать или повышать кибер-риск как причину задержки оцифровки; они должны рассматривать его как сильную мотивацию для постоянного повышения целостности и надежности своих сетей. Только тогда они смогут обеспечить свою постоянную актуальность как для потребностей будущих клиентов, так и для развития будущих умных городов, гарантируя при этом безопасность, эффективность и надежность своей повседневной деятельности.

1.3 Идентификация и оценка рисков информационных активов

Предметом защиты информации является информация, хранящаяся, обрабатываемая и передаваемая в компьютерных системах.

К объектам защиты информации относятся информация, носитель информации или информационный процесс, которые нуждаются в защите от несанкционированного доступа, изменения и копирования третьими лицами. В свою очередь носителями защищаемой информации могут быть физические лица, материальные объекты, физические поля.

Более подробно объекты защиты информации можно классифицировать следующим образом:

— информационные ресурсы, содержащие конфиденциальную информацию;

— системы и средства, отвечающие за обработку конфиденциальной информации (технические средства приема, обработки, хранения и передачи информации);

— вспомогательные технические средства и системы, размещенные в помещениях обработки секретной и конфиденциальной информации (технические средства открытой телефонной связи, системы сигнализации, радиотрансляции и т.д.).

В числе актуальных рисков информационной безопасности при перевозках можно выделить (рисунок 3):

| несанкционированный доступ к информации в связи с недостатками аутентификации пользователей |

| нарушение целостности и сохранности данных из-за низкой отказоустойчивости сервера |

| Угроза компьютеру, локальной сети или отдельным узлам от внешних атак, вредоносного программного обеспечения |

Рисунок 3 – Перечень актуальных рисков информационной безопасности при перевозках

Семирубежная модель защиты, согласно которой оптимальная защита информации может быть обеспечена только, если будут защищены все элементы системы, к объектам защиты, соответственно, относит семь рубежей:

1) территорию;

2) здания, расположенные на территории;

3) помещения внутри здания;

4) ресурсы, предназначенные для обработки и хранения информации (носители информации и средства их транспортировки, аппаратные и программные средства и т.д.) и сама информация;

5) линии связи, проходящие в пределах одного здания;

6) линии связи, проходящие между отдельными зданиями, располагающимися на территории объекта;

7) линии связи, выходящие за пределы объекта.

Помимо этого, к объектам защиты относят:

– средства отображения, обработки, воспроизведения и передачи конфиденциальной информации;

– системы, обеспечивающие функционирование предприятия (водо-, электроснабжение, кондиционирование и др.);

– выпускаемая продукция (конкретные изделия, предметы, технические решения) и технологические процессы ее изготовления и используемые при этом средства производства;

– сотрудники организации.

В качестве потенциальных угроз безопасности информационной системы на платформе «TMS Логистика: Управление перевозками» специалистами выделяются следующие (рисунок 4):

| Копирование и взлом базы данных 1С |

| Несанкционированный доступ к серверному оборудованию |

| Низкая отказоустойчивости системы, низкий уровень защиты сервера 1С от сбоев |

| Низкий уровень сетевой безопасности и организация защиты 1С конфигураций 7.7, 8.2, 8. |

Рисунок 4 – Потенциальные угрозы безопасности информационной системы на платформе «TMS Логистика: Управление перевозками»

Рассмотрим данные угрозы более подробно.

Копирование и взлом базы данных 1С.

Защита файловой 1C и базы 1С под управлением СУБД. Чтобы пользователь не мог скопировать в личных целях или удалить базу, для защиты 1С применяется ряд мер предосторожности:

– строго разграничить права доступа пользователей к базам 1С и СУБД

– можно использовать терминальный режим работы

– обязательная авторизация пользователей

– аудит действий пользователей

– использовать шифрование дисков или папок, чтобы защитить данные в 1С, даже если базу скопируют и вынесут за пределы предприятия

– обязательное резервное копирование БД

Несанкционированный доступ к серверному оборудованию.

Данная угроза снимается принятием таких мер как:

– обустройство собственной защищённой серверной с ограниченным и контролируемым доступом, дублируемым аппаратным обеспечением

– перенос и хранение данных 1С на защищенном виртуальном сервере в надежном дата-центре (тут перед клиентом возникает вопрос доверия дата-центру).

Низкая отказоустойчивости системы, низкий уровень защиты сервера 1С от сбоев.

Поддержать работоспособность системы даже в случае физического отказа некоторого оборудования поможет создание отказоустойчивого кластера серверов 1С.

Низкий уровень сетевой безопасности и организация защиты 1С конфигураций 7.7, 8.2, 8.3.

Требования по безопасности «1С: TMS Логистика: Управление перевозками» включают:

– защиту удаленного доступа

– защиту и шифрование ключевых папок обмена информацией

– наличие брандмауэров, антивирусного ПО

– регулярные проверки системы на наличие вредоносного ПО, его удаление

– обязательную авторизацию всех устройств и пользователей в сети.

Основные угрозы безопасности информационных систем АО «Тандер» представлены в таблице 3.

Таблица 3

Основные угрозы безопасности информационных систем АО «Тандер»

| Тип угрозы информационной безопасности | Вид угрозы информационной безопасности |

| 1 Угрозы утечки информации по техническим каналам | Угрозы утечки акустической (речевой) информации |

| Угрозы утечки видовой информации | |

| Угрозы утечки информации по каналам побочных электромагнит-ных излучений и навод | |

| 2 Угрозы несанкционированного доступа к информации в информационной системе регулирования транспортных перевозок | Угрозы уничтожения, хищения аппаратных средств носите-лей информации путем физического доступа к элементам ИС |

Продолжение таблицы 3

| Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно–аппаратных и программных средств (в том числе про-граммно–математических воздействий) | |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИС из–за сбоев в программном обеспечении, а также от угроз не антропогенного (сбоев аппаратуры из–за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера | |

| Угрозы преднамеренных действий внутренних нарушителей | |

| Угрозы несанкционированного доступа по каналам связи |

Для оценки рисков информационных активов представлена таблица факторов риска и их оценки, в которой определяются факторы риска, оцениваются и ранжируются по критерию возможного ущерба и вероятности осуществления.

Таблица 4

Факторы риска информационных активов

| Наименование риска | Опасность | Вероят-ность | Значимость (3х4) |

| Угрозы утечки акустической (речевой) информации | 8 | 0,8 | 6,4 |

| Угрозы утечки видовой информации | 4 | 0,5 | 2,0 |

| Угрозы утечки информации по каналам побочных электромагнитных излучений | 6 | 0,7 | 4,2 |

| Угрозы уничтожения, хищения аппаратных средств носителей информации путем физического доступа к элементам ИС | 9 | 0,9 | 8,1 |

| Угрозы хищения, несанкционированной модификации или блокирования информации за счет несанкционированного доступа (НСД) с применением программно–аппаратных и программных средств (в том числе про-граммно–математических воздействий) | 7 | 0,8 | 5,6 |

| Угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИС из–за сбоев в программном обеспечении, а также от угроз не антропогенного (сбоев аппаратуры из–за ненадежности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера | 5 | 0,7 | 3,5 |

| Угрозы преднамеренных действий внутренних нарушителей | 6 | 0,7 | 4,2 |

| Угрозы несанкционированного доступа по каналам связи | 7 | 0,5 | 3,5 |

Таким образом, основными угрозами безопасности являются утечка акустической информации и угрозы уничтожения, хищения аппаратных средств носителей информации путем физического доступа к элементам ИС.

Обобщенная схема канала реализации угроз безопасности представлена на рисунке 5.

Рисунок 5 – Обобщенная схема канала реализации угроз информационной безопасности транспортных перевозок АО «Тандер»

Угроза информационной безопасности реализуется в результате образования канала реализации между источником угрозы и носителем (источником) информационных данных, что создает условия для нарушения информационной безопасности транспортных перевозок (несанкционированный или случайный доступ).

Таким образом, предметную область исследования составляет безопасность информационного обеспечения процесса транспортных перевозок АО «Тандер». Основные риски информационной безопасности рассматриваемой компании составляют угрозы утечки информации по техническим каналам, угрозы утечки акустической (речевой) информации, угрозы несанкционированного доступа к информации в информационной системе персональных данных и угрозы доступа к данным, используя методы социальной инженерии.