2 Характеристика организации и анализ существующей системы информационной безопасности

2.1 Общая характеристика предметной области

Открытое акционерное общество «Нордеа Банк» работает на рынке финансовых услуг с 1994 года.

ОАО «Нордеа Банк» входит в число 30 крупнейших банков России по размеру активов и капитала.

Нордеа Банк развивается как универсальный банк, предлагая широкий спектр продуктов и услуг для компаний и физических лиц.

Банк входит в состав европейской Банковской Группы Nordea.

Банковская Группа Nordea является лидером в предоставлении финансовых услуг в странах Скандинавии и Балтии.

По величине капитала Банковская Группа Nordea занимает 21 место среди банков Западной Европы и 42 место среди крупнейших кредитных организаций мира, имеет высокие рейтинги надежности международных агентств.

Nordea обслуживает 11 миллионов клиентов, в более чем 1400 отделениях и филиалах. Акции банка котируются на биржах Копенгагена, Хельсинки и Стокгольма.

Банк имеет следующие лицензии:

• Генеральная лицензия Банка России №3016 от 24.08.2009 г.

• Лицензия ФСФР профессионального участника рынка ценных бумаг:

• на осуществление брокерской деятельности №077-02984-100000 от 27.11.2000 г.

• на осуществление дилерской деятельности №077-03087-010000 от 27.11.2000 г.

• на осуществление деятельности по управлению ценными бумагами №077-03153-001000 от 27.11.2000 г.

• на осуществление депозитарной деятельности №077-03199-000100 от 04.12.2000 г.

• Лицензия ФСФР биржевого посредника на право совершения товарных фьючерсных и опционных сделок, биржевой торговли на территории Российской Федерации №1107 от 13.12.2007 г.

• Разрешение Федеральной таможенной службы РФ на право выступать в качестве гаранта перед таможенными органами №31 от 01.08.2010 г.

• Свидетельство о включении банка в реестр банков — участников системы обязательного страхования вкладов №28 от 01.10.2004 г.

• Лицензия Управления ФСБ России по г. Москве и Московской области №19109 от 21.03.2011 г. на осуществление работ, связанных с использованием сведений, составляющих государственную тайну (Лицензия предоставлена Открытому акционерному обществу «Нордеа Банк»).

• Лицензия Управления ФСБ России по г. Москве и Московской области №19109/1 от 21.03.2011 г. на осуществление работ, связанных с использованием сведений, составляющих государственную тайну (Лицензия предоставлена Санкт-Петербургскому филиалу Открытого акционерного общества «Нордеа Банк»).

• Лицензия Управления ФСБ России по г. Москве и Московской области №19109/2 от 21.03.2011 г. на осуществление работ, связанных с использованием сведений, составляющих государственную тайну (Лицензия предоставлена Пензенскому филиалу Открытого акционерного общества «Нордеа Банк»).

• Лицензия Управления ФСБ России по г. Москве и Московской области №19109/3 от 21.03.2011 г. на осуществление работ, связанных с использованием сведений, составляющих государственную тайну (Лицензия предоставлена Самарскому филиалу Открытого акционерного общества «Нордеа Банк»).

• Лицензия Управления ФСБ России по г.Москве и Московской области №19110 от 21.03.2011 г. на осуществление мероприятий и (или) оказание услуг в области защиты государственной тайны.

• Лицензия Центра по лицензированию, сертификации и защите государственной тайны ФСБ России № 10293 Р от 18.03.2011 г. на осуществление распространения шифровальных (криптографических) средств.

• Лицензия Центра по лицензированию, сертификации и защите государственной тайны ФСБ России № 10294 У от 18.03.2011 г. на осуществление предоставления услуг в области шифрования информации.

• Лицензия Центра по лицензированию, сертификации и защите государственной тайны ФСБ России № 10292 Х от 18.03.2011 г. на осуществление технического обслуживания шифровальных (криптографических) средств.

Показатели деятельности банка представлены в таблице 2.1.

Таблица 2.1

Экономические показатели деятельности банка

| Номер п/п | Статьи консолидированного балансового отчета | Данные на 01.01.2011 | Данные на 01.01.2010 |

| I. АКТИВЫ | |||

| 1 | Денежные средства | 1330833 | 1040293 |

| 2 | Средства кредитных организаций в центральных банках | 4834905 | 5089577 |

| 2.1 | Средства в Центральном банке Российской Федерации | 4834905 | 5089577 |

| 2.1.1 | Обязательные резервы | 1034936 | 802173 |

| 3 | Средства в кредитных организациях | 1081899 | 1490132 |

| 4 | Чистые вложения в ценные бумаги, оцениваемые по справедливой стоимости через прибыль или убыток | 6418350 | 5893970 |

| 5 | Чистая ссудная задолженность | 168714812 | 132917380 |

| 6 | Чистые вложения в ценные бумаги и другие финансовые активы, имеющиеся в наличии для продажи | 118 | 0 |

| 7 | Инвестиции в зависимые организации | 0 | 0 |

| 8 | Чистые вложения в ценные бумаги, удерживаемые до погашения | 0 | 0 |

| 9 | Положительная деловая репутация | 0 | 0 |

| 10 | Основные средства, нематериальные активы и материальные запасы | 4514564 | 5175526 |

| 11 | Прочие активы | 3057293 | 3737752 |

| 12 | Всего активов | 189952774 | 155344630 |

| II. ПАССИВЫ | |||

| 13 | Кредиты, депозиты и прочие средства центральных банков | 0 | 0 |

| 13.1 | Кредиты, депозиты и прочие средства Центрального банка Российской Федерации | 0 | 0 |

| 14 | Средства кредитных организаций | 127035096 | 93018751 |

| 15 | Средства клиентов, не являющихся кредитными организациями | 39241820 | 42040900 |

| 15.1 | Вклады физических лиц | 5220627 | 2362143 |

| 16 | Финансовые обязательства, оцениваемые по справедливой стоимости через прибыль или убыток | 0 | 0 |

| 17 | Выпущенные долговые обязательства | 1326776 | 1520947 |

| 18 | Прочие обязательства | 1525923 | 1949467 |

| 19 | Резервы на возможные потери по условным обязательствам кредитного характера, прочим возможным потерям и операциям с резидентами офшорных зон | 305862 | 268595 |

| 20 | Всего обязательств | 169435477 | 138798660 |

2.2 Организационно-функциональная структура предприятия

Организационную структуру ОАО «Нордеа-Банк» можно представить в виде следующей схемы (Рис. 2.1).

Рис. 2.1 Организационно-штатная структура ОАО «Нордеа-Банк»

Органами управления Банка являются:

— Общее собрание акционеров;

— Совет директоров;

— Президент — единоличный исполнительный орган;

— Правление — коллегиальный исполнительный орган.

Высшим органом управления Банка является Общее собрание акционеров. Банк обязан ежегодно проводить Годовое общее собрание акционеров.Годовое общее собрание акционеров созывается Советом директоров Банка и проводится не ранее, чем через два месяца и не позднее, чем через шесть месяцев после окончания финансового года.

Президент избирается Общим собранием акционеров Банка на неопределенный срок. Президент без доверенности действует от имени Банка. Права и обязанности Президента по осуществлению руководства текущей деятельностью Банка определяются законодательством Российской Федерации и Уставом.

Коллегиальный исполнительный орган Банка — Правление действует на основании Устава Банка, а также утверждаемого Общим собранием акционеров внутреннего документа Банка, в котором устанавливаются сроки, порядок созыва и проведения его заседаний, а также порядок принятия решений.

Правление образуется Советом директоров Банка в составе Председателя и членов Правления сроком на два года.

Президент осуществляет функции Председателя Правления Банка Количественный состав Правления определяется Советом директоров Банка. Президент, его заместители, члены Правления, главный бухгалтер Банка, руководитель филиала Банка не вправе занимать должности в других организациях, являющихся кредитными или страховыми организациями, профессиональными участниками рынка ценных бумаг, а также в организациях, занимающихся лизинговой деятельностью или являющихся аффилированными лицами по отношению к Банку.

2.3 Информационные потоки и активы в банке

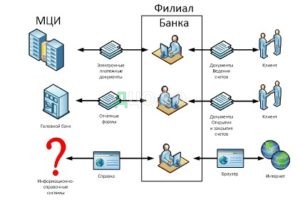

Информационные потоки в Банке разделены на две группы: основные потоки получения и передачи информации непосредственно входящие в технологический процесс работы Банка и дополнительные вспомогательные потоки обеспечения информацией и повышения эффективности работы (рисунок 2.2).

Рисунок 2.2 Информационные потоки банка

В первую группу входят следующие основные информационные потоки:

обмен электронными платежными документами с МЦИ;

прием и выдача документов по ведению счетов клиентов;

прием и выдача документов по открытию/закрытию счетов клиентов;

отправка отчетных форм.

Во вторую группу входят следующие вспомогательные информационные потоки:

получение информационно-правовой справочной информации с использованием справочных систем;

получение информации с использованием глобальной электронной сети Интернет.

Рассмотрим основные информационные потоки банка подробнее.

Обмен электронными платежными документами с МЦИ.

Данный информационный поток обеспечивает обмен электронными платежными документами между Банком и Межрегиональным центром информатизации при Банке России (МЦИ). Обмен осуществляется в соответствии с действующим законодательством, нормативными актами вышестоящих организаций, внутренними документами Банка.

Прием и выдача документов по ведению счетов клиентов.

Данный информационный поток обеспечивает обмен документами между операционным управлением и клиентами как на бумажном носителе в головном офисе и во всех выездных операционных отделениях банка, так и в электронном виде по каналам связи с использованием системы Банк-Клиент.

Работа бухгалтера-операциониста на данном участке регламентируется действующим законодательством, нормативными актами вышестоящих организаций, внутренними документами Банка.

Дополнительные отношения с клиентами, работающими по электронному каналу связи, регламентируются «Дополнительным соглашением к Договору Банковского счета по принятию к исполнению расчетные документы в электронной форме».

Для обеспечения информационной безопасности программно — аппаратные средства системы Банк-Клиент обеспечивают:

парольный вход;

проверку целостности программного и информационного обеспечения;

криптографическую защиту передаваемой информации;

идентификацию абонента во время сеанса связи.

Прием и выдача документов по открытию/закрытию счетов клиентов Банка.

Данный информационный поток обеспечивает обмен документами на бумажном носителе между операционным управлением Банка, клиентами и налоговыми органами.

Работа на данном участке регламентируется действующим законодательством, нормативными актами вышестоящих организаций, внутренними документами Банка.

Отправка отчетных форм. Данный информационный поток обеспечивает обмен документами между Банком и вышестоящими контролирующими организациями, как на бумажном носителе, так в электронной форме.

В первом случае доставка документов осуществляется курьерской службой. Во втором случае предусмотрено использование специальной системы связи.

Вспомогательные информационные потоки

Получение информационно-правовой справочной информации с использованием справочных систем.

Данный информационный поток обеспечивает получение информационно-правовой справочной информации специальных программ всеми пользователями внутренней компьютерной сети Банка.

Получение информации с использованием глобальной электронной сети Интернет.

Данный информационный поток обеспечивает работу в сети Интернет ограниченному числу сотрудников Банка, которым для выполнения служебных обязанностей данная услуга необходима.

Идентификация информационных ресурсов должна быть выполнена в отношении поименованных информационных объектов (массивов и баз данных, документов и массивов документов, сообщений и т. д.) с учетом выявления сведений по их владению и использованию.

Целесообразно выделить характеристические показатели (признаки) использования:

• в функциональных подсистемах (прикладных сервисах) АС и автоматизированных задачах функциональных подсистем, для решения которых необходима информация из этих информационных объектов;

• в подразделениях и службах (возможно, с указанием должностей), в интересах которых решаются автоматизированные задачи;

• в удаленных объектах ОИ (площадки, представительства и т. д.) (наименование, место расположения объекта).

Обязательным характеристическим показателем информационного объекта должен быть уровень конфиденциальности.

Категорирование информационных активов банка является необходимым элементом организации работ по обеспечению информационной безопасности банка, целями которого является:

• создание нормативно-методической основы для дифференцированного подхода к защите ресурсов АС Банка, (информации, задач, специализированных АРМ, рабочих станций);

• выработка типовых решений по принимаемым организационным мерам защиты и распределению аппаратно-программных средств защиты для различных категорий рабочих станций АС банка.

. Активы банка делятся на 2 класса:

• информационные ресурсы;

• аппаратные ресурсы.

В зависимости от периодичности решения функциональных задач и максимально допустимой задержки получения результатов введены четыре требуемых категории доступности информации.

«Беспрепятственная доступность» — доступ к задаче должен обеспечиваться в любое время (задача решается постоянно, задержка получения результата не должна превышать нескольких секунд или минут).

«Высокая доступность» — доступ должен осуществляться без существенных задержек по времени (задача решается ежедневно, задержка получения результата не должна превышать нескольких часов).

«Средняя доступность» — доступ может обеспечиваться с существенными задержками по времени (задача решается раз в несколько дней, задержка получения результата не должна превышать нескольких дней).

«Низкая доступность» — задержки по времени при доступе к задаче практически не лимитированы (задача решается с периодом в несколько недель или месяцев, допустимая задержка получения результата — несколько недель).

Для обеспечения уровнями безопасности различных видов аппаратных ресурсов, используемых в банке, вводятся следующие категории.

Категории отказоустойчивости:

«Высшая» — к данной категории относятся критически важные аппаратные средства, (Сервер СУБД и дисковые массивы, содержащие базу данных АБС, сервер — контроллер домена, файловый сервер, сервера банковских технологических процессов, маршрутизаторы, коммутаторы, межсетевые экраны). К высшей категории отказоустойчивости относятся также компьютеры с установленными средствами криптографической защиты информации.

«Средняя» — к данной категории относятся рабочие станции пользователей. Непрерывность банковских технологических процессов обеспечивается наличием резервных рабочих станций.

«Низшая» — к данной категории относятся концентраторы и офисная техника.

Категории доступа:

«Строго ограниченный» — физический доступ к данной категории средств вычислительной техники регламентируется приказами руководства Банка, инструктивными и регламентирующими документами. К данной категории относятся ЭВМ с установленными средствами криптографической защиты информации, сервер СУБД и дисковые массивы, содержащие базу данных АБС, сервер — контроллер домена, файловый сервер, сервера банковских технологических процессов, маршрутизаторы, коммутаторы, межсетевые экраны.

«Ограниченный» — к данной категории относятся рабочие станции пользователей и средств вычислительной техники, доступ к которым регламентируется должностными инструкциями сотрудников банка.

Каналы связи, используемые в технологических банковских процессах, не категорируются.

Перечень активов, подлежащих защите, приведен в таблице 2.2.

Таблица 2.2

Оценка информационных активов банка

| Вид деятельности | Наименование актива | Форма предоставления актива | Владелец актива | Критерии определения стоимости | |

| Инкассация | Сведения о денежных средствах | Информация на носителях и в линиях связи, он-лайн-сервисах | Руководитель банка, кассиры | Репутация банка, результаты финансовой деятельности | |

| Расчетно-кассовое обслуживание | Денежные средства | Информация на носителях и в линиях связи, он-лайн-сервисах | Руководитель банка, кассиры | Репутация банка, результаты финансовой деятельности | |

| Операции с пластиковыми картами | Персональные данные клиентов | Информация на носителях и в линиях связи, бумажных документах | Руководитель банка, сотрудники отдела по работе с картами | Репутация банка, результаты финансовой деятельности | |

| Операции с пластиковыми картами | Сведения об операциях по картам | Информация на носителях и в линиях связи, бумажных документах | Руководитель банка, сотрудники отдела по работе с картами, клиенты | Репутация банка, результаты финансовой деятельности | |

| Операции с пластиковыми картами | Идентификационные данные клиентов для управления картами | Информация на носителях и в линиях связи, бумажных документах | Руководитель банка, сотрудники отдела по работе с картами, клиенты | Репутация банка, результаты финансовой деятельности | |

| Расчетно-кассовое обслуживание | Сведения о кассовых операциях (в том числе валютных) | Информация на носителях и в линиях связи | Руководитель банка, сотрудники отдела по работе с клиентами | Репутация банка, результаты финансовой деятельности | |

| Операции с ценными бумагами | Ценные бумаги | Информация на носителях и в линиях связи | Руководитель банка, сотрудники отдела по работе с ценными бумагами | Репутация банка, результаты финансовой деятельности | |

| Основная деятельность | Сведения о клиентах банка | Информация на носителях и в линиях связи | Руководитель банка, сотрудники отдела по работе с клиентами | Репутация банка, результаты финансовой деятельности | |

| Основная деятельность | Сведения о ведении счетов | Информация на носителях и в линиях связи | Руководитель банка, сотрудники отдела по работе с клиентами | Репутация банка, результаты финансовой деятельности | |

| Основная деятельность | Сведения о финансовых операциях банка | Информация на носителях и в линиях связи | Руководитель банка, сотрудники отдела анализа | Репутация банка, результаты деятельности | |

| Кредитование | Кредитные истории | Информация на носителях и в линиях связи | Руководитель банка, сотрудники кредитного отдела | Репутация банка, результаты финансовой деятельности | |

| Кредитование | Персональные данные клиентов | Информация на носителях и в линиях связи | Руководитель банка, сотрудники кредитного отдела | Репутация банка, результаты финансовой деятельности | |

| Кредитование | Сведения и кредитных продуктах, не введенных в пользование | Информация на носителях и в линиях связи | Руководитель банка, сотрудники кредитного отдела | Репутация банка, результаты финансовой деятельности | |

| ИТ-обеспечение | Серверное оборудование | Программное обеспечение | Руководитель, начальник ИТ-отдела, пользователи ИС | Репутация банка, результаты финансовой деятельности | |

| ИТ-обеспечение | АРМ сотрудников | Программное и аппаратное обеспечение | Руководитель, начальник ИТ-отдела, пользователи ИС | Репутация банка, результаты финансовой деятельности | |

| ИТ-обеспечение | СУБД | Совокупность файлов | Руководитель, начальник ИТ-отдела, пользователи ИС | Репутация банка, результаты финансовой деятельности | |

| ИТ-обеспечение | Сообщения, передаваемые по каналам связи | Электронные сообщения | Руководитель, начальник ИТ-отдела, пользователи ИС | Репутация банка, результаты финансовой деятельности | |

| Интернет-банкинг | Идентификационные данные клиентов для доступа к сервису | Электронные сообщения | Сотрудники отдела по работе с клиентами, клиенты | Репутация банка, результаты финансовой деятельности | |

| Интернет-банкинг | Сведения о выполняемых операциях | Электронные сообщения | Сотрудники отдела по работе с клиентами, клиенты | Репутация банка, результаты деятельности |

Перечень сведений конфиденциального характера банка приведен в таблице 2.3.

Таблица 2.3

Перечень сведений конфиденциального характера банка

| № п/п | Наименование сведений | Гриф конфиденциальности | Нормативный документ, реквизиты, №№ статей |

| 1. | Сведения о программном обеспечении, принципах построения, структуре и составе оборудования корпоративной информационной системы банка | Конфиденциально | Указ Президента РФ от 6 марта 1997 года № 188, ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне, ФЗ РФ от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»

Указ Президента РФ от 06.03.1997 № 188 (ред. от 23.09.2005) «Об утверждении Перечня сведений конфиденциального характера» |

| 2. | Входящая и исходящая корреспонденция (в том числе в электронном виде) | Для внутреннего пользования | ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне |

| 3. | Персональная информация о сотрудниках | Строго конфиденциально | З РФ от 27 июля 2006 г. N 152-ФЗ «О персональных данных» Указ Президента РФ от 06.03.1997 № 188 (ред. от 23.09.2005) «Об утверждении Перечня сведений конфиденциального характера»; |

| 4. | Бухгалтерские и финансовые сведения, в том числе документы по установленным формам отчетности о финансово-хозяйственной деятельности | Для внутреннего пользования | ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне

Указ Президента РФ от 06.03.1997 № 188 (ред. от 23.09.2005) «Об утверждении Перечня сведений конфиденциального характера»; |

| 5. | Сведения, раскрывающие систему организации и состояние сохранности коммерческой тайны в банке, методы и способы защиты конфиденциальной информации от утечки, утери или искажения | Строго конфиденциально | ФЗ РФ от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации», ФЗ РФ от 29 июля 2004 г. N 98-ФЗ О коммерческой тайне |

| 6. | Система организации и разграничения доступа в КИС, идентификаторы и пароли, используемые сотрудниками банка для доступа к информации | Строго конфиденциально | ФЗ РФ от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации» |

| 7. | Сведения об операциях, о счетах и вкладах своих клиентов и корреспондентов | Банковская тайна | ФЗ РФ от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»

Указ Президента РФ от 06.03.1997 № 188 (ред. от 23.09.2005) «Об утверждении Перечня сведений конфиденциального характера», ГК РФ, статья 139. Федеральный закон «О банках и банковской деятельности» от 02.12.1990 N 395-1 |

| 8. | Сведения о финансовых операциях банка | Строго конфиденциально | ФЗ РФ от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации»

Указ Президента РФ от 06.03.1997 № 188 (ред. от 23.09.2005) «Об утверждении Перечня сведений конфиденциального характера», ГК РФ, статья 139 |

2.4 Оценка существующих средств защиты информации в банке

Организация режима информационной безопасности и эксплуатация СЗИ ИС банка осуществляется сотрудниками отдела информационной безопасности банка. Организационная структура данного отдела представлена на рисунке 2.3:

Рисунок 2.3 Структура отдела информационной безопасности

Отдел информационной безопасности банка осуществляет свою деятельность во взаимодействии со структурными подразделениями аппарата банка, а также с предприятиями, учреждениями и организациями в установленной сфере деятельности.

Отдел информационной безопасности в своей деятельности руководствуется Конституцией Российской Федерации, федеральными законами, указами и распоряжениями Президента Российской Федерации, иными нормативными правовыми актами.

Основными задачами отдела информационной безопасности являются:

• участие в разработке и проведении политики в сфере внедрения и сопровождения информационных технологий и технических средств по обеспечению информационной безопасности;

• обеспечение информационной безопасности при создании единого информационного пространства;

• участие в разработке и реализации программ в сфере внедрения современных информационных технологий и технических средств по обеспечению информационной безопасности;

• разработка и реализация предложений по расширению возможностей доступа к информации различного рода в электронном виде.

В соответствии с возложенными задачами отдел информационной безопасности осуществляет следующие функции:

• участие в разработке и реализации целевых программ по внедрению современных информационных технологий с целью обеспечения информационной безопасности;

• осуществление в пределах своей компетенции координации работ по целевым программам и участие в их реализации;

• обобщение, изучение и анализ передового опыта по вопросам развития внедрения современных информационных технологий и технических средств в области информационной безопасности;

• разработка предложений по обеспечению единой политики в области сертификации средств и систем в сфере внедрения современных информационных технологий;

• подготовка предложений по проведению единой научно-технической политики в сфере информационной безопасности;

• организация по поручению руководства проведения экспертизы государственных информационных, автоматизированных, информационно-вычислительных систем и сетей, баз и банков данных (в соответствии с уровнем доступа);

• координация в пределах своих полномочий процессом создания и использования в банке информационных, автоматизированных и информационно-вычислительных систем и сетей, баз и банков данных (в соответствии с уровнем доступа), создание и совершенствование организационно-методологической системы обеспечения контроля и информационной безопасности этих работ;

• разработка предложений по составу и периодичности сбора статистической информации о состоянии и динамике развития внедрения современных информационных технологий по обеспечению информационной безопасности, проведение анализа этой информации;

• подготовка предложений по объемам и порядку финансирования работ в сфере информационной безопасности;

• участие в организации конкурсов, выставок и презентаций по вопросам внедрения информационных технологий, проектов информационных, информационно-вычислительных и автоматизированных систем и сетей, систем, систем баз и банков данных в сфере информационной безопасности.

Концепция информационной безопасности Банка представляет собой официально принятую руководством Банка систему взглядов на проблему обеспечения информационной безопасности Банка.

Банк стремится обеспечить свою собственную безопасность и безопасность своего бизнеса, а также безопасность своих клиентов.

В связи с тотальным применением электронной обработки информации возрастает опасность нарушения безопасности информации являющейся коммерческой и банковской тайной, персональными данными работников и клиентов Банка и т. д.

Обеспечение информационной безопасности Банка затрагивает всех работников Банка, а также представителей внешних сторон, с которыми Банк взаимодействует для осуществления своей деятельности.

Стратегия Банка в части противодействия угрозам в информационной сфере заключается в сбалансированном применении защитных мер различной природы: от мер на уровне бизнеса Банка, до специализированных мер информационной безопасности, основанных на оценке рисков информационной безопасности.

В своей деятельности по обеспечению информационной безопасности Банк руководствуется принципами, сформулированными в стандарте Банка России СТО БР ИББС-1.0 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения», включая следующие:

• Своевременность обнаружения проблем, определяющий потребность своевременного обнаружения проблем в информационной сфере Банка, потенциально способных повлиять на бизнес-цели Банка.

• Прогнозируемость развития проблем, определяющий потребность выявления причинно-следственных связей возможных проблем и построения на этой основе точного прогноза их развития.

• Контролируемость защитных мер, определяющий потребность применения только тех защитных мер, правильность работы которых может быть проверена, и регулярной оценки адекватности защитных мер и эффективности их реализации с учетом влияния защитных мер на бизнес-цели Банка.

• Использование опыта при принятии и реализации решений, определяющий потребность накопления, обобщения и использования, как своего опыта, так и опыта других организаций в обеспечении информационной безопасности на всех уровнях принятия решений и их исполнения.

• Определенность целей, определяющий потребность явного определения во внутренних документах Банка функциональных целей и целей обеспечения информационной безопасности Банка. Их неопределенность может привести к «расплывчатости» организационной структуры, ролей персонала, политик информационной безопасности и невозможности оценки адекватности принятых защитных мер.

• Персонификация и адекватное разделение ролей и ответственности, определяющий потребность персонификации ответственности должностных лиц Банка за решения, связанные с его активами. Персонификация ответственности должна осуществляться преимущественно в форме поручительства, и она должна быть адекватной степени влияния решений на цели Банка, фиксироваться в политиках, контролироваться и совершенствоваться.

Банком сформирован специальный документ (Перечень мер), которые направлены на предотвращение неправомерного использования служебной информации при осуществлении профессиональной деятельности, определяет комплекс мероприятий, осуществляемых Банком в целях предотвращения несанкционированного доступа к служебной информации и ее неправомерного использования.

Целью применения Перечня мер является реализация следующих задач:

• исключение возможности неправомерного использования Служебной информации Сотрудниками Банка и третьими лицами в собственных интересах в ущерб интересам Клиента/Контрагента Банка и самого Банка;

• повышение уровня доверия к Банку со стороны Клиента/Контрагента;

• снижение рисков на рынке ценных бумаг;

• предотвращение утечки, хищения, утраты, искажения, подделки Служебной информации;

• предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию Служебной информации.

В целях реализации требования разграничения доступа к служебной информации сотрудников структурных подразделений, Банк предпринимает следующие меры организационно-технического характера:

• обеспечивает разграничение доступа сотрудников к банковским информационным системам и базам данных;

• ограничивает доступ сотрудников в технологические помещения, содержащие компьютерное и телекоммуникационное оборудование, персональным компьютерам, кабинетам, помещениям в которых хранится служебная информация;

• определяет систему разграничения доступа сотрудников к сетевым ресурсам локальной сети Банка;

• устанавливает разрешительную систему работы с накопителями на гибких магнитных или компакт-дисках, электронной почтой и системой Internet;

• обеспечивает систему защиты информации, отправляемой во внешние сети;

• размещает помещения структурных подразделений и оборудование способом, исключающим возможность бесконтрольного проникновения в эти помещения и/или доступа к этому оборудованию Клиентов и иных посторонних лиц, включая сотрудников других структурных подразделений Банка;

• контролирует соблюдение при размещении рабочих мест сотрудников принципа размещения по функциональному признаку (в том числе, по различным видам деятельности или выполняемым обязанностям;

• использует технологические средства, специальное оборудование и/или услуги специальных организаций для предотвращения доступа посторонних лиц в соответствующие помещения (равно как и в здание/помещения, занимаемые Банком в целом) как в рабочее, так и во внерабочее время, в связи с чем:

а) устанавливается пропускной режим входа в помещения (подразделения) Банка;

б) доступ посторонних лиц в помещения Банка после окончания рабочего дня, а также по выходным и в нерабочие праздничные дни не допускается, а для сотрудников Банка-ограничивается.

В целях предотвращения несанкционированного использования и распространения служебной информации сотрудниками, Банк осуществляет меры по управлению персоналом, которые включают:

• ознакомление сотрудников Банка при приеме на работу с Правилами внутреннего трудового распорядка, утвержденными в Банке, предусматривающими различные меры ответственности за нарушение трудовой дисциплины и распорядка;

• наличие письменного обязательства сотрудников Банка о не разглашении служебной информации внутри Банка и за ее пределами;

• контроль за деятельностью сотрудников Банка, предоставляющих информацию третьим лицам (контрагенты, Клиенты и др.);

• применение мер дисциплинарной ответственности;

• четкое определение состава служебной информации, к которой имеет доступ конкретный сотрудник Банка, на уровне внутренних документов Банка, которые доводятся до сведения сотрудника;

• обеспечение доступа сотрудников Банка только к сведениям, необходимым им для выполнения своих прямых трудовых обязанностей.

Меры, направленные на организацию документооборота, препятствующие несанкционированному доступу к служебной информации и ее неправомерному использованию включают:

• Служебная информация между структурными подразделениями Банка передается при наличии необходимости и в порядке, установленном внутренними документами Банка. Передача оформляется в виде служебной записки с визами курирующих подразделения Вице-президентов.

• Переговоры с Клиентами Банка проводятся в специально оборудованном для этих целей помещении, обособленном от иных помещений, где располагаются сотрудники и/или посетители Банка.

Так как большая часть информации обрабатывается средствами информационной системы банка, обеспечение информационной безопасности осуществляется путем использования различных технических мер.

Локальная вычислительная сеть банка развернута в составе информационной системы банка. Она представляет собой комплекс вычислительных, технических, программных средств и каналов связи, обеспечивающий в рамках предприятия возможность оперативного обмена открытой информацией между удалёнными друг от друга рабочими местами, оборудованными разнотипной вычислительной техникой.

Основное содержание обработки информации в локальной вычислительной сети составляет обмен открытой информацией как внутри банка, так и с внешними субъектами информации.

В локальной вычислительной сети используются следующие сервисы:

• системный;

• прикладной;

• почтовый;

• WEB-сервис;

• печати.

Серверные ресурсы, системы хранения и резервного копирования данных централизованы и размещены в серверном сегменте. Серверные ресурсы реализуются на базе операционных систем Microsoft Windows 2003 Server Enterprise SP2 Rus, RedHat Linux, CentOS Linux.

Для доступа к ресурсам платформенной инфраструктуры и бизнес-приложения используется парк АРМ. Спектр применяемого оборудования достаточно широк и включает в себя ПК, обладающие различной вычислительной мощностью и работающие под управлением ОС Microsoft Windows 95/98, Windows 2000, Windows XP, Windows Vista, Windows 7.

Структурная схема технической архитектуры информационной системы изображена на рисунке 2.4.

Рисунок 2.4 Структурная схема технической архитектуры информационной системы

Логически локальная вычислительная сеть головного офиса делится на два сегмента – пользовательский и серверный. Разделение на сегменты осуществляется с помощью межсетевых экранов, развернутых на серверах «Gate-Relcom» и «Master», функционирующих под управлением операционных систем RedHat 7.3 Linux. Сервер «Gate-Relcom» выполняет функции основного шлюза в сеть Интернет, публикации внутренних ресурсов в сеть Интернет и перенаправления трафика по стандартным портам на сервера «Web» и «Doctor». Сервер «Master» выполняет маршрутизацию пользовательских запросов из «внутреннего» сегмента локальной вычислительной сети «Наука» во «внешний» (включая сеть общего пользования Интернет) с преобразованием сетевых адресов (SNAT — Source Network Address Translation), разрешение запросов пользователей локальной вычислительной сети банка в сеть Интернет. Также на сервере «Master» функционирует служба разрешения доменных имён DNS (Domain Name System), поддерживающая следующие доменные имена (зоны): bochvar.ru, nanobase.ru, nanoportal.ru, vniinm.ru, metroatom.ru.

Внешний сегмент служит для подключения автоматизированных рабочих мест пользователей, имеющих публичные статические IP адреса, а также для публикации сервисов в сеть Интернет.

К таким сервисам относятся:

• WEB – сервис;

• сервис электронной почты.

Внутренний сегмент содержит пользовательские рабочие станции. Также во внутренний сегмент подключен сервер «Doctor», предоставляющий пользователям сервисы почтовой службы, антивирусной защиты.

Служба доступа в Интернет организована с использованием двух межсетевых экранов, один из которых установлен на сервере master и служит для натирования пользовательских запросов, другой установлен на сервере gate-relcom и предназначен для ограничения трафика по портам и публикации внутренних ресурсов в сеть Интернет.

Структура сети хранения данных максимально простая и состоит из двух серверов HP DL380G4, одного восьми портового 2-х гигабитного оптического коммутатора Trednet TE100-S80g и оптического дискового массива HP MSA1000FC.

В пользовательском сегменте группы пользователей объединяются на основе маршрутизаторов D-Link DFL-800.

Для обеспечения бесперебойного питания серверов и других устройств, расположенных в стойке, используется ИБП Eaton Powerware 9140.

Схема используемой программной архитектуры представлена на рисунке 2.5.

Рисунок 2.5 Схема программной архитектуры

На рабочих станциях пользователей установлено офисное программное обеспечение (Microsoft Office, OpenOffice), программы для работы в сети Интернет, графические и мультимедийные программы. Состав пользовательского программного обеспечения не регламентирован.

Кроме того, используется специальное программное обеспечение:

• M.Tutor;

• Grade;

• CustIS Bank;

• OLRIS.

Система отбора ипотечных заемщиков M.Tutor (Mortgage Tutor) предназначена для автоматизации бизнес-процессов ипотечного банка или банка на первоначальном этапе работы с клиентами. M.Tutor — это гибкий, адаптируемый и развиваемый продукт.

В настоящее время система поддерживает бизнес-процессы:

Первичные консультации, в ходе которых выясняется и вносится в базу данных информация о личности заемщика или о персональном составе группы созаемщиков, о структуре доходов, расходов и собственных средств, выполняется расчет суммы возможного кредита.

Заключение соглашения и заполнение сопутствующей официальной информации, после чего происходит формирование списка необходимых для представления документов.

Фиксация требований экспертов о предоставлении дополнительных документов, представление клиентом необходимых документов, уведомление клиента об этих требованиях, контроль исполнения требований.

В системе автоматизированы рабочие места для сотрудников ипотечного отдела:

• Координатор (прием звонков

• Консультант (работа с группой клиентов)

• Эксперт (работа с документами)

• Контролер (сквозной контроль персональных дел)

• Менеджер (сквозной контроль всех ролей и администрирование системы)

Реализован механизм раздельного доступа для сотрудников разной специализации.

Программа имеет удобный многооконный интерфейс, инструментарий для управления файловой системой.

Программный комплекс Grade банка Заказные ИнформСистемы автоматизирует полный цикл обработки торговых операций на финансовых рынках — от ввода сделок во фронт-офисе до бэк-офиса и бухгалтерского учета.

Grade обеспечивает управление ресурсами и снижение рисков, анализ финансовых результатов и полный контроль за работой дилеров на основе системы лимитов в режиме on-line.

Комплекс предназначен для банков и финансовых институтов. Для каждого заказчика создается индивидуальная версия системы, поддерживающая его уникальные бизнес-процессы и технологии.

• Возможности для банков и финансовых институтов

• Широкий спектр операций на финансовых рынках: покупка/продажа валюты на внешних и внутреннем рынках, форварды и расчетные форвардные контракты, опционы, межбанковские кредиты/депозиты и ресурсные кредиты внутри банка, биржевые и внебиржевые сделки с ценными бумагами, РЕПО, маржинальные сделки,

• Ввод/загрузка из торговых систем информации о сделках во фронт-офисе

• Отслеживание событий жизненного цикла для всех сделок/финансовых инструментов

• Управление ресурсами и контроль рисков в мидл-офисе, разветвленная система лимитов

• Исполнение сделок в бэк-офисе

• Формирование подтверждений и платежных документов в формате SWIFT

• Бухгалтерский учет подтвержденных сделок

• Весь необходимый документооборот, аналитическая и операционная отчетность

• Анализ и контроль операционной деятельности и финансовых результатов

Сотрудники фронт-, мидл- и бэк-офиса получают удобную систему для операционной работы, а руководство департамента валютных операций и казначейство — уникальный инструмент для планирования и управления ресурсами, для контроля лимитов и снижения рисков.

Управление ресурсами и контроль рисков

• Управление ресурсами на основе детального ведения позиций трейдеров по всем финансовым инструментам

• Планирование ресурсов с помощью модельных сделок

• Оперативный контроль за действиями дилеров на всех валютных рынках и снижение рисков на основе разветвленной системы лимитов

• Формирование и детальный анализ финансовых результатов по активным операциям трейдеров

CustIS Bank — интегрированная система для банка — уникальный проект автоматизации на основе технологий CustIS®, разработанных в банка Заказные ИнформСистемы. До сентября 2004 г. АБС CustIS Bank носила название АБС Gross.

CustIS Bank — это:

• Интегрированная система автоматизации, поддерживающая бизнес-процессы банка

• Весь необходимый банку функционал

• Полномасштабный электронный документооборот в бухгалтерии и операционных отделах

• Универсальная учетно-аналитическая система

• Снижение рисков, управление и контроль действий персонала

• Интеграция с различными прикладными системами, работающими в банке

• Адаптация и развитие системы силами банковских технологов

• Новейшие информационные технологии и привычный удобный интерфейс.

OLRIS — это система поддержки принятия решений (СППР) класса OLAP (On-Line Analytical Processing). Многомерное хранилище данных (DWH) реализовано на СУБД Oracle.

OLRIS обеспечивает быстрый регламентированный доступ к централизованному фонду достоверной, актуальной и своевременной информации:

• Централизованный фонд — это единое хранилище фактографических данных всей организации

• Достоверная информация поступает только из проверенных источников

• Данные всегда актуальны благодаря регулярным обновлениям

• Информация всегда своевременна, поскольку предоставляется немедленно по запросу.

В банке также используется система видеонаблюдения «Fast», система пожарной сигнализации, охранной сигнализации, система контроля и управления доступом «Elsys».

Расположение элементов системы видеонаблюдения приведено на рисунке 2.6.

Рисунок 2.6 Схема расположения системы видеонаблюдения

В настоящее время в банка наблюдается «перекос» в обеспечении информационной безопасности в сторону организационных мер путем разработки и использования множества регламентирующих порядок работы с информацией документов. Однако ЛВС банка развивается, увеличивается количество ее элементов, а вместе с ней увеличивается и количество возможных уязвимостей сети, на которые может быть совершена атака как изнутри (недобросовестными сотрудниками банка), так и снаружи – лицами, заинтересованными в несанкционированном доступе к информации (конкурентами, преступными организациями).

Существующие угрозы можно разделить на преднамеренные и непреднамеренные.

Основные непреднамеренные искусственные угрозы АС (действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла):

1) неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.);

2) неправомерное отключение оборудования или изменение режимов работы устройств и программ;

3) неумышленная порча носителей информации;

4) запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.);

5) нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях);

6) заражение компьютера вирусами;

7) неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной;

8) разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.);

9) проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации;

10) игнорирование организационных ограничений (установленных правил) при работе в системе;

11) вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.);

12) некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности;

13) пересылка данных по ошибочному адресу абонента (устройства);

14) ввод ошибочных данных;

15) неумышленное повреждение каналов связи.

Основные возможные пути умышленной дезорганизации работы, вывода системы из строя, проникновения в систему и несанкционированного доступа к информации:

1) физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.);

2) отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.п.);

3) действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.);

4) внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность);

5) вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия;

6) применение подслушивающих устройств, дистанционная фото- и видео-съемка и т.п.;

7) перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сели питания, отопления и т.п.);

8) перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему;

9) хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ);

10) несанкционированное копирование носителей информации;

11) хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.);

12) чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств;

13) чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой зашиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования;

14) незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»);

15) несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п.;

16) вскрытие шифров криптозащиты информации.

2.5 Выбор методов повышения уровня защиты информации

Как показал анализ системы информационной безопасности, в настоящее время в банка не осуществляется комплекс мер по обеспечению защиты информации от утечки за счет ПЭМИН.

Возможные каналы утечки информации создаются [1]:

• низкочастотными электромагнитными полями, которые возникают во время работ ТСПИ и ВТСС;

• во время влияния на ТСПИ и ВТСС электрических, магнитных и акустических полей;

• при возникновении паразитной высокочастотной (ВЧ) генерации;

• при прохождении информативных (опасных) сигналов в цепи электропитания;

• при взаимном влиянии цепей;

• при прохождении информативных (опасных) сигналов в цепи заземления;

• при паразитной модуляции сигнала;

• вследствие ошибочных коммутаций и несанкционированных действий.

Для обеспечения защиты от утечек информации по каналам ПЭМИН предполагается использовать следующие методы:

• организационные;

• технические;

• программные.

Под организационными средствами защиты понимаются организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ИВС для обеспечения безопасности данных.

Технические средства защиты информации делятся на пассивные и активные.

Активные – источники бесперебойного питания, шумогенераторы, скремблеры, устройства отключения линии связи, программно-аппаратные средства маскировки информации и др.

Под пассивными методами понимается комплекс проектных и строительно-монтажных мероприятий, направленных на доработку:

• ограждающих конструкций (стены, пол, потолок, окна, двери) помещения;

• систем инженерного обеспечения (приточно-вытяжной вентиляции, отопления, кондиционирования);

• проводных систем различного назначения.

В следующей главе более подробно рассмотрим методы защиты и определим необходимые для обеспечения защиты информации банка от утечек по каналам ПЭМИН.

2.6 Выводы по главе

Во второй главе дипломной работы проанализирована деятельность банка, определены информационные активы банка, рассмотрена структура его информационной системы, включая программную и техническую архитектуры, приведен перечень информационных активов банка, нуждающихся в обеспечении информационной безопасности. Проанализирована также существующая система информационной безопасности, указаны основные направления ее функционирования, а также недостатки, основным из которых является противодействие несанкционированному доступу по каналам ПЭМИН. В заключении главы приведены методы обеспечения защиты от утечки информации по данным каналам.