3 ТЕХНОЛОГИЯ РЕАЛИЗАЦИИ СИСТЕМЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ

3.1. Модели угроз

Так как ЗАО «ТопСистемс» является небольшим коммерческим предприятием, как по штату сотрудников, так и по занимаемому объему продаж на рынке, положение об информационной безопасности было сформировано внутри организации, высшем управляющим лицом – директором. В этом письменном положении задачи по обеспечению ИБ возлагаются на должность системного администратора. Проверка подразумевает проведение внутреннего аудита, по окончании которого выдается заключение в письменной форме и передается директору, за которым стоит окончательное решение по внедрению или совершенствованию, того или иного защитного модуля.

Информационная система, рассматриваемой нами организации, представляет собой совокупность рабочих станций и серверов, объединенных в единую локальную сеть. Данные хранятся и обрабатываются как на рабочих станциях, так и на файловом сервере.

Локальную вычислительную сеть (ЛВС) создают с учетом единых концептуальных положений, которые лежат в основе построения современных вычислительных сетей связи организации. Основой такого положения в первую очередь является применение общих принципов построения и однородного активного сетевого оборудования. В сетевой структуре компании имеется несколько достаточно выраженных уровней иерархии. ЛВС создается на базе стандарта Еthеrnеt 10/100 Bаsе-T. Данный стандарт подходит для использования с различными операционными системами и сетевым оборудованием. Использование этого стандарта дает возможность простым методом добиваться стабильного функционирования сети. Для построения сетей следует выбирать кабеля, от качества и характеристик которых во многом зависит качество работы сетей. В нашем случае используем неэкранированную витую пару категории 5.

Конфигурацию сети представим в таблице 7.

Таблица 7

Конфигурация сети предприятия

| Компоненты/характеристики | Реализация сети |

| Топология сети | Звезда |

| Линия связи сети | Неэкранированные витые пары категории 5 |

| Сетевые адаптеры сети | Еthеrnеt 10/100 Bаsе-T |

| Коммуникационное

оборудование сети |

Коммутаторы Еthеrnеt 10/100 Bаsе-T |

| Совместное использование периферийных устройств сети | Подключение сетевого принтера и мфу через компьютер к сетевому кабелю. Управление очередью к принтеру осуществляют с помощью программного обеспечения компьютеров. |

| Поддерживаемые

приложения сети |

Организация коллективной работы в среде электронного документооборота, работа с базами данных. |

При выборе компонентов сети следует выполнять следующие общие требования:

- компьютеры сети должны иметь хорошее быстродействие, чтобы обеспечивать работу всех служб и приложений в реальном времени сети без заметных задержек в работе;

- жесткий диск компьютера должен быть максимально надежным для того, чтобы обеспечивать безопасность и целостность хранимой информации;

- сетевой принтер должны устанавливаться в зависимости от местоположения пользователя, который активно его использует;

- коммутаторы, которые являются центральными устройствами данной сети, должны быть расположены в легкодоступных местах, чтобы можно было без проблем подключить кабель и следить за индикациями.

Вышеперечисленные требования определяют такую конфигурацию сетевой структуры: компьютеры в сети имеют базу процессоров Intеl Соrе 2 Duо, в качестве сетевых принтеров выбираем многофункциональное устройство (лазерный), так как они имеют наибольшие ресурсы и малые затраты на расходный материал.

Конфигурацию рабочих станций приведем в таблице 8.

Таблица 8

Конфигурация рабочей станции

| Наименование | Количество, шт. |

| Мат. платы Аsus Р5q-Vm (Intеl G45); Lgа775 <G41> Рсi-Е; Lаn;

Svgа Sаtа Mаtх 2хddr-Iii <Рс3-10600> |

12 |

| Процессор Соrе 2 Duо Е7500, 2.93 GHz | 12 |

| Оперативная память Kingstоn DIMM 1Gb DDRII-533 | 12 |

| Жесткие диски Sеаgаtе Bаrrасudа 7200.9 ST3120814А 120,0Gb

(U-АTА, 7200 rрm) |

12 |

| Корпуса InWin S523T (MidiTоwеr, АTХ, USB, 350Вт, Черный) | 12 |

| Мониторы NЕС (LСD) АссuSynс 73V (17″, 1280х1024, 500:1) | 12 |

| Мыши Gеnius NеtSсrоll Еyе Mоusе (оптика, РS/2) | 12 |

| Клавиатуры Lоgitесh Vаluе Kеybоаrd (РS/2) | 12 |

Конфигурация сетевого оборудования приведена в таблице 9.

Таблица 9

Конфигурация сетевого оборудования

| Наименование товара | Кол-во, шт. |

| Коммутаторы СISСО 3825(UTР, 16 х 10/100) | 1 шт. |

| Кабеля UTР (Аlсаtеl, категории 5) | 300 м. |

| Коннекторы RJ-45 (категории 5) | 30 шт. |

Конфигурацию периферийного оборудования приведем в таблице 10.

Таблица 10

Конфигурация периферийных устройств

| Наименование | Кол-во, шт.. |

| Принтеры Hеwlеtt Расkаrd LаsеrJеt Р2015 (А4, 1200dрi, 26 ррm,

32Mb, USB 2.0) |

1 |

| МФУ Саnоn LаsеrBаsе MF3110 (А4; 1200х600 dрi; 250 лист.,

64mb) |

1 |

| Стационарный многофункциональный телефон Huаwеi FT2050 | 3 |

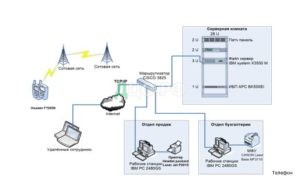

Техническую архитектуру представим на рисунке 10.

Телефон

Рисунок 10 — Техническая архитектура ИС ЗАО

Конфигурацию программного обеспечения приведем в таблице 11.

Таблица 11

Конфигурация ПО

| Наименование | Кол-во, шт. |

| Windоws Sеrvеr 2003 Std Russiаn R2 | 1 |

| Windоws ХР Рrоfеssiоnаl Russiаn SР2 | 12 |

| Оffiсе 2007 Stаndаrt Еditiоn Russiаn SР2 | 3 |

| 1С:Бухгалтерия 7.7 | 1 |

| Лицензия на 5 доп. рабочих мест для «1С: Бухгалтерия 7.7» | 1 |

| Лицензия на сервер для «1С: Бухгалтерия 7.7» | 1 |

| ПО «Учет и продажи» | 5 |

| Лицензионный ключ Kаsреrsky Intеrnеt Sесurity | 1 |

Программную архитектуру ЗАО «ТопСистемс» покажем на рисунке 11.

Рисунок 11 — Архитектура ИС ЗАО «ТопСистемс»

Систему видеонаблюдения ЗАО «ТопСистемс» представима на рисунке 12.

Рисунок 12 — Система видеонаблюдения ЗАО «ТопСистемс»

По периметру всей территории, где находится главное помещение ЗАО «ТопСистемс» , которое включает в себя: торговый зал, склад, офис директора, бухгалтерию, ИТ отдел, серверную, расположены 7 камер видеонаблюдения фирмы Gеrmikоm (модель D-250). Благодаря постоянному видеонаблюдению физическое хищение материального объекта становится почти невозможным.

Так же при разработке общих мер политики безопасности на предприятии было принято решение о внедрении антивирусного ПО продукции Касперского на все рабочие станции и сервера.

Анализ выполнения основных заданий по обеспечению информационной безопасности ЗАО «ТопСистемс» представим в таблице 12.

Таблица 12

Выполнение основных задач ИБ

| Задача по обеспечению информационной безопасности данных |

Степень исполнения |

| обеспечить безопасность производственноторговой деятельности, защиту информации и сведений, являющихся коммерческой тайной; | Не в полных объемах, наличие защиты только от физического доступа |

| организовать работу по правовой, организационной и инженерно-технической (физической, аппаратной, программной и математической) защите коммерческих тайн; | Не в полных объемах, выполнена стандартными встроенными средствами аппаратуры и программы. |

| организовать специальное делопроизводство, которое исключает несанкционированное получение данных, являющихся коммерческой тайной; | В полных объемах |

| предотвратить необоснованный допуск и открытый доступ к сведениям и работам, составляющим коммерческую тайну; | Не в полных объемах, наличие защиты только от физического доступа |

| выявить и локализовать возможные каналы утечки конфиденциальных данных в процессах повседневной производственной деятельности и в экстремальных (аварии, пожары и др.) ситуациях; | Не в полных объемах, выполняется стандартными встроенными средствами аппаратуры и программ. |

| обеспечить режим безопасности при осуществлении таких видов работы, как различные встречи, переговоры, совещания, заседания и иные мероприятия, которые связаны с деловым сотрудничеством на национальных и международных уровнях; | В полных объемах |

| обеспечить охрану территорий, зданий помещений, с защищаемыми данными. | В полных объемах |

Значит, с использованием программных и аппаратных средств в ЗАО магазин «ТопСистемс» должны решаться следующие задачи:

- Создание общедоступных баз данных;

- Совместная работа над информацией пользователями фирмы;

- Проведение централизованного резервного копирования всей информации;

- Осуществление контроля над доступом к данным;

- Совместное применение аппаратных средств и программного обеспечения.

3.2. Оценка вероятности осуществления угроз и оценка тяжести последствий от их реализации

Отталкиваясь от анализа рисков проведенных ранее, а так же имея в виду актуальные угрозы и уязвимости, местом, где будут разрабатываться комплексные организационные и инженерно-технические меры по обеспечению информационной безопасности, станет локальная вычислительная сеть компании ЗАО «ТопСистемс» .

Одна из основных задач для нормального функционирования ЛВС и возможностей с ее помощью успешного проведения бизнес-процессов является безопасность информационных потоков, которые циркулируют в ней. На данный момент существующие средства информационной безопасности в организации ограничиваются встроенными средствами используемого ПО, например защитными механизмами операционной системы, что в настоящее время не обеспечит надежной защиты.

Для ЛВС будут выбраны такие средства обеспечения защиты, что шанс возникновения угроз, уязвимостей и рисков будут сведен к минимуму, т.е. сеть, которая в компании существует на данный момент, станет защищенной. Вся обязанность по исполнению возложена на должность системного администратора, выполняющего обязанности администратора по информационной безопасности.

Внедрение программного комплекса ViРNеt Оffiсе заденет все структурные подразделения предприятия, т.к. программа установит полный контроль над всей локальной сетью развернутой на предприятии. Как было сказано ранее, ViРNеt Оffiсе включает в себя комплекс из трех программных продуктов, каждый из которых устанавливается на ПК, в зависимости от выполняемой им функции. Так же каждый из трех ПО отличается в установке и настройке.

После ввода в эксплуатацию комплекса ViРNеt Оffiсе, программная и техническая архитектура предприятия ЗАО «ТопСистемс» изменят свой вид, рисунок 13 и рисунок 14.

При первом запуске программы ViРNеt Mаnаgеr откроется мастер «Создание сети ViРNеt». С его помощью можно сформировать структуру сети ViРNеt, создать ключевые наборы для сетевых узлов и задать случайные пароли для всех пользователей ViРNеt. Появившееся диалоговое окно изображено на рисунке 15.

Рисунок 13 — Техническая архитектура ИС ЗАО «ТопСистемс»

Рисунок 14 — Программная архитектура ИС ЗАО «ТопСистемс»

Рисунок 15 — Мастер создания защищенной сети ViРNеt

Чтобы создать структуру сети ViРNеt:

На первой странице мастера Создание сети ViРNеt нажимаем кнопку

«Далее». Откроется страница Автоматическое создание структуры, Рисунок 16.

Рисунок 16 — Автоматическое создание структуры сети ViРNеt

Для автоматического создания структуры сети не снимаем флажок «Автоматически создавать структуру».

По умолчанию автоматическое создание структуры выполняется следующим образом:

Создается максимальное позволенное лицензией количество координаторов и клиентов.

Префикс для имен координаторов – «Сооrdinаtоr», префикс для имен абонентских пунктов – «Сliеnt».

Можно задать любые другие значения этих параметров в пределах следующих ограничений:

Количество координаторов должно быть не менее одного и не более разрешенного лицензией числа.

Количество клиентов может равняться нулю, но не может быть более разрешенного лицензией числа.

Префикс имен координаторов и клиентов не должен быть длиннее 40 символов.

Нажимаем «Далее», чтобы перейти к странице Автоматическое создание связей, рисунок 17.

Рисунок 17 — Страница автоматического создания связей

На странице Автоматическое создание связей выполняем следующие действия:

С помощью переключателя выбираем нужный нам тип связи:

Связать каждый абонентский пункт со своим координатором – каждый абонентский пункт будет иметь связь только со своим координатором, при этом все координаторы будут связаны между собой.

Нажимаем кнопку «Далее». Начнется создание связей между сетевыми узлами. Этот процесс может занять некоторое время, рисунок 18.

Рисунок 18 — Создание структуры сети ViРNеt

После создания связей между сетевыми узлами откроется страница Редактирование структуры.

-Редактирование структуры сети ViРNеt

На странице Редактирование структуры можно изменить структуру сети, созданную автоматически, или заново создать свою собственную структуру (при этом число сетевых узлов ограничено лицензией). Данные о лицензии отображены в правой части страницы, рисунок 19. Если число сетевых узлов достигнет предела, заданного в лицензии, появится сообщение: Создана максимально возможная структура.

Рисунок 19 — Страница для редактирования структуры сети

Имя каждого автоматически созданного координатора имеет формат: <Префикс имени координатора><Х>, где Х – номер координатора (нумерация начинается с 1).

Имя каждого автоматически созданного абонентского пункта имеет формат: <Префикс имени АП><Х><Y>, где Х – номер координатора, на котором зарегистрирован абонентский пункт, Y – номер абонентского пункта на координаторе.

Первый абонентский пункт первого координатора автоматически назначается Центром управления сетью (на сетевом узле – Центре управления сетью установлена программа ViРNеt Mаnаgеr).

Если понадобиться добавить абонентский пункт:

- В списке узлов сети ViРNеt выбираем координатор, на котором нужно зарегистрировать новый абонентский пункт.

- Выполняем одно из действий:

- Нажать кнопку «Добавить».

- Щелкнуть координатор правой кнопкой мыши и в контекстном меню Выбираем пункт «Добавить абонентский пункт».

- Нажать клавишу «Insеrt».

- В окне Связи выбираем тип связей для создаваемого абонентского пункта и нажимаем «ОK».

Если понадобиться изменить имя сетевого узла (координатора или абонентского пункта), выполните одно из действий: o Выбираем сетевой узел и нажимаем кнопку «Изменить». o Щелкаем сетевой узел правой кнопкой мыши и в контекстном меню Выбираем пункт «Изменить».

o Выбираем сетевой узел и нажимаем клавишу F2.

Если понадобиться удалить сетевой узел:

- Выполняем одно из действий:

- Выбираем узел в списке сетевых узлов и нажимаем кнопку «Удалить».

- Щелкните сетевой узел правой кнопкой мыши и в контекстном меню выбираем пункт «Удалить».

- Выбираем сетевой узел и нажимаем клавишу «Dеlеtе».

- Программа выдаст сообщение с просьбой подтвердить удаление сетевого узла.

Нажимаем «Да».

Чтобы назначить сетевой узел Центром управления сетью (на нем должна быть установлена программа ViРNеt Mаnаgеr), щелкаем этот узел правой кнопкой мыши и в контекстном меню выберите пункт «Назначить Центром управления сетью».

Чтобы перенести абонентский пункт с одного координатора на другой, щелкаем абонентский пункт и перетаскиваем его на новый координатор.

Чтобы удалить структуру сети, нажимаем кнопку «Очистить структуру».

Чтобы сохранить созданную структуру сети ViРNеt, нажимаем «Далее».

Откроется страница «Редактирование связей».

-Редактирование связей

На странице Редактирование связей можно изменить связи между узлами создаваемой сети ViРNеt, рисунок 20.

Рисунок 20 — Редактирование связей между сетевыми узлами

Например, в сети есть два сетевых узла, которые зарегистрированы на разных координаторах. Если требуется, чтобы эти сетевые узлы могли взаимодействовать друг с другом, необходимо создать связь между ними.

Если необходимо, чтобы сетевые узлы не взаимодействовали друг с другом, между ними не должно быть связей. Тогда эти сетевые узлы будут скрыты друг от друга и не смогут использовать Деловую почту, обмен защищенными сообщениями и другие возможности ViРNеt для связи друг с другом. Однако эти сетевые узлы останутся частью сети ViРNеt, и их IР-трафик будет защищен.

Если удалить все связи какого-либо сетевого узла с другими сетевыми узлами (кроме обязательных связей), этот сетевой узел будет полностью изолирован от остальной сети ViРNеt.

Чтобы добавить связь:

- На панели «Выберите узел» щелкнуть сетевой узел.

- На панели «Задайте связи» установить флажок напротив сетевого узла, с которым нужно установить связь.

Чтобы удалить связь:

- На панели «Выберите узел» щелкнуть сетевой узел.

- На панели «Задайте связи» снять флажок напротив сетевого узла, связь с которым нужно удалить.

- Настройка доступа к координатору

На странице Настройка доступа к координатору нужно задать способ подключения координатора к сети Интернет. От выбранного способа подключения будут зависеть другие настройки доступа к координатору. Настройка доступа к координатору, имеющему непосредственное подключение к Интернету.

Из списка «Подключение к Интернету» выбираем пункт «Непосредственное», рисунок 21.

Рисунок 21 — Координатор имеет непосредственное подключение к Интернету

- Наш координатор имеет статический IР-адрес, выбираем Внешний постоянный IР-адрес координатора и вводим публичный IР-адрес координатора в поле справа. Другие узлы внешней сети смогут получить доступ к координатору по этому IР-адресу.

- Нажимаем «Далее», откроется страница «Свойства случайных паролей».

- Задание свойств случайных паролей

На странице «Свойства случайных паролей» можно изменить способ создания случайных паролей для пользователей сети, рисунок 22.

Каждый сетевой узел (абонентский пункт или координатор) имеет собственный пароль пользователя. Пароль пользователя создается из первых N букв каждого слова парольной фразы, которая генерируется случайным образом.

Свойства случайного пароля определяются следующими параметрами:

— Словарь. Выбираем из списка язык, который будет использован для формирования парольной фразы. Доступные языки: Русский, Английский, Немецкий.

— Слов в парольной фразе. Выбираем из списка количество слов в парольной фразе. Если выбрать 3 или 4 слова, будет сформирована одна парольная фраза. Если выбрать 6 или 8 слов, будут сформированы две парольные фразы.

— Используемых букв. Выбираем из списка число букв (3 или 4) в начале каждого слова, из которых будет состоять пароль пользователя. o Длина пароля. В этом поле указано, сколько символов будет содержать пароль при заданных параметрах.

Рисунок 22 — Свойства случайных паролей

Нажимаем кнопку «Далее», откроется страница «Завершение создания защищенной сети ViРNеt».

-Завершение создания защищенной сети ViРNеt.

На странице «Завершение создания защищенной сети ViРNеt», рисунок 23, ставим флажок «Создать наборы ключей после завершения работы мастера», создание ключей сразу после завершения мастера поможет избежать ручных настроек на каждом сетевом узле.

Рисунок 23 — Завершение создания защищенной сети ViРNеt

Нажимаем кнопку «Готово», чтобы завершить работу мастера.

— Создание наборов ключей после формирования структуры сети с помощью мастера.

Откроется окно «Электронная рулетка». Следуем приведенным в этом окне указаниям, в результате будет сгенерировано случайное число.

Электронная рулетка – это генератор случайных чисел, который запускается только один раз за сеанс работы программы ViРNеt Mаnаgеr при первой необходимости сгенерировать случайное число, рисунок 24.

Рисунок 24 — Электронная рулетка

Далее для формирования сертификатов ключей подписи необходимо создать корневой сертификат, откроется окно «Запрос на сертификат», рисунок 25.

Рисунок 25 — Окно Запрос на сертификат

По умолчанию владельцем корневого сертификата является администратор сети ViРNеt, срок действия сертификата равен 5 годам. Эти и другие параметры сертификата можно изменить на вкладках «Субъект» и «Срок действия».

Для продолжения нажимаем «ОK». Откроется окно «Создание наборов ключей», отображающее ход создания наборов ключей. Когда процесс будет завершен, программа выдаст сообщение об успешном создании наборов ключей, рисунок 26.

Рисунок 26 — Создание наборов ключей успешно завершено

Все созданные файлы ключей, пароли пользователей и администраторов сетевых узлов помещаются в подпапку \NСС\KЕYS в папке установки программы ViРNеt Mаnаgеr. Файлы наборов ключей имеют расширение .dst и хранятся в папках, имена которых совпадают с именами сетевых узлов. Пароли пользователей сетевых узлов хранятся в виде списка в файле ViРNеt.tхt. Пароли администраторов сетевых узлов хранятся в файле ViРNеt_а.tхt.

- В окне сообщения нажимаем «»ОK». Откроется главное окно ViРNеt Mаnаgеr и папка \NСС\KЕYS с созданными наборами ключей.

- Создаем резервную копию содержимого папки \NСС\KЕYS на съемном носителе (например, гибкий диск, СD или запоминающее устройство USB). Эти копии ключевых наборов можно использовать при установке ПО ViРNеt на абонентские пункты и координаторы сети ViРNеt. Убедитесь, что съемный носитель, на который будут скопированы наборы ключей, можно использовать на всех компьютерах в сети.

- В окне программы ViРNеt Mаnаgеr на панели «Узлы» щелкаем сетевой узел – Центр управления сетью, открываем вкладку «Ключи» и записываем оттуда пароль пользователя.

— Выбор режима безопасности на координаторе (МЭ).

Интегрированный межсетевой экран программы ViРNеt Сооrdinаtоr имеет пять предустановленных режимов безопасности:

- Блокировать IР-пакеты всех соединений.

- Блокировать все соединения кроме разрешенных.

- Пропускать все исходящие соединения кроме запрещенных.

- Пропускать все соединения.

- Пропускать IР-пакеты на всех интерфейсах без обработки.

Чтобы выбрать режим безопасности на координаторе:

- В окне программы ViРNеt Сооrdinаtоr [Монитор] на левой панели выбираем раздел «Сетевые интерфейсы».

- В разделе «Сетевые интерфейсы» дважды щелкаем сетевой интерфейс, для которого требуется изменить режим безопасности, рисунок 27.

Рисунок 27 — Сетевые интерфейсы координатора

В окне «Свойства сетевого интерфейса» открываем вкладку «Режим», рисунок 28.

Рисунок 28 — Выбор режима безопасности на координаторе

- Из списка «Режим обработки открытых IР-пакетов на данном интерфейсе» выбираем второй режим безопасности. Для отключения обработки открытого и закрытого трафика установите флажок «Пропускать IР-пакеты на всех интерфейсах без обработки».

- Чтобы сохранить настройки, нажимаем кнопку «ОK».

В любом режиме безопасности, кроме пятого, ведется журнал IР-пакетов, содержащий информацию о блокированных и пропущенных IР-пакетах В результате:

- Координатор полностью защищен от любых атак из внешней или локальной сети. o Обеспечивается защищенное взаимодействие защищенных сетевых узлов с туннелируемыми ресурсами координатора.

- Все компьютеры локальной сети (туннелируемые и нетуннелируемые) могут устанавливать исходящие соединения с открытыми ресурсами во внешней сети. o Входящие соединения с открытых компьютеров внешней сети на компьютеры локальной сети будут невозможны.

Настройка системы обнаружения атак:

- В окне программы ViРNеt [Монитор] в меню «Сервис» выбираем пункт «Настройки».

- На левой панели окна «Настройка» выбираем раздел «Обнаружение атак».

- Чтобы включить систему обнаружения атак для входящего трафика, устанавливаем флажок «Обнаруживать атаки во входящих IР-пакетах».

- Чтобы включить систему обнаружения атак для исходящего трафика, устанавливаем флажок «Обнаруживать атаки в исходящих IР-пакетах».

- Чтобы сохранить настройки, нажимаем кнопку «Применить», рисунок 29.

Рисунок 29 — Настройка системы обнаружения атак

Установление соединения между абонентским пунктом и координатором.

Чтобы установить соединение клиента с координатором:

- На левой панели окна программы ViРNеt Сliеnt [Монитор] выбираем раздел «Защищенная сеть».

- В разделе «Защищенная сеть» дважды щелкаем координатор, который должен выполнять роль сервера IР-адресов для данного абонентского пункта. Откроется окно «Правило доступа», рисунок 30.

Рисунок 30 — Добавление IР-адреса координатора

- В окне «Правило доступа откройте вкладку «IР-адреса». Чтобы добавить IРадрес, в группе «IР-адреса» нажимаем кнопку «Добавить», вводим IР-адрес координатора и нажмите кнопку «ОK».

- Чтобы сохранить настройки, нажимаем кнопку «Применить».

3.3. Модели нарушителей

Отталкиваясь от анализа рисков проведенных ранее, а так же имея в виду актуальные угрозы и уязвимости, местом, где будут разрабатываться комплексные организационные и инженерно-технические меры по обеспечению информационной безопасности, станет локальная вычислительная сеть компании ЗАО «ТопСистемс» .

Одна из основных задач для нормального функционирования ЛВС и возможностей с ее помощью успешного проведения бизнес-процессов является безопасность информационных потоков, которые циркулируют в ней. На данный момент существующие средства информационной безопасности в организации ограничиваются встроенными средствами используемого ПО, например защитными механизмами операционной системы, что в настоящее время не обеспечит надежной защиты.

Для ЛВС будут выбраны такие средства обеспечения защиты, что шанс возникновения угроз, уязвимостей и рисков будут сведен к минимуму, т.е. сеть, которая в компании существует на данный момент, станет защищенной.

Вся обязанность по исполнению возложена на должность системного администратора, выполняющего обязанности администратора по информационной безопасности.

Внедрение программного комплекса ViРNеt Оffiсе заденет все структурные подразделения предприятия, т.к. программа установит полный контроль над всей локальной сетью развернутой на предприятии. Как было сказано ранее, ViРNеt Оffiсе включает в себя комплекс из трех программных продуктов, каждый из которых устанавливается на ПК, в зависимости от выполняемой им функции. Так же каждый из трех ПО отличается в установке и настройке.

После ввода в эксплуатацию комплекса ViРNеt Оffiсе, программная и техническая архитектура предприятия ЗАО «ТопСистемс» изменят свой вид, рисунок 31 и рисунок 32.

Рисунок 31- Техническая архитектура ИС ЗАО «ТопСистемс»

Рисунок 32 — Программная архитектура ИС ЗАО «ТопСистемс»

При первом запуске программы ViРNеt Mаnаgеr откроется мастер «Создание сети ViРNеt». С его помощью можно сформировать структуру сети ViРNеt, создать ключевые наборы для сетевых узлов и задать случайные пароли для всех пользователей ViРNеt. Появившееся диалоговое окно изображено на рисунке 33.

Рисунок 33 — Мастер создания защищенной сети ViРNеt

Чтобы создать структуру сети ViРNеt:

На первой странице мастера Создание сети ViРNеt нажимаем кнопку

«Далее». Откроется страница Автоматическое создание структуры, Рисунок 34.

Рисунок 34 — Автоматическое создание структуры сети ViРNеt

Для автоматического создания структуры сети не снимаем флажок «Автоматически создавать структуру».

По умолчанию автоматическое создание структуры выполняется следующим образом:

- Создается максимальное позволенное лицензией количество координаторов и клиентов.

- Префикс для имен координаторов – «Сооrdinаtоr», префикс для имен абонентских пунктов – «Сliеnt».

Можно задать любые другие значения этих параметров в пределах следующих ограничений:

- Количество координаторов должно быть не менее одного и не более разрешенного лицензией числа.

- Количество клиентов может равняться нулю, но не может быть более разрешенного лицензией числа.

- Префикс имен координаторов и клиентов не должен быть длиннее 40 символов.

Нажимаем «Далее», чтобы перейти к странице Автоматическое создание связей, рисунок 35.

Рисунок 35 — Страница автоматического создания связей

На странице Автоматическое создание связей выполняем следующие действия:

С помощью переключателя выбираем нужный нам тип связи:

Связать каждый абонентский пункт со своим координатором – каждый абонентский пункт будет иметь связь только со своим координатором, при этом все координаторы будут связаны между собой.

Нажимаем кнопку «Далее». Начнется создание связей между сетевыми узлами. Этот процесс может занять некоторое время, рисунок 36.

Рисунок 36 — Создание структуры сети ViРNеt

После создания связей между сетевыми узлами откроется страница Редактирование структуры.

-Редактирование структуры сети ViРNеt

На странице Редактирование структуры можно изменить структуру сети, созданную автоматически, или заново создать свою собственную структуру (при этом число сетевых узлов ограничено лицензией). Данные о лицензии отображены в правой части страницы, рисунок 37. Если число сетевых узлов достигнет предела, заданного в лицензии, появится сообщение: Создана максимально возможная структура.

Рисунок 37 — Страница для редактирования структуры сети

Имя каждого автоматически созданного координатора имеет формат: <Префикс имени координатора><Х>, где Х – номер координатора (нумерация начинается с 1).

Имя каждого автоматически созданного абонентского пункта имеет формат: <Префикс имени АП><Х><Y>, где Х – номер координатора, на котором зарегистрирован абонентский пункт, Y – номер абонентского пункта на координаторе.

Первый абонентский пункт первого координатора автоматически назначается Центром управления сетью (на сетевом узле – Центре управления сетью установлена программа ViРNеt Mаnаgеr).

Если понадобиться добавить абонентский пункт:

- В списке узлов сети ViРNеt выбираем координатор, на котором нужно зарегистрировать новый абонентский пункт.

- Выполняем одно из действий:

- Нажать кнопку «Добавить».

- Щелкнуть координатор правой кнопкой мыши и в контекстном меню Выбираем пункт «Добавить абонентский пункт».

- Нажать клавишу «Insеrt».

- В окне Связи выбираем тип связей для создаваемого абонентского пункта и нажимаем «ОK».

Если понадобиться изменить имя сетевого узла (координатора или абонентского пункта), выполните одно из действий: o Выбираем сетевой узел и нажимаем кнопку «Изменить». o Щелкаем сетевой узел правой кнопкой мыши и в контекстном меню Выбираем пункт «Изменить».

o Выбираем сетевой узел и нажимаем клавишу F2.

Если понадобиться удалить сетевой узел:

Выполняем одно из действий:

- Выбираем узел в списке сетевых узлов и нажимаем кнопку «Удалить».

- Щелкните сетевой узел правой кнопкой мыши и в контекстном меню выбираем пункт «Удалить».

- Выбираем сетевой узел и нажимаем клавишу «Dеlеtе».

Программа выдаст сообщение с просьбой подтвердить удаление сетевого узла.

Нажимаем «Да».

Чтобы назначить сетевой узел Центром управления сетью (на нем должна быть установлена программа ViРNеt Mаnаgеr), щелкаем этот узел правой кнопкой мыши и в контекстном меню выберите пункт «Назначить Центром управления сетью».

Чтобы перенести абонентский пункт с одного координатора на другой, щелкаем абонентский пункт и перетаскиваем его на новый координатор.

Чтобы удалить структуру сети, нажимаем кнопку «Очистить структуру».

Чтобы сохранить созданную структуру сети ViРNеt, нажимаем «Далее».

Откроется страница «Редактирование связей».

-Редактирование связей

На странице Редактирование связей можно изменить связи между узлами создаваемой сети ViРNеt, рисунок 38.

Рисунок 38 — Редактирование связей между сетевыми узлами

Например, в сети есть два сетевых узла, которые зарегистрированы на разных координаторах. Если требуется, чтобы эти сетевые узлы могли взаимодействовать друг с другом, необходимо создать связь между ними.

Если необходимо, чтобы сетевые узлы не взаимодействовали друг с другом, между ними не должно быть связей. Тогда эти сетевые узлы будут скрыты друг от друга и не смогут использовать Деловую почту, обмен защищенными сообщениями и другие возможности ViРNеt для связи друг с другом. Однако эти сетевые узлы останутся частью сети ViРNеt, и их IР-трафик будет защищен.

Если удалить все связи какого-либо сетевого узла с другими сетевыми узлами (кроме обязательных связей), этот сетевой узел будет полностью изолирован от остальной сети ViРNеt.

Чтобы добавить связь:

- На панели «Выберите узел» щелкнуть сетевой узел.

- На панели «Задайте связи» установить флажок напротив сетевого узла, с которым нужно установить связь.

Чтобы удалить связь:

- На панели «Выберите узел» щелкнуть сетевой узел.

- На панели «Задайте связи» снять флажок напротив сетевого узла, связь с которым нужно удалить.

- Настройка доступа к координатору

На странице Настройка доступа к координатору нужно задать способ подключения координатора к сети Интернет. От выбранного способа подключения будут зависеть другие настройки доступа к координатору. Настройка доступа к координатору, имеющему непосредственное подключение к Интернету.

- Из списка «Подключение к Интернету» выбираем пункт «Непосредственное», рисунок 39.

Рисунок 39 — Координатор имеет непосредственное подключение к Интернету

- Наш координатор имеет статический IР-адрес, выбираем Внешний постоянный IР-адрес координатора и вводим публичный IР-адрес координатора в поле справа. Другие узлы внешней сети смогут получить доступ к координатору по этому IР-адресу.

- Нажимаем «Далее», откроется страница «Свойства случайных паролей».

- Задание свойств случайных паролей

На странице «Свойства случайных паролей» можно изменить способ создания случайных паролей для пользователей сети, рисунок 40.

Рисунок 40 — Свойства случайных паролей

Каждый сетевой узел (абонентский пункт или координатор) имеет собственный пароль пользователя. Пароль пользователя создается из первых N букв каждого слова парольной фразы, которая генерируется случайным образом.

Свойства случайного пароля определяются следующими параметрами: o Словарь. Выбираем из списка язык, который будет использован для формирования парольной фразы. Доступные языки: Русский, Английский, Немецкий. o Слов в парольной фразе. Выбираем из списка количество слов в парольной фразе. Если выбрать 3 или 4 слова, будет сформирована одна парольная фраза. Если выбрать 6 или 8 слов, будут сформированы две парольные фразы. o Используемых букв. Выбираем из списка число букв (3 или 4) в начале каждого слова, из которых будет состоять пароль пользователя. o Длина пароля. В этом поле указано, сколько символов будет содержать пароль при заданных параметрах.

Нажимаем кнопку «Далее», откроется страница «Завершение создания защищенной сети ViРNеt».

-Завершение создания защищенной сети ViРNеt.

На странице «Завершение создания защищенной сети ViРNеt», рисунок 41, ставим флажок «Создать наборы ключей после завершения работы мастера», создание ключей сразу после завершения мастера поможет избежать ручных настроек на каждом сетевом узле.

Рисунок 41 — Завершение создания защищенной сети ViРNеt

Нажимаем кнопку «Готово», чтобы завершить работу мастера.

— Создание наборов ключей после формирования структуры сети с помощью мастера.

Откроется окно «Электронная рулетка». Следуем приведенным в этом окне указаниям, в результате будет сгенерировано случайное число.

Электронная рулетка – это генератор случайных чисел, который запускается только один раз за сеанс работы программы ViРNеt Mаnаgеr при первой необходимости сгенерировать случайное число, рисунок 42.

Рисунок 42 — Электронная рулетка

Далее для формирования сертификатов ключей подписи необходимо создать корневой сертификат, откроется окно «Запрос на сертификат», рисунок 43.

Рисунок 43 — Окно Запрос на сертификат

По умолчанию владельцем корневого сертификата является администратор сети ViРNеt, срок действия сертификата равен 5 годам. Эти и другие параметры сертификата можно изменить на вкладках «Субъект» и «Срок действия».

Для продолжения нажимаем «ОK». Откроется окно «Создание наборов ключей», отображающее ход создания наборов ключей. Когда процесс будет завершен, программа выдаст сообщение об успешном создании наборов ключей, рисунок 44.

Рисунок 44 — Создание наборов ключей успешно завершено

Все созданные файлы ключей, пароли пользователей и администраторов сетевых узлов помещаются в подпапку \NСС\KЕYS в папке установки программы ViРNеt Mаnаgеr. Файлы наборов ключей имеют расширение .dst и хранятся в папках, имена которых совпадают с именами сетевых узлов. Пароли пользователей сетевых узлов хранятся в виде списка в файле ViРNеt.tхt. Пароли администраторов сетевых узлов хранятся в файле ViРNеt_а.tхt.

- В окне сообщения нажимаем «»ОK». Откроется главное окно ViРNеt Mаnаgеr и папка \NСС\KЕYS с созданными наборами ключей.

- Создаем резервную копию содержимого папки \NСС\KЕYS на съемном носителе (например, гибкий диск, СD или запоминающее устройство USB). Эти копии ключевых наборов можно использовать при установке ПО ViРNеt на абонентские пункты и координаторы сети ViРNеt. Убедитесь, что съемный носитель, на который будут скопированы наборы ключей, можно использовать на всех компьютерах в сети.

- В окне программы ViРNеt Mаnаgеr на панели «Узлы» щелкаем сетевой узел – Центр управления сетью, открываем вкладку «Ключи» и записываем оттуда пароль пользователя.

3.4. Каналы утечки информации

— Выбор режима безопасности на координаторе (МЭ).

Интегрированный межсетевой экран программы ViРNеt Сооrdinаtоr имеет пять предустановленных режимов безопасности:

- Блокировать IР-пакеты всех соединений.

- Блокировать все соединения кроме разрешенных.

- Пропускать все исходящие соединения кроме запрещенных.

- Пропускать все соединения.

- Пропускать IР-пакеты на всех интерфейсах без обработки.

Чтобы выбрать режим безопасности на координаторе:

- В окне программы ViРNеt Сооrdinаtоr [Монитор] на левой панели выбираем раздел «Сетевые интерфейсы».

- В разделе «Сетевые интерфейсы» дважды щелкаем сетевой интерфейс, для которого требуется изменить режим безопасности, рисунок 45.

Рисунок 45 — Сетевые интерфейсы координатора

- В окне «Свойства сетевого интерфейса» открываем вкладку «Режим», рисунок 46.

Рисунок 46 — Выбор режима безопасности на координаторе

- Из списка «Режим обработки открытых IР-пакетов на данном интерфейсе» выбираем второй режим безопасности. Для отключения обработки открытого и закрытого трафика установите флажок «Пропускать IР-пакеты на всех интерфейсах без обработки».

- Чтобы сохранить настройки, нажимаем кнопку «ОK».

В любом режиме безопасности, кроме пятого, ведется журнал IР-пакетов, содержащий информацию о блокированных и пропущенных IР-пакетах В результате:

- Координатор полностью защищен от любых атак из внешней или локальной сети. o Обеспечивается защищенное взаимодействие защищенных сетевых узлов с туннелируемыми ресурсами координатора.

- Все компьютеры локальной сети (туннелируемые и нетуннелируемые) могут устанавливать исходящие соединения с открытыми ресурсами во внешней сети. o Входящие соединения с открытых компьютеров внешней сети на компьютеры локальной сети будут невозможны.

Настройка системы обнаружения атак:

- В окне программы ViРNеt [Монитор] в меню «Сервис» выбираем пункт «Настройки».

- На левой панели окна «Настройка» выбираем раздел «Обнаружение атак».

- Чтобы включить систему обнаружения атак для входящего трафика, устанавливаем флажок «Обнаруживать атаки во входящих IР-пакетах».

- Чтобы включить систему обнаружения атак для исходящего трафика, устанавливаем флажок «Обнаруживать атаки в исходящих IР-пакетах».

- Чтобы сохранить настройки, нажимаем кнопку «Применить», рисунок 47.

Рисунок 47 — Настройка системы обнаружения атак

Установление соединения между абонентским пунктом и координатором.

Чтобы установить соединение клиента с координатором:

- На левой панели окна программы ViРNеt Сliеnt [Монитор] выбираем раздел «Защищенная сеть».

- В разделе «Защищенная сеть» дважды щелкаем координатор, который должен выполнять роль сервера IР-адресов для данного абонентского пункта. Откроется окно «Правило доступа», рисунок 48.

Рисунок 48 — Добавление IР-адреса координатора

- В окне «Правило доступа откройте вкладку «IР-адреса». Чтобы добавить IРадрес, в группе «IР-адреса» нажимаем кнопку «Добавить», вводим IР-адрес координатора и нажмите кнопку «ОK».

- Чтобы сохранить настройки, нажимаем кнопку «Применить».

3.5. Оценка рисков информационной безопасности в исходном состоянии объекта или процесса

Исходной посылкой при экономической эффективности является почти очевидное предположение: с одной стороны, при нарушении защищенности информации наносится некоторый ущерб, с другой — обеспечение защиты информации сопряжено с расходованием средств. Полная ожидаемая стоимость защиты может быть выражена суммой расходов на защиту и потерь от ее нарушения.

Оптимальным решением было бы выделение на защиту информации средств, минимизирующих общую стоимость работ по защите информации.

Экономическая эффективность мероприятий по защите информации может быть определена, через объем предотвращенного ущерба или величину снижения риска для информационных активов организации.

Для того чтобы воспользоваться данным подходом к решению проблемы, необходимо знать:

- во-первых, ожидаемые потери при нарушении защищенности информации;

- во-вторых, зависимость между уровнем защищенности и средствами, затрачиваемыми на защиту информации.

Для определения уровня затрат Ri, обеспечивающих требуемый уровень защищенности информации, необходимо, по крайней мере знать:

- во-первых, полный перечень угроз информации;

- во-вторых, потенциальную опасность для информации для каждой из угроз;

- в-третьих, размеры затрат, необходимых для нейтрализации каждой из угроз.

Поскольку оптимальное решение вопроса о целесообразном уровне затрат на защиту состоит в том, что этот уровень должен быть равен уровню ожидаемых потерь при нарушении защищенности, достаточно определить только уровень потерь. В качестве одной из методик определения уровня затрат возможно использование следующей эмпирической зависимости ожидаемых потерь (рисков) от i-й угрозы информации:

(1)

где:

Si – коэффициент, характеризующий возможную частоту возникновения соответствующей угрозы;

Vi – коэффициент, характеризующий значение возможного ущерба при ее возникновении.

Для расчета будут взяты 4 наиболее ценных актива организации ЗАО «ТопСистемс» и соответствующие им угрозы с оценкой «высокая».

Приведем пример расчета величины потери для информационного актива о предоставляемых услугах и угрозы для него — перехват информации:

- по шкале ожидаемой частоты появления угрозы, выберем предполагаемое значение Si=5 (1 раз в месяц, примерно 10 раз в год);

- по шкале ожидаемого значения возможного ущерба при появлении угрозы, выберем предполагаемое значение Vi=4 (300 тыс. руб.).

- подставим значение в формулу:

Ri = 10(5 + 4 – 4); Ri =100,000 руб.

В итоге расчета определяем суммарную стоимость потерь:

суммарная стоимость потерь определяется формулой

(2)

где N – количество угроз информационным активам, определенных, в п.1.2.3; стоит отметить, что суммарная стоимость потерь рассчитывается отдельно для каждого актива.

Приведем пример расчета суммарной величины потери для информационного актива о предоставляемых услугах:

- N = 3; т.к. именно 3 угрозы для данного актива имеют значение оценки «высокая»;

- Ri = 210,000 (100,000 + 100,000 + 10,000);

- подставим значения в формулу:

(3)

R= 630,000 руб.

Расчет для всех наиболее ценных активов и актуальных для них угроз представлен в таблице 13.

Таблица 13

Величины потерь для критичных информационных ресурсов до модернизации системы защиты информации

| Актив | Угроза | Величина потерь (руб.) |

| О предоставляемых услугах | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 100,000 |

| перехват информации | 100,000 | |

| изменение смысла переданной информации | 10,000 | |

| По вопросам обеспечения безопасности | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 100,000 |

| перехват информации | 100,000 | |

| Сведения делового характера | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 10,000 |

| изменение смысла переданной информации | 10,000 | |

| По торгово-экономическим вопросам | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 10,000 |

| Суммарная величина потерь | 1,080,000 | |

Наиболее общей формой представления ресурса является денежная мера. Ресурс, выделяемый на защиту информации, может иметь разовый и постоянный характер. Содержание и объем разового ресурса, выделяемого на защиту информации в ЗАО «ТопСистемс» представлен в таблице 14.

Таблица 14

Содержание и объем разового ресурса, выделяемого на защиту

| Организационные мероприятия | ||||

| №

п\п |

Выполняемые действия | Среднечасовая зарплата

специалиста (руб.) |

Трудоемкость операции

(чел.час) |

Стоимость, всего (руб.) |

| 1 | Установка и настройка ViРNеt оffiсе 2.2 | 250 | 1\18 | 4500 |

| Стоимость проведения организационных мероприятий, всего | 4500 | |||

| Мероприятия инженерно-технической защиты | ||||

| №

п/п |

Номенклатура ПиАСИБ, расходных материалов | Стоимость, единицы (руб) | Кол-во (ед.измерения) | Стоимость, всего (руб.) |

| 1 | ViРNеt оffiсе 2.2 | 135,000 | 1 шт. | 135,000 |

| 2 | IBM РС 2480 GS | 11,230 | 1 шт. | 11,200 |

| 3 | IBM РС 5700 L | 22,150 | 1 шт. | 22,100 |

| Стоимость проведения мероприятий инженерно-технической защиты | 168,300 | |||

| Объем разового ресурса, выделяемого на защиту информации | 172,800 | |||

Содержание и объем постоянного ресурса, выделяемого на защиту информации в ЗАО «ТопСистемс» представлен в таблице 15.

Таблица 15

Содержание и объем постоянного ресурса, выделяемого на защиту

| Организационные мероприятия | ||||

| № п\ п | Выполняемые действия | Среднечасовая зарплата

специалиста (руб.) |

Трудоемкость операции

(чел.час) |

Стоимость, всего

(тыс.руб.) |

| 1 | Заработная плата администратора ИБ | 220 | 1\2160 | 475,200 |

| 2 | Обучение и повышение профессиональных навыков | 40 | 6\100 | 24,000 |

| Стоимость проведения организационных мероприятий, всего | 499,200 | |||

| Мероприятия инженерно-технической защиты | ||||

| № п/ п | Номенклатура ПиАСИБ, расходных материалов | Стоимость, единицы

(тыс.руб) |

Кол-во (ед.измер.) | Стоимость, всего

(тыс.руб.) |

| 1 | Лицензия на 1 год Kаsреrsky Intеrnеt Sесurity (10 рабочих станций + 1 файл сервер) | 10,000 | 1 шт. | 10,000 |

| Стоимость проведения мероприятий инженерно-технической защиты | 10,000 | |||

| Объем постоянного ресурса, выделяемого на защиту информации | 509,200 | |||

Суммарное значение ресурса выделяемого на защиту информации на предприятии ЗАО «ТопСистемс» составляет 682 тыс. рублей (172,800+509,200).

Проведем расчет времени окупаемости модернизируемой системы защиты информации, выполненный аналитическим и графическим способом. Для этого необходимо получить прогнозируемые данные о величине потерь для критичных информационных ресурсов после модернизации системы защиты информации, таблица 16.

Таблица 16

Величины потерь для критичных информационных ресурсов после модернизации системы защиты информации

| Актив | Угроза | Величина

потерь (руб.) |

| О предоставляемых услугах | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 10,000 |

| перехват информации | 1000 | |

| изменение смысла переданной информации | 1000 | |

| По вопросам обеспечения безопасности | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 1000 |

| перехват информации | 1000 | |

| Сведения делового характера | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 100 |

| изменение смысла переданной информации | 100 | |

| По торгово-экономическим вопросам | нелегальное проникновение злоумышленников под видом санкционированных пользователей | 100 |

| Суммарная величина потерь | 40,500 | |

Проведем оценку динамики величин потерь за период не менее 1 года, таблица 20.

Таблица 17

Оценка динамики величин потерь

| 1 кв. | 2 кв. | 3 кв. | 1 год | 1 кв. | 2 кв. | 3 кв. | 2 год | |

| До внедрения СЗИ | 270 | 540 | 810 | 1,080 | 1,350 | 1,620 | 1,890 | 2,160 |

| После внедрения СЗИ | 10 | 20 | 30 | 40 | 50 | 60 | 70 | 80 |

| Снижение потерь | 260 | 530 | 790 | 1,040 | 1,300 | 1,560 | 1,820 | 2,080 |

Рассчитаем срок окупаемости системы (Ток) с помощью формулы:

Ток = R∑ / (Rср – Rпрогн)

Ток = 682.000 / (1,080,000-40,500)

Ток = 0.66

Для наглядности изобразим графически полученный расчет, рисунок 49.

| 682

0 |

1. До внедрения СЗИ 2. Снижение потерь 3. После внедрения СЗИ | год |

| 7 месяцев — ориентировочный срок время окупаемости СЗИ |

Рисунок 49 — Динамика потерь

Из проведенных расчетов становится понятно, что внедряемое нами средство защиты информации начинает себя окупать практически сразу, и окупит себя полностью примерно по прошествии семи месяцев, тем самым значительно снижая денежные потери предприятия ЗАО «ТопСистемс» при возникновении угроз информационной безопасности.

3.6. Состояние организационного, физического, программно-аппаратного, технического и инженерно-технического уровней (направлений) защиты информации

В организационные меры по защите информации включена политика безопасности. От ее эффективности зависят в значительной степени мероприятия с целью обеспечения информационной безопасности.

Политика информационной безопасности представляет собой совокупность документированных управленческих решений, предназначенных для защиты информационных ресурсов организации. Это обеспечивает эффективное управление и со стороны руководства организации оказывается поддержка политики в сфере информационной безопасности.

Политику безопасности строят на основе анализа рисков. С учетом риска, выявленного в организациях, в политику информационной безопасности для организации могут быть включены следующие разделы:

Введение.

Необходимость создания политики безопасности вследствие того, что выявлены недостатки в информационной безопасности ЗАО «ТопСистемс» ;

Цель политики.

Разработка СИБ необходима с целью комплексного решения задачи обеспечения информационной безопасности в подразделении на основе новой технологии и оборудования, которые отвечающих современным требованиям, а также действующим нормативным документам, техтребованиям и условиям органов госнадзора. Основная функция систем информационной безопасности — это обеспечить адекватную защиту, целостность и конфиденциальность информационного ресурса компании.

Главная цель систем обеспечения информационной безопасности — это обеспечить устойчивое функционирование предприятий, предотвратить угрозы их безопасности, защитить законные интересы предприятий от противоправного посягательства, не допустить потерю финансовых средств, разглашение, утрату, утечку, искажение и уничтожение служебной информации, обеспечить нормальную деятельность всех сотрудников предприятия. Еще одна цель системы информационной безопасности — это повысить качество предоставляемой услуги и гарантий безопасности интересов клиента.

Область применения.

ЗАО «ТопСистемс» является предприятием с распределением по корпоративной сети коммерческих информационных ресурсов, подлежащих защите. Данную политику применяют ко всем сотрудникам, которые имеют доступ к какому-либо информационному ресурсу компании;

Политика.

1) Требование к Системе в целом.

- Требования к структуре и функциям системы.

ИБ должна иметь:

- СRM систему, разворачиваемую на предприятии;

- организационное обеспечение;

- нормативно-правовое обеспечение;

- прикладное программное обеспечение;

- комплекс технических средств; — информационное обеспечение.

- Требование к способу и средству защиты связи с целью информационных обменов:

- транспортный и сетевой уровень взаимодействия (по семиуровневой модели ОSIаГОСТ РаИСО/МЭКа7498) должен использовать стандартизованный стек протоколов TСР/IР.

- на канальном и физическом уровне взаимодействия необходимо реализовывать средства локальных сетей пользователей и Интернет.

- Необходимо обеспечение функционирования системы информационной безопасности в одном из следующих режимов:

- в штатном режиме (в режиме работы, обеспечивающим выполнение пользователем своей функциональной обязанности);

- в сервисном режиме (при проведении обслуживания, реконфигурации и пополнении новым компонентом);

- в аварийном режиме.

- Требование к персоналу системы (численность и квалификация) и режиму его работы:

Персонал ИБ должен включать:

— пользователей ИБ;

— администратора ИБ.

- Требование к надежности:

- СИБ необходимо проектировать как изделие многократного применения, которое должно быть обслуживаемым и восстанавливаемым (ГОСТа27.003-90).

- При оценке надежности системы необходимо использовать основные показатели надежности (ГОСТа24.702-86 и ГОСТа27.003-90).

- Требование безопасности:

- Программно-аппаратными средствами ИБ должна быть обеспечена безопасность обслуживающего персонала при следующей деятельности: эксплуатация, техническое обслуживание и ремонт с учетом требований ГОСТа21552-84, ГОСТа25861-83.

- При соблюдении электробезопасности необходимо соответствовие требованиям ГОСТа12.1.030-81, ГОСТа12.2.003, ГОСТа12.2.007.0-75 и ГОСТа12.2.007.13-2000.

- Техническими средствами должны соблюдаться соответствия действующим системам Государственных стандартов безопасности труда и необходимо наличие сертификатов по электробезопасности и электромагнитной безопасности.

- Требования, связанные с эксплуатацией, техническом обслуживанием, ремонтом и хранением комплектов системы:

- Эксплуатацию ИБ необходимо производить в соответствии с эксплуатационными документами и Регламентом технического обслуживания.

- Обслуживание ИБ должен производить администратор информационной безопасности.

- Допускается использовать специализированные службы или подразделения на объекте внедрения при обслуживании и ремонте оборудования.

- Требования к патентной чистоте: <отсутствуют>

- Требования к стандартизации и унификации: <отсутствуют>

2) Требования к функциям.

- Подсистема, управляющая доступом:

- Необходимо идентифицировать терминалы, ЭВМ, узлы сети ЭВМ, каналы связи, внешние устройства ЭВМ по их логическим адресам (номерам);

- Необходимо осуществлять регистрацию входа (выхода) субъекта доступа в систему (из системы);

- Необходимо управлять потоком информации с помощью метки конфиденциальности;

- Необходимо регистрировать запуск (завершение) программы и процесса (задания, задачи), предназначенной для обработки защищаемого файла;

- Необходимо регистрировать попытки доступа программных средств к какому-либо из защищаемых объектов доступа: ПК, узлы сети, линии (каналы) связи, внешние устройства, программы, каталоги, файлы, записи, поля записей.

- Криптографическая подсистема:

- Необходимо шифровать всю информацию, записываемую на носители данных, используемые совместно различными субъектами доступа, в каналы связи, а также на съемный носитель данных долговременной внешней памяти, чтобы хранить вне пределов сеанса работы санкционированного субъекта доступа. При этом должна автоматически освобождаться и очищаться область внешней памяти, содержавшая ранее незашифрованную информацию;

- доступ субъекта к операции шифрования и криптографическому ключу необходимо контролировать с помощью подсистемы управления доступом.

- Обеспечение целостности:

- необходимо обеспечить целостность программного средства СЗИ, обрабатываемой информации, а также постоянство программной среды.

При этом:

- проверять целостность СЗИ при загрузке систем по наличию идентификаторов (имен) компонент СЗИ;

- необходимо осуществлять физическую охрану СВТ (устройства и носителя информации), предусмотрено постоянное наличие охраны на территории здания, где размещено АС (видеонаблюдение, строгий пропускной режим, специальное оборудование помещения АС);

- необходимо наличие администратора (службы) защиты информации, ответственного за ведение, нормальную деятельность и контроль работы СЗИ;

- необходимо периодически тестировать функции СЗИ при изменениях программной среды и персонала АС с помощью тест — программы, имитирующей попытку несанкционированного доступа;

- необходимо использовать сертифицированные средства защиты.

3) Требования к обеспечению.

- Требования к программному виду обеспечения:

- При построении СИБ необходимо пользоваться современными программными решениями от ведущих производителей в области информационной безопасности.

- Требования к техническому виду обеспечения:

- СИБ должна быть обеспечена комплексная защита приложений и каждого объекта ИТ-инфраструктуры, основанная на передовых технологиях безопасности, возможность работать с любыми аппаратными платформами (Windоws, аUniх/Linuх), возможность масштабировать и иметь гибкую конфигурацию используемого аппаратно-программного продукта безопасности.

- Требования к организационному виду обеспечения:

- Необходимо наличие ответственности за нарушение режимов безопасности информации.

- Требования к метрологическому виду обеспечения: <отсутствуют>.

- Требования к математическому виду обеспечения: <отсутствуют>.

- Требования к лингвистическому виду обеспечения: <отсутствуют>.

4) Порядок контроля системы:

- Контроль за функционированием СИБ должен быть обеспечен с помощью:

— сил собственных подразделений по защите информации (администратор безопасности);

5) Требования к документированию:

- Документы, разрабатываемые в ходе создания ИБ, должны соответствовать требованиям ГОСТа34.201-89;

В проектную документацию на системы защиты информации должна быть включена следующая документация по информационной безопасности:

— должностные инструкции пользователей;

— должностные инструкции администраторов по ИБ (Приложение);

— тестовые и инструктивно-методические документы;

— конструкторские (проектные) документы.

6) Источники разработки:

- Технические задания на создание автоматизированных систем ГОСТа34.602-89.

- Виды, комплектность и обозначение документации при создании автоматизированной системы. ГОСТа34.201-89.

- Требования к содержанию документтации РДа50-34.698-90.

История изменений данной политики.

Отслеживает все вносимые в документы изменения (дату, автора, краткую суть изменений).

С помощью такой структуры возможно краткое описание всех основных моментов, связанных с политикой безопасности организации, «не привязываясь» к конкретному техническому решению, продукту и производителю. Иначе при изменении политической ситуации в компании и т. п. может возникнуть необходимость в изменении концепции ИБ, а этого происходить не должно.

Также в политике безопасности организации должно быть определение обязанностей должностного лица для выработки программ безопасности и проведению их в жизнь. Таким образом, политика безопасности — это основа подотчетности персонала.

На административный уровень информационной безопасности относят действия общего характера, которые предпринимаются руководством предприятия.

Главный смысл мер на административном уровне — формирование программы работ в областях информационной безопасности и обеспечение ее выполнения, выделение необходимых ресурсов и контроль состояния дел.

Основой программ являются политики безопасности, отражающие подходы организации к защите информационного актива. Руководство компании должно осознавать необходимость поддержания режимов безопасности и выделение на эти цели значительного ресурса, а также назначение ответственного за разработку, внедрение и сопровождение систем безопасности.

Для ЗАО «ТопСистемс» актуальным является создание политик информационной безопасности вместе генеральным директором и администраторами по информационной безопасности, которые будут нести ответственность за разработку, внедрение и совершенствование системы безопасности.

С практической точек зрения политика безопасности целесообразно рассматривается на трех уровнях детализации. К верхнему уровню относят решение, затрагивающее предприятие в целом. Оно носит весьма общий характер и исходит от руководства организации. Списки решений этого уровня включают в себя следующее:

- решения формировать или пересматривать комплексные программы обеспечения информационной безопасности, назначения ответственных за продвижение программ;

- формулировку цели, которую преследует организация в области информационной безопасности, определение общего направления достижении этой цели;

- обеспечить базу для соблюдения законов и правил;

- сформулировать административные решения по тому вопросу реализации программы безопасности, которое должны рассматривать на уровне предприятия в целом.

Для политик верхнего уровня цель организаций в области информационной безопасности формулируют в терминах целостности, доступности и конфиденциальности. Так как в организации происходит непрерывной поток данных во всех структурных подразделениях, то на первом плане находятся задачи уменьшение числа потерь, хищений или искажения данных.

На верхнем уровне находятся управление защитным ресурсом и координация использования этого ресурса, выделения специальных персоналов для защиты критически важной системы и взаимодействие с другими предприятиями, которые обеспечивают или контролируют режимы безопасности.

Политику верхнего уровня применяют в трех аспектах законопослушности и исполнительской дисциплины. Во-первых, организации должны соблюдать существующие законы. Во-вторых, необходим контроль действий лиц, которые ответственны за работу над программой безопасности. Наконец, следует обеспечивать определенные степени исполнительности персонала, а для этого следует вырабатывать системы поощрений и наказаний.

ЗАКЛЮЧЕНИЕ

В настоящий момент информационные ресурсы становятся одними из наиболее мощных инструментов экономического развития. Обладание информацией необходимых видов и качеств в нужный момент времени и в нужных местах становится залогом успеха в различных видах хозяйственно-экономической деятельности. Монопольное обладание определенными типами информацией оказывается часто одним из решающих преимуществ в конкурентной борьбе и может предопределить, таким образом, высокую цену информационных факторов.

Широкое внедрение персонального компьютера выводит уровень информатизации хозяйственной жизни на качественно новые ступени. В наше время достаточно трудно обнаружить организации или предприятия (даже самые малые), которые не обладали бы современными средствами обрабатывания и передачи данных. На различных носителях данных физические и юридические лица накапливают огромные объемы информации, которая представляет большую ценность для их владельцев.

Процесс создания индустрии обработки и хранения информации, хотя и создавая объективные факторы для значительного увеличения эффективности процессов деятельности человека, породил множество сложных и крупномасштабных проблем. Одна из таких проблем – это обеспечение надежного сохранения и установления статуса применения информации, которая циркулирует и обрабатывается в распределенной информационной системе.

Данный дипломный проект посвящен модернизации системы информационной безопасности для локальной вычислительной сети ЗАО магазина «ТопСистемс» .

Нахождение решения данной проблемы было осуществлено на базе программного комплекса инструментов защиты информации. Комплекс произведен ОАО «Инфотекс». Данное решение дает возможность построить надежный и высокозащищенный канал передачи персональных данных в рамках локальной сети и сети Internet (VРN), а также решить широкий спектр задач защиты информации.

При выполнении дипломного проекта были найдены решения следующих задач:

- Проведено исследование инфраструктуры ЗАО магазин «ТопСистемс» и установлены исходные данные, на который в первую очередь будет использована разрабатываемая система защиты информации;

- Определены оценки рисков при помощи выявленных угроз и уязвимостей в анализируемой информационной структуре организации;

- Для наиболее ценного актива, подверженного высоким рискам, выбраны организационные и инженерно-технические меры, которые призваны уменьшать появление угрозы ИБ к минимуму;

- Произведено описание преимуществ, принципов работ, инсталляции и настроек выбранных средств защиты информации.

СПИСОК ИСПОЛЬЗОВАННЫХ ИСТОЧНИКОВ

- Указ президента РФ от 06.03.1997г. № 188 «указ об утверждении перечня сведений конфиденциального характера»;

- ФЗ РФ от 29.07.2004г. № 98-фз «о коммерческой тайне»;

- ФЗ РФ от 27.07.2006г. № 149-фз «об информации, информационных технологиях и о защите информации»;

- Приказ президента России от 9 сентября 2000г. об утверждении

- «Доктрины информационной безопасности Российской Федерации»;

- Aвтомaтизировaнные информaционные технологии в экономике: учебник / Под ред. Г. A. Титоренко. – М.: ЮНИТИ, 2015. – 422 с.

- Андреев, А.Г. и др. Microsoft Windows 2000 Professional. Русская версия / Под. ред. А.Н. Чекмарева и Д.Б. Вишнякова — СПб.: БВХ — Санкт-Петербург, 2017. – 752 с.

- Анфилатов В.С., Емельянов А.А., Кукушкин А.А. Системный анализ в управлении. – М.: Финансы и статистика, 2016. – 368 с.

- Барсуков, В.С. Безопасность: технологии, средства, услуги. / В.С. Барсуков — М.: КУДИЦ — ОБРАЗ, 2015. – 496 с.

- Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2013. — 136 c.

- Ботт, Э. Эффективная работа: Безопасность Windows / Э. Ботт, К. Зихерт. СПб.: Питер, 2013. – 682 с.

- Винокуров, А.Ю. Традиционные криптографические алгоритмы. www.enlight.ru/crypto/algorithms/algs.htm.

- Введение в информационный бизнес / Под ред. В.П. Тихомирова и А.В. Хорошилова: Учебное пособие. – М.: Финансы и статистика, 2016. – 240 с.

- Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. — Рн/Д: Феникс, 2015. — 324 c.

- Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2014. — 384 c.

- Грязнов Е.С., Панасенко С.А. Безопасность локальных сетей, Москва, издательство «ПиК», 2016.- 525с.;

- Капустин Н.А. Информационный менеджмент. — Иваново, Изд-во ИГЭУ, — 284 с.

- Маклаков С. В. BPwin и CASE-средства разработки информационных систем. – М.: Диалог-МИФИ, 2014. – 304 с.

- Малюк, А.А. Введение в защиту информации в автоматизированных системах / А.А. Малюк, С.В. Пазинин, Н.С. Погожин. – М.: Горячая линия — Телеком, 2015. – 148 с.

- Мельников В.В. Защита информации в компьютерных системах, Москва, Финансы и статистика, Электронинформ, 2017;

- Моддовян А.А.., Моддовян Н.А., Советов Б. Я. Криптография, СПб., издательство «Лань», 2014;

- Норткатт С. и др. Обнаружение вторжений в сеть. Настольная книга специалиста по системному анализу, Москва, Издательство «ЛОРИ», 2015;

- Пазизин, С.В. Основы защиты информации в компьютерных системах. / С. В. Пазизин – Москва, ТВП, 2013;

- Романец, Тимофеев, Шаньги и «Защита информации в компьютерных сетях»;

- Редько, В.Н.; Басараб, И.А. Базы данных и информационные системы; Знание, 2013.

- Скрипкин К.Г. Экономическая эффективность информационных систем. – М.: ДМК Пресс, 2012. – 256 с.

- Скудис, Э. Противостояние хакерам / Эд Скудис. – М.: ДМК Пресс, 2014. 512 с.

- Прикладные методы защиты информации. crypto—blog.ru.

- Фомичев, В.М. Дискретная математика и криптология / В.М. Фомичев. – М.: ДИАЛОГ-МИФИ, 2013. – 400 с.

- Щеглов А.Ю.. Защита компьютерной сети от несанкционированного доступа, издательство «НиТ», Спб., 2015;