Оглавление

ВВЕДЕНИЕ

1. КОМПЬЮТЕРНЫЕ ВИРУСЫ. ВРЕДОНОСНОЕ ПО

1.1. Структура и классификация компьютерных вирусов

1.1.1. Среда обитания

1.1.2. Деструктивные возможности

1.1.3. Классификация вирусов по мнению Лаборатории Касперского

1.2. Типы вредоносных ПО

1.2.1. Шпионские программы

1.2.2. Компьютер-зомби

1.2.3. «Бот»

1.2.4. Вымогатели

1.2.5. Баннеры или программы-блокировщики

1.2.6. Сниффинг

1.2.7. Фарминг и фишинг

1.2.8. Кардинг

1.2.9. StalinLocker

1.2.10. VegaStealer

1.2.11. WannaCry

1.2.12. Petya

1.2.13. BadRabbit

1.2.14. Slingshot

2. АНТИВИРУСНАЯ ЗАЩИТА КОММЕРЧЕСКОЙ ОРГАНИЗАЦИИ

2.1. Анализ вирусов. Методы защиты от вирусов

2.2. Рейтинг антивирусных программ

2.3. Стоимость услуг

ЗАКЛЮЧЕНИЕ

СПИСОК ИСТОЧНИКОВ

ВВЕДЕНИЕ

В настоящее время общество тесно связано с персональными компьютерами и построением глобальной информационной Сети.

Применение персональных компьютеров оказалось связанным с появлением программ-вирусов, препятствующих нормальной работе компьютера, разрушающих файловую структуру дисков и наносящих ущерб хранимой в компьютере информации. Проникнув в один компьютер, компьютерный вирус способен распространиться на другие компьютеры.

Для обнаружения, удаления и защиты от компьютерных вирусов разработано много видов специальных программ, которые позволяют обнаруживать и уничтожать вирусы. Такие программы называются антивирусными.

В данной работе я расскажу о видах вирусов, об их классификации по среде обитания, по деструктивным возможностям, также расскажу о классификации вирусов по версии Лаборатории Касперского. И, конечно же, расскажу об антивирусной защите, о видах антивирусных программ, о достоинствах и недостатках бесплатных антивирусных программ, приведу собственные результаты тестирования антивирусов, сравню с результатами специалистов немецкой лаборатории “AV-Test” и компьютерного журнала“PCMag”.

Своевременное обнаружение зараженных вирусами файлов и дисков, полное уничтожение обнаруженных вирусов на каждом компьютере позволяет избежать распространения вирусной эпидемии на другие компьютеры.

Актуальность этой работы обусловлена тем, что в настоящее время компьютерные вирусы совершенствуются и становятся опаснее с каждым днем.

Целью данной работы является ознакомление с разновидностями компьютерных вирусов, изучение механизмов их работы, а также борьба с ними с помощью антивирусного программного обеспечения.

Для достижения этой цели я поставила следующие задачи:

- Определить понятие компьютерного вируса.

- Рассмотреть структуру и классификацию компьютерных вирусов.

- Рассмотреть типы вредоносных ПО.

- Протестировать топ-3 антивирусов.

- Организовать антивирусную защиту.

Объект исследования: коммерческая организация.

Предмет исследования: применение комплексной антивирусной защиты с целью обеспечения информационной безопасности.

Гипотеза исследования: существующие антивирусные программы способны защитить информацию, хранящуюся на компьютере.

Методы исследования:

- Обобщение различных источников по теме, взятых из Интернета и дополнительной литературы.

- Анализ различных вирусов и антивирусных программ.

Теоретическая значимость заключается в

Практическая значимость: пользователь даже низкого уровня владения компьютером может использовать данную работу, чтобы ознакомиться с основными компьютерными вирусами и вредоносными ПО, а также бороться с ними.

1. КОМПЬЮТЕРНЫЕ ВИРУСЫ. ВРЕДОНОСНОЕ ПО

Компьютерным вирусом называется программа, которая без ведома пользователя внедряется в компьютеры и производит там различные несанкционированные действия. Также в его способности входит “размножение”, то есть создание своих дубликатов, после чего он их внедряет в вычислительные сети и/или файлы, системные области компьютера и прочие выполняемые объекты. Причем дубликаты вируса могут и не совпадать с оригиналом. «Размножение» вирусов ничем не отличается от, например, копирования программой файлов из одной директории в другую. Отличие лишь в том, что эти действия производятся без ведома пользователя, то есть на экране не появляется никаких сообщений. Во всем остальном вирус — самая обычная программа, использующая те или иные команды компьютера.

Компьютерные вирусы — один из подвидов большого класса программ, называемых вредоносными кодами. Сегодня эти понятия часто отождествляют, однако, с научной точки зрения это не верно. В группу вредоносных кодов входят также так называемые «черви» и «Троянские кони».

1.1. Структура и классификация компьютерных вирусов

Вирусы состоят, по крайней мере, из двух функционально разделенных компонентов. Один из них отвечает за размножение, а другой – за нанесение ущерба.

Компонент, ответственный за размножение, реализует все те функции, которые необходимы для распространения вируса, в частности поиск неинфицированных программ, внесение в них изменений, внедрение в оперативную память и, наконец, выполнение маскировочных мероприятий.

Компонент, реализующий нанесение ущерба, вступает в действие, как правило, после завершения работы той части вируса, которая отвечает за размножение. Почти всегда для этого компонента четко определяются условия начала его работы (пуска) и предусматривается их проверка при каждой активизации вируса. В случае если эти условия не соблюдены, то работа данного компонента прекращается и не происходит ничего, что могло бы броситься в глаза. Это объясняет, почему вирусные инфекции очень часто могут оставаться незамеченными на протяжении длительного времени. Вирус “спит”, пока не наступит определенный момент.

1.1.1. Среда обитания

По среде обитания бывают файловые, системные, макро- и сетевые вирусы.

Файловые вирусы находятся в зараженном файле, активируются, когда пользователь включает эту программу. Эти вирусы составляют наиболее многочисленную группу и, в свою очередь, разделяются по способу воздействия на две подгруппы: вирусы необратимой модификации и вирусы гибкой модификации.

Вирусы необратимой модификации разрушают файлы благодаря своему механизму размножения. Измененные файлы становятся неработоспособными после воздействия на них, и в связи с этим данный тип вирусов быстро обнаруживается и его возможности по распространению и нанесению ущерба ограничены.

Вирусы гибкой модификации, называемые также прикрепляющимися вирусами, более опасны, поскольку их присутствие в системе обнаружить нелегко. Такие вирусы “повисают” на программах и, несмотря на произведенные изменения, способны восстановить прежний вид этих программ непосредственно перед их пуском. Обычно заражение вирусом можно обнаружить только путем сравнения размеров файла с оригиналом.

По способу использования оперативной памяти файловые вирусы подразделяются на резидентные (размещаемые в памяти резидентно) и нерезидентные (удаляются из памяти вместе с выгружаемой инфицированной программой). В специальной терминологии резидентные вирусы называются вирусами непрямого действия, а нерезидентные – вирусами прямого действия.

Системные вирусы работают на более глубоком уровне, внедряясь в дисковую структуру ОС, связанную с базовыми функциями ввода/вывода информации и запуска компьютера, затрагивающими пусковые (Boot)-секторы.

Активизация такого типа вируса, в отличие от других, происходит только при запуске (перезапуске) компьютера с зараженного диска, после чего вирус резидентно инсталлируется в оперативной памяти и начинает манипулировать пусковым сектором (загрузчиком) и другими элементами дисковой структуры. Распространение инфекции происходит при обращении ОС к другим дискам.

Обнаружить такой вирус и освободиться от него весьма трудно. Это объясняется, в первую очередь, тем, что он попадает в оперативную память в процессе запуска компьютера, ᴛ.ᴇ. еще до того, как сможет заработать какая-либо антивирусная программа. Единственная возможность обнаружить инфекцию состоит в проверке оперативной памяти сразу же после загрузки. При обнаружении вируса компьютер следует немедленно выключить и загрузить с неинфицированного диска.

Системные вирусы разделяются на два подтипа: вирусы пускового сектора и декомпозиционные вирусы. Разница между ними заключается в том, что вирус пускового сектора “оккупирует” пусковой сектор системного диска, в свою очередь декомпозиционный вирус проникает в пусковой сегмент логического несистемного диска.

Стоит отметить, что вирус пускового сектора может распространяться не только через системный диск. В случае, когда пользователь по ошибке попытается запустить компьютер с несистемного (не имеющего пусковой записи) диска, инфицированного вирусом пускового сектора, то компьютер выдаст на экран монитора сообщение об ошибке и попросит сменить диск. При этом считывание пускового сектора происходит в любом случае и, в случае если он содержит вирус, то последний немедленно попадает в оперативную память. После устранения ошибки и смены диска компьютер оказывается зараженным.

Воздействие системных вирусов чаще всего носит исключительно разрушительный характер.

Следует отметить, что в последнее время появились гибридные “диверсионные программы”, сочетающие в себе преимущества файлового и системного вирусов. Внешне этот вирус ведет себя как файловый вирус. При этом после его обнаружения и удаления зараженных файлов он снова распространяется по диску, инфицируя файлы из оперативной памяти, куда он попадает с пускового сектора.

Макровирусы — разновидность компьютерных вирусов, которые могут находиться на сайте, могут прислать по почте или в документах Wordи Excel. Для своего размножения такие вирусы используют возможности макроязыков и при их помощи переносятся из одного зараженного файла в другие. Большая часть таких вирусов написана для MSWord. Для существования вирусов в конкретной системе (редакторе) необходимо наличие встроенного в систему макроязыка с возможностями:

1)привязки программы на макроязыке к конкретному файлу;

2)копирования макропрограмм из одного файла в другой;

3)возможность получения управления макропрограммой без вмешательства пользователя (автоматические или стандартные макросы).

Стоит отметить, что среди ведущих антивирусных компаний существует мнение, что макровирусы больше не встречаются, однако для большинства пользователей вопрос борьбы с ними все еще актуален.

Сетевые вирусы–вирусы, которые используют для своего распространения протоколы или команды компьютерных сетей и электронной почты. Вирусы, проникая на компьютер через сеть, могут привести не только к повреждению важной информации, но и самой системы в целом. Самым главным принципом работы такого вируса является уникальная возможность передать свой код без сторонней помощи на рабочую станцию или удаленный сервер. Большинство сетевых вирусов, кроме возможности самостоятельно проникать через сеть на удаленные компьютеры, могут там же запустить на выполнение свой программный код, или, в некоторых случаях, немного «подтолкнуть» пользователя, что бы тот запустил инфицированный файл.

Также существуют сочетания вирусов – например, сетевой макровирус, который не только заражает редактируемые документы, но и рассылает свои копии по электронной почте.

1.1.2. Деструктивные возможности

По деструктивным возможностям вирусы можно разделить на:

- Безвредные;

- Неопасные;

- Опасные;

- Очень опасные.

Безвредные вирусы никак не влияют на работу компьютера, кроме уменьшения свободной памяти на диске в результате распространения.

Неопасные вирусы влияют на уменьшение свободной памяти на диске, а также на появление графических, звуковых и прочих эффектов.

Опасные вирусы приводят к серьезным сбоям в работе компьютера.

Очень опасные вирусы, в алгоритм работы которых заведомо заложены процедуры, которые могут привести к потере программ, уничтожить данные, стереть необходимую для работы компьютера информацию, записанную в системных областях памяти, и даже способствовать быстрому износу движущихся частей механизмов – вводить в резонанс и разрушать головки некоторых типов винчестеров.

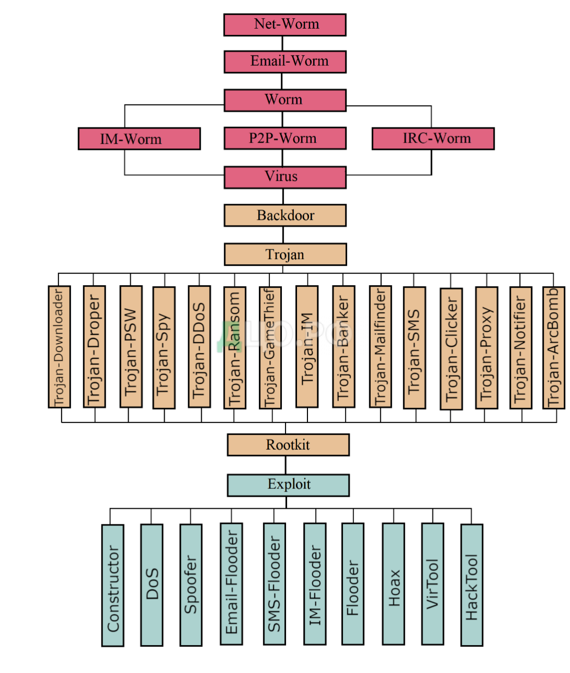

1.1.3. Классификация вирусов по мнению Лаборатории Касперского

В самом низу схемы находятся наименее опасные угрозы. Такие как СМС-спам, спуффинг и так далее.

В середине, оранжевым цветом, показаны угрозы средней опасности:

Trojan, трояны или троянские программы — это вредоносные программы, разработанные для кражи информации с компьютера жертвы. Логины, пароли, банковская и личная информация, большинство троянских программ воруют все что можно и отправляют эту информацию своему разработчику. Под видом троянских программ можно считать кей-логеры. Данные программы записывают все нажатия клавиш и действия пользователя за компьютером. После этого все собранная информация отправляется разработчику вируса. Таким образом, могут быть украдены пароли и другие важные данные, которые пользователь не сохранял на компьютере.

Задачи, которые могут выполнять троянские программы, бесчисленны, но в основном они идут по следующим направлениям:

- Нарушение работы других программ (вплоть до зависания компьютера, решаемого лишь перезагрузкой, и невозможности их запуска);

- Настойчивое, независимое от владельца предложения в качестве стартовой страницы спам-ссылок, рекламы и т.д.;

- Распространение по компьютеру пользователя нежелательных материалов непристойного характера;

- Превращение языка текстовых документов в бинарный код;

- Мошенничество (например, при открывании определённого сайта пользователь может увидеть окно, в котором ему предлагают сделать определённое действие, иначе произойдёт что-то трудно поправимое — бессрочная блокировка пользователя со стороны сайта, потеря банковского счета и т. п., иногда за деньги, получение доступа к управлению компьютером и установки вредоносного ПО);

- Простое списывание.

Trojan—Downloader – предназначена для несанкционированной пользователем загрузки и установки на компьютер новых версий вредоносных программ, установки троянских программ или рекламных систем. Загруженные из Интернета программы затем либо запускаются на выполнение, либо регистрируются троянцем на автозагрузку. Информация об именах и расположении загружаемых программ содержится в коде и данных троянца или скачивается троянцем с “управляющего” Интернет-ресурса.

Данный тип вредоносных программ в последнее время стал часто использоваться для первоначального заражения посетителей заражённых веб-страниц, содержащих эксплойты.

Trojan—Droper – предназначен для скрытой инсталляции на компьютер-жертву вредоносных программ, содержащихся в их теле.

Эти вредоносные программы обычно без каких-либо сообщений (или с ложными сообщениями об ошибке в архиве, неверной версии операционной системы и др.) сохраняют на диск жертвы другие файлы и запускают их на выполнение.

Данные программы хакеры используют:

- для скрытой инсталляции троянских программ и/или вирусов;

- для защиты от детектирования известных вредоносных программ антивирусами, поскольку не все они в состоянии проверить все компоненты внутри подобных «троянцев».

Trojan-PSW— предназначены для кражи пользовательских аккаунтов с пораженных компьютеров. PSW – аббревиатура от PasswordStealingWare.

При запуске PSW-троянцы ищут необходимую информацию в системных файлах, хранящих различную конфиденциальную информацию, или реестре. В случае успешного поиска программа отсылает найденные данные «хозяину». Для передачи данных могут быть использованы электронная почта, ftp, web и другие способы.

Некоторые троянцы данного типа воруют регистрационную информацию к различному программному обеспечению.

Trojan-Spy — предназначены для ведения электронного шпионажа за пользователем (вводимые с клавиатуры данные, изображения экрана, список активных приложений и т.д.). Найденная информация передается злоумышленнику. Для передачи данных могут быть использованы электронная почта, ftp, web и другие способы.

Trojan-DDoS — предназначены для проведения с пораженного компьютера DoS-атаки по заранее определенному адресу.

Суть атаки сводится к отправке на компьютер-жертву многочисленных запросов, что приводит к отказу в обслуживании, если ресурсы атакуемого удаленного компьютера недостаточны для обработки всех поступающих запросов.

Часто для проведения успешной DDoS-атаки злоумышленники предварительно заражают «троянцами» этого типа множество компьютеров (например, в ходе массированной спам-рассылки), после чего каждый из зараженных компьютеров атакует заданную жертву.

Trojan-Ransom — модифицирует данные на компьютере, с тем чтобы пользователь не мог ими воспользоваться, или блокирует работу компьютера. После того, как данные блокированы (или зашифрованы), у пользователя требуют выкуп за их расшифровку.

Деньги жертва должна передать злоумышленнику, после чего тот обещает выслать программу для восстановления данных или нормальной работы компьютера

Trojan-GameThief — предназначены для кражи конфиденциальной информации, относящейся к компьютерным играм. Найденная информация передается злоумышленнику.

Trojan-IM — предназначены для кражи учетных записей пользователей интернет-пейджеров (например, MSN Messenger, YahooPager, Skype и др.). Найденная информация передается злоумышленнику.

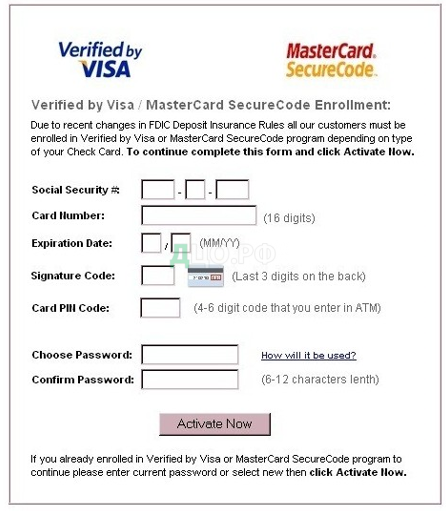

Trojan-Banker — предназначены для кражи пользовательской информации, относящейся к банковским системам, системам электронных денег и пластиковых карт. Найденная информация передается злоумышленнику.

Трояны применяют следующие приемы:

- Сканирование файлов на компьютере для поиска номеров карточек (некоторые пользователи хранят все данные о карточках в обычных текстовых файлах).

- Кража данных с заполненных форм. В данном случае, троян не изменяет web-страницу, но крадет финансовую информацию при заполнении формы оплаты.

- Подмена официальных страниц банков и магазинов на фальшивые. В этом случае, в памяти компьютера присутствует троянская программа, которая на ходу изменяет web-страницу в браузере и перенаправляет пользователя на поддельную страницу, или же добавляет на web-страницу поддельные поля для ввода данных кредитной карточки.

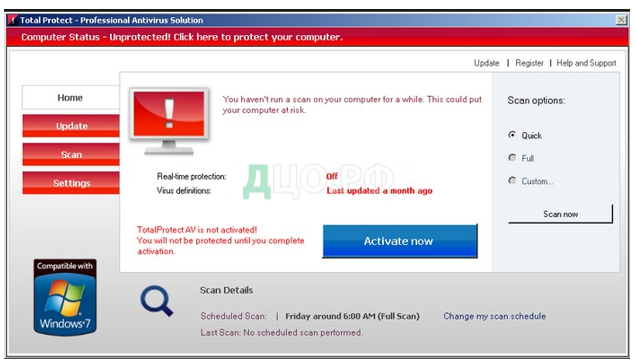

- Фальшивые антивирусы и программы оптимизаторы, которые находят на компьютере не существующие угрозы и предлагают их исправить, но конечно не бесплатно, а после оплаты их «полной версии».

- Рекламные программы, которые терроризируют пользователя навязчивой рекламой, а потом перенаправляют его на сайт злоумышленников, где ему предлагается ввести данные кредитной карты для оплаты.

- Программы вымогатели, которые блокируют компьютер или же закриптовывают файлы на компьютере, а потом требуют оплату за восстановление работоспособности.

Trojan-Mailfinder — предназначены для сбора адресов электронной почты на компьютере с последующей передачей их злоумышленнику по электронной почте, через web, ftp или другими способами.

Украденные адреса используются злоумышленниками при проведении последующих рассылок вредоносных программ и спама.

Trojan-SMS — предназначены для кражи денежных средств с пораженных мобильных устройств, например, путем отсылки SMS сообщений на дорогостоящие платные номера, записанные в теле вредоносной программы.

Trojan-Clicker — предназначены для обращения к интернет-ресурсам. Достигается это либо передачей соответствующих команд браузеру, либо заменой системных файлов, в которых указаны «стандартные» адреса интернет-ресурсов.

У злоумышленника могут быть следующие цели для таких действий:

- увеличение посещаемости каких-либо сайтов с целью увеличения показов рекламы;

- привлечение потенциальных жертв для заражения вирусами или троянскими программами.

- искусственная накрутка кликов в рекламных сетях с целью обогащения злоумышленников.

Trojan-Proxy — предназначены для осуществления злоумышленником доступа к различным интернет-ресурсам через компьютер.

Такие вредоносные программы обычно используется для рассылки спама.

Trojan-Notifier — предназначены для передачи своему «хозяину» сообщения о том, что зараженный компьютер сейчас находится «на связи». При этом на адрес злоумышленника отправляется информация о компьютере, например, IP-адрес компьютера, номер открытого порта и т. п. Отсылка осуществляется различными способами: электронным письмом, специально оформленным обращением к web-странице злоумышленника.

Такие троянские программы используются в многокомпонентных троянских наборах для извещения злоумышленника об успешной инсталляции вредоносных программ в атакуемой системе.

Trojan-ArcBomb — архивы, сформированные таким образом, чтобы при попытке архиваторов разархивировать данные спровоцировать зависание или существенное замедление работы компьютера или заполнение диска большим количеством «пустых» данных. Особенно опасны «архивные бомбы» для файловых и почтовых серверов, если на сервере используется какая-либо система автоматической обработки входящей информации — «архивная бомба» может просто остановить работу сервера.

Встречаются три типа подобных «бомб»:

- некорректный заголовок архива;

- повторяющиеся данные;

- одинаковые файлы в архиве.

Некорректный заголовок архива или испорченные данные в архиве могут привести к сбою в работе конкретного архиватора или алгоритма разархивирования при разборе содержимого архива.

Значительных размеров файл, содержащий повторяющиеся данные, позволяет заархивировать такой файл в архив небольшого размера.

Огромное количество одинаковых файлов в архиве также практически не сказывается на размере архива при использовании специальных методов.

Backdoor – программа позволяет делать с компьютером все, что в них заложит автор: принимать или отсылать файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать компьютер и т. д. Представители этого типа вредоносных программ очень часто используются для объединения компьютеров-жертв в так называемые бот-сети/зомби-сети, что позволяет злоумышленникам централизованно управлять всей армией пораженных компьютеров для совершения злонамеренных действий. Отдельно следует отметить группу бэкдоров, способных распространяться по сети и внедряться в другие компьютеры, как это делают сетевые черви. Отличает такие бэкдоры от червей то, что они распространяются по сети не самопроизвольно (как сетевые черви), а только по специальной команде «хозяина», управляющего данной копией троянской программы.

Рассмотрим наиболее опасные вирусы, находящиеся на самой вершине схемы:

Вирус — самовоспроизводящийся программный код, который внедряется в установленные программы без согласия пользователя. Вирусы можно подцепить разными способами: от нажатия вредоносной ссылки или файла в неизвестном письме до заражения на вредоносном сайте. При этом вирус может выполнять множество разных задач, направленных в первую очередь на принесение вреда операционной системе. В настоящее время вирусы довольно редки, так как создатели вредоносных программ стараются держать свои программы и их распространение под контролем. В противном случае вирус довольно быстро попадает в руки антивирусных компаний.

Компьютерный червь— это разновидность вредительского ПО, которая самостоятельно распространяется по интернет просторам, с компьютера на компьютер. Также распространение идет внутри компьютера, от одной его части, к другой. Основная цель компьютерного червя — подобное дублирование себя на различных ЭВМ. Кроме прочего, черви запускаются и как вирусы, т.е. во время установки какого-либо софта. Также компьютерные черви могут появляться на ПК, когда ОС имеет большое количество ошибок. Компьютерные черви довольно часто попадают на компьютер из электронной почты. Это так называемые черви почтовики. Также такие черви могут перейти из чатов, социальных сетей и т.д.

Компьютерные черви делятся на два принципа функционирования: обычный и пакетный.

Обычный попадает на компьютер обычным путем. Затем, создаёт свои многочисленные дубли. Далее, проводит поиск на компьютере списков различных электронных адресов. Потом, по данным адресам рассылает свои многочисленные дубли.

Пакетный – ведет себя на ПК иначе. Попав на компьютер в виде специальных пакетов, пытается внедриться в оперативную память ПК. Делает он это в основном, для сбора информации, ваших личных данных. Уникален тем, что после выключения ПК не оставляет своих следов присутствия.

Классификация червей по методу распространения:

- IM-Worm– компьютерный червь. В основном работает через программы и сервисы быстрых сообщений. Человеку в подобном сервисе приходит сообщение с ссылкой, человек проходит по данной ссылочке и подхватывает червячка.

- P2P-Worm – компьютерный червь– в основном проникает на компьютер через файлообменник. Человек скачивает с файлообменника необходимую ему программу, распаковывает её, и при этом происходит заражение. Например, файлы с данным червем часто называются вроде: — «Как проникнуть в чужую электронную почту?» Или «Как проникнуть в чужой электронный кошелёк».

- IRC-Worm– предпочитает систему InternetRelayChat. Напоминает прошлого вредителя, но с большими возможностями. Он в своих сообщениях посылает не только ссылки, но и вложенные файлы. Когда человек открывает подобный файл, происходит заражение ПК.

- Email—Worm -попадает на компьютер в основном через электронную почту. Если после открытия письма, Вы переходите по ссылке на определённый сайт или открываете вложенный файл, то произойдет заражение компьютера. В дальнейшем, червь ищет на компьютере различные электронные адреса, по которым передает свои дубли.

- Net—Worm – инфицирование происходит через интернет, как через обычные софты. Так и на многих популярных сайтах. Подобный червь ищет уязвимость в операционной системе, инфицирует её приложения и заражает саму систему.

1.2. Типы вредоносных ПО

1.2.1. Шпионские программы

для компьютера не наносят вреда – ни системе, ни программам, ни файлам. Однако такая программа задействует какое-то количество оперативной памяти, из-за чего компьютер может зависать и подтормаживать. Задачей шпионских программ является периодический сбор информации о пользователях:

- Содержание жесткого диска;

- Список посещаемых интернет-сайтов;

- Контакты электронной почты;

- Другая информация личного характера.

Вся собранная информация отправляется разработчикам шпионской программы. В большинстве случаев пользователь не подозревает, что находятся под наблюдением – шпионские программы работают незаметно, поскольку их разработчики заинтересованы в продолжительном получении нужной им информации.

Виды шпионских программ:

- Кей-логгеры- клавиатурные шпионы, они собирают и отправляют своему разработчику информацию обо всех нажатиях на клавиши клавиатуры на конкретном компьютере. Кей-логгеры или прописываются программой, или подсоединяются к компьютеру в качестве дополнительного аппаратного устройства.

- Сканеры жесткого диска — это шпионские программы, которые разрабатываются для изучения содержимого жестких дисков на компьютере пользователя. Сканеров интересует любая пользовательская информация, которая может пригодиться разработчику шпионской программы. Полученную информацию сканеры жесткого диска отправляют своему разработчику.

- Экранные шпионы – это программы, которые собирают информацию о том, чем именно пользователь занимается на компьютере. Через заданные промежутки времени такие экранные шпионы делают скриншоты, затем отсылают их по назначению – либо разработчику, либо напрямую заказчику. Разработку и внедрение экранных шпионов, в большинстве случаев, заказывают корпорации – например, руководство таким образом может осуществлять контроль офисных сотрудников, периодически просматривая, чем персонал занимается в рабочее время.

- «Прокси-шпионы» — шпионские программы, проникая в пользовательские компьютеры, превращают их в прокси-серверы. Злоумышленники могут прикрыться компьютером пользователя-жертвы для противозаконных действий. Типичным примером работы таких «прокси-шпионов» является рассылка спама с компьютера пользователя-жертвы.

- Почтовые шпионы – шпионские программы собирают информацию о контактах пользователя в электронной почте. Информация собирается в адресных книгах, почтовых клиентах, органайзерах и подобной программной среде. Затем все эти данные отправляются разработчику шпионской программы, а использует он все это для рассылки спама.

1.2.2. Компьютер-зомби

компьютер в сети, который был заражен специализированной вредоносной программой, предоставляющей злоумышленнику удаленный доступ и ресурсы машины. Программа, как правило, активно маскируется и без оффлайн-проверки файлов, контроля трафика или использования специального ПО вычислить такой компьютер достаточно сложно. Такой компьютер может быть использован третьими лицами без ведома владельца: для доступа в закрытую или коммерческую сеть, использования вычислительных ресурсов, рассылки спама и перенаправления трафика в момент совершения противоправных действий.