1.2.3. «Бот»

автоматизированный процесс, который взаимодействует с другими сетевыми службами. Боты часто автоматизируют задачи и предоставления информации и услуг, которые могли бы производиться человеком. Типичным использованием ботов является сбор информации, а также автоматизированное взаимодействие с человеком.

Вредоносный бот распространяет вредоносное ПО, которое заражает компьютеры и подключает их через бэкдоры (задача бэкдора поставить компьютер жертвы под контроль разработчика вируса. В случае заражения бэкдором вирусописатель может не только воровать данные, но и управлять компьютером) к центральному серверу управления, который может управлять всей сетью взломанных устройств. Используя бот-нет, злоумышленник может совершать DDOS-атаки на сайты или сервера конкурентов. DDOS-атаки представляют собой одновременное огромное количеству бессмысленных запросов на сервер, исходящих от множества устройств (зараженных компьютеров), что приводит к перегрузке и зависанию сервера и невозможности нормальной работы и передачи информации.

В дополнение к червеобразной способности самораспространяться, боты могут записывать нажатия клавиш, красть пароли, собирать финансовую информацию, совершать DDOS-атаки, рассылать спам. Боты имеют все преимущества червей, однако более универсальны и кроме того, объединены в сеть, которая позволяет контролировать зараженные компьютеры и совершать определенные действия по команде с контрольного центра. Создавая бэкдоры боты могут загружать на компьютер другие вредоносные программы, как вирусы или черви.

Боты в большинстве случаев стараются никак не проявлять себя для пользователя, поэтому опознать, что компьютер заражен бывает непросто.

1.2.4. Вымогатели

блокируют доступ к компьютерной системе или предотвращает считывание записанных в нем данных, а затем требует выкуп для восстановления исходного состояния.

В настоящий момент существует несколько кардинально отличающихся подходов в работе программ-вымогателей:

- Шифрование файлов в системе;

- Блокировка или помеха работе в системе;

Шифрование файлов в системе – программа зашифровывает большую часть рабочих файлов. При этом компьютер остается работоспособным, но все файлы пользователя оказываются недоступными.

Блокировка или помеха работе в системе – программа блокирует компьютер с помощью системных функций и прописывается в автозагрузке. При этом на экране пользователь видит какое-либо сообщение с требованием заплатить выкуп. При этом компьютер остаётся в рабочем состоянии. Часто присутствует угроза уничтожения всех данных, но это всего лишь попытка запугать пользователя. Иногда в вирус все же включают инструменты уничтожения данных, таких как шифрование по ассиметричному ключу, но они либо не срабатывают должным образом, либо имеет место низкоквалифицированная реализация.

1.2.5. Баннеры

или программы-блокировщики сразу же блокируют диспетчер задач, чтобы пользователь не смог выгрузить их из оперативной памяти. Баннеры могут закрывать собой весь рабочий стол, в результате чего невозможно войти в меню операционной системы или открыть какую-либо программу. Некоторые баннеры могут работать даже в безопасном режиме. Программа-блокировщик представляет собой окно, в котором обычно просят отправить СМС-сообщение с выкупом. Некоторые баннеры обнаружить очень сложно, потому что иногда они маскируются под конкретную программу, точнее под компонент программы, который имеет такой же «вес», такое же название и такой же формат.

1.2.6. Сниффинг

вид сетевой атаки, также называется «пассивное прослушивание сети». Несанкционированное прослушивание сети и наблюдение за данными производятся при помощи специальной не вредоносной программы — пакетным сниффером, который осуществляет перехват всех сетевых пакетов домена, за которым идет наблюдение. Перехваченные таким сниффером данные могут быть использованы злоумышленниками для легального проникновения в сеть на правах фальшивого пользователя.

Самая большая угроза сниффинга состоит в перехвате паролей часто используемых протоколов, которые передают информацию о пароле в сети в открытом виде. С помощью сниффинга можно перехватывать даже передаваемые по сети файлы, прикрепленные к какому-нибудь письму.

1.2.7. Фарминг и фишинг.

Фарминг– процедура скрытного перенаправления жертвы на ложный IP-адрес. Для этого может использоваться навигационная структура.

В классическом фишинге злоумышленник распространяет письма электронной почты среди пользователей социальных сетей, онлайн-банкинга, почтовых веб-сервисов, заманивая на поддельные сайты пользователей, ставших жертвой обмана, с целью получения их логинов и паролей. Банки, социальные сети, прочие веб-службы предупреждают о разнообразных мошеннических приемах с использованием методов социальной инженерии. Все это снижает количество откликов в фишинговой схеме – все меньше пользователей удается завлечь обманным путём на поддельный сайт. Поэтому злоумышленники придумали механизм скрытого перенаправления пользователей на фишинговые сайты, получивший название фарминга. Злоумышленник распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения к заданным сайтам на поддельные сайты. Таким образом, обеспечивается высокая скрытность атаки, а участие пользователя сведено к минимуму – достаточно дождаться, когда пользователь решит посетить интересующие злоумышленника сайты. Вредоносные программы, реализующие фарминг-атаку, используют два основных приема для скрытного перенаправления на поддельные сайты – манипулирование файлом HOSTS или изменением информации DNS.

Популярные методы реализации Фарминг-атак:

- Изменение файла HOSTS;

- Изменение файла HOSTS вместе с изменением его местоположения;

- Модификация настроек DNS-серверов;

- Регистрация ложного DHCP-сервера.

1.2.8. Кардинг

целью являются средства клиентов банка. Атака связана с доступом к счетам через поддельные банковские карты. При этом данные об использованных в банкомате картах могут выгружаться непосредственно из компьютера банкомата. Другими словами, преступники, получая физический доступ к банкомату, подключают к нему портативное устройство с вредоносным ПО, которое позволяет обойти антивирус и скачать данные.

1.2.9. StalinLocker

одно из новых вредоносных ПО, которое уничтожает содержимое дисков на компьютере, если вводится неправильный код. Уникальность вредоносной программы в том, что вирус после заражения копирует себя в %UserProfile%\AppData\Local\stalin.exe и создаёт механизм своего автозапуска, пытается прекратить остальные процессы компьютера, в частности завершая работу проводника. StalinLocker пытается ликвидировать все процессы, кроме Skype и Discord, завершает работу Explorer.exe и taskmgr.exe, а также пытается создать запланированную задачу DriverUpdate для запуска Stalin.exe. Пользователю отводится десять минут на то, чтобы ввести правильный код. При этом на экране появляется изображение Иосифа Сталина, а также исполняется гимн СССР. Эксперты по кибербезопасности установили, что код разблокировки можно определить путём вычисления разности между текущей датой и датой образования СССР — 30 декабря 1922 года.

Если же не ввести код, отсчет дойдет до нуля, а после этого StalinLocker предпримет попытку удаления все файлов из системы жертвы, последовательно перебирая буквы томов от A до Z.

1.2.10. VegaStealer

вредоносное ПО, ворующий сохраненные учетные данные и сведения о банковских картах из браузеров Chrome и Firefox. Является разновидностью AugustStealer. Наряду с уникальными функциями, Vega обладает набором позаимствованных у своего предка возможностей. Помимо кражи данных, как и его предшественник, умеет копировать с зараженного компьютера документы Word и Excel, а также файлы PDF и TXT. При этом программе August эти возможности не прописаны жестко, а конфигурируются через панель командного сервера. Код для кражи данных из Chrome в Vega частично повторяет код August, который умел извлекать информацию и из других приложений, таких как Opera или Skype. Помимо более узкой специализации, Vega отличается от предшественника новым протоколом сетевой связи и расширенными возможностями по краже данных из Firefox. Макрос скачивает полезную нагрузку в два этапа: сначала документ исполняет запрос, извлекающий обфусцированный скрипт JScript/PowerShell. Затем этот скрипт создает второй запрос, который загружает VegaStealer в пользовательскую папку с музыкой. После этого автоматически запускается из командной строки. Vega написан на языке .NET, и образец не был ни упакован, ни обфусцирован — код представлен в относительно голом виде. Vega может быть специализированной версией August, заточенной только под эту кампанию, но есть и доводы в пользу того, что в будущем программу ждет более широкое распространение.

1.2.11. WannaCry

вредоносная программа, сетевой червь и программа-вымогатель денежных средств, поражающая только компьютеры под управлением операционной системы MicrosoftWindows. Программа шифрует почти все хранящиеся на компьютере файлы и требует выкуп за их расшифровку. Ее массовое распространение началось в 2017 году. По количеству заражений лидирует Россия, Украина и Индия. В общей сложности пострадало более 500 тысяч компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям. По состоянию на 26 мая 2017 г., по данным сайта MalwareTechBotnetTracker, инфицированы более 410 000 компьютеров во всем мире, из них онлайн — 170 000. По состоянию на 6 июня 2017 г. заражены более 520 000 компьютеров и 200 000 IP-адресов. 28 марта 2018 г. операционные системы авиастроительной корпорации Boeing подверглись кибератакам с применением WannaCry. Компанией были оперативно проведены восстановительные мероприятия программного обеспечения, и вирус не повлиял на производственную деятельность Boeing.

При каждой попытке эксплуатации вредоносная программа проверяет наличие бэкдора, и в случае обнаружения загружается через этот бэкдор. После запуска программа действует как классическая программа-вымогатель. Затем WannaCry начинает сканировать систему в поисках пользовательских файлов, оставляя критические нетронутыми. Каждый отобранный файл шифруется уникальным для каждого из них ключом, который в свою очередь шифруется открытым RSA-ключом инфицированной системы и сохраняется в заголовке зашифрованного файла. Пара RSA-ключей инфицированной системы шифруется открытым ключом злоумышленников и отправляется к ним на серверы управления, после чего все ключи из памяти инфицированной машины удаляются. Завершив процесс шифрования, программа выводит на экран окно с требованием перевести определённую сумму на указанный кошелёк в течение трёх дней. Если выкуп не поступит своевременно, то его сумма будет автоматически удвоена. На седьмой день, если WannaCry не будет удалён с инфицированной системы, зашифрованные файлы уничтожаются. Параллельно с шифрованием программа проводит сканирование произвольных адресов Интернета и локальной сети для последующего заражения новых компьютеров.

Вредоносная программа сканирует в Интернете узлы в поисках компьютеров с открытым TCP-портом. Обнаружив такой компьютер, программа предпринимает несколько попыток проэксплуатировать на нем уязвимость EternalBlue и, в случае успеха, устанавливает бэкдор, через который загружается и запускается код WannaCry.

Однако версия вируса 2017 года не предполагает возможности расшифровки информации на жёстком диске, а уничтожает её безвозвратно. Механизм вымогательства вредоносного ПО сконструирован неумело и являлся вовсе бесполезным: единственный адрес плохо зашифрован, то есть движение денег можно отследить. Ещё одной недоработкой можно отметить требование отправить 60-значный персональный идентификационный ключ заражённой машины с компьютера, который невозможно копировать и вставлять. Более того, специалисты Лаборатории Касперского выяснили, что в новой версии вируса этот ключ — ничего не значащий набор случайных символов. Это может говорить о том, что создатели вируса, скорее всего, и не собирались расшифровывать данные.

1.2.12. Petya

вредоносная программа, сетевой червь и программа-вымогатель, поражающая компьютеры под управлением MicrosoftWindows. 27 июня 2017 года началось массовое распространение новой модификации программы. На этот раз вирус использует те же уязвимости системы, что и WannaCry, а за восстановление доступа к данным требует отправить 300 долларов в биткойнах.

По предположениям аналитиков, программа имеет сходство отдельных фрагментов с вирусом Petya. Для первоначальной установки Вирус не использует каких-либо эксплойтов или уязвимостей: инсталлятор вируса, маскирующийся под установку обновления для AdobeFlashPlayer, должен быть скачан и запущен вручную пользователем, он запрашивает подтверждение повышения полномочий. После установки приложение регистрируется в штатном механизме планирования заданий и начинает самостоятельное распространение по локальной сети при помощи перехвата токенов и паролей и перебора паролей на удаленных узлах Windows для ряда распространенных имен пользователей.

1.2.13. BadRabbit

вирус-шифровальщик, разработанный для ОС семейства Windows и обнаруженный 24 октября 2017 года.

1.2.14. Slingshot

опасный вирус, атакующий персональные компьютеры через подсоединенные к ним роутеры, обнаружили специалисты «Лаборатории Касперского». Основную опасность Slingshot представляет из-за его многоуровневой системы, что позволяет ему проводить сразу несколько атак используя маршрутизаторы. Через роутеры зараженные файлы распространяются гораздо быстрее, а если к устройству подключены несколько ПК или других гаджетов, то атака будет производиться сразу и на них. Этот вирус имеет улучшенную систему защиты, позволяет вирусу маскироваться под систему защиты. Например, Slingshot сам запускает протоколы проверки безопасности. Если роутеру сделать полную перезагрузку и даже переустановить программное обеспечение, вирус все равно «выживет», благодаря многократному самокопированию вредоносного ПО. Более того в «Лаборатории Касперского» говорят о том, что скорее всего у вируса есть и другие системы самозащиты [2]. В первую очередь, вирус, получив доступ, похищает все сохраненные пароли, личную информацию, изображения. Slingshot может использовать сетевой трафик.

2. АНТИВИРУСНАЯ ЗАЩИТА КОММЕРЧЕСКОЙ ОРГАНИЗАЦИИ

Использование современных технологий позволяет компаниям добиться значительных результатов своей деятельности в кратчайшие сроки. Но и развитие вирусных угроз, которым подвергается современный бизнес, совершенствуется с каждым днем. Злоумышленники придумывают все новые методы для обхода защиты информации, создавая все новые, более сложные угрозы.

2.1. Анализ вирусов. Методы защиты от вирусов

Стать жертвой вирусов может компьютер любого пользователя. Нанесенный вред может заключаться от простого торможения системы до полного выхода машины из строя и порчи файлов.

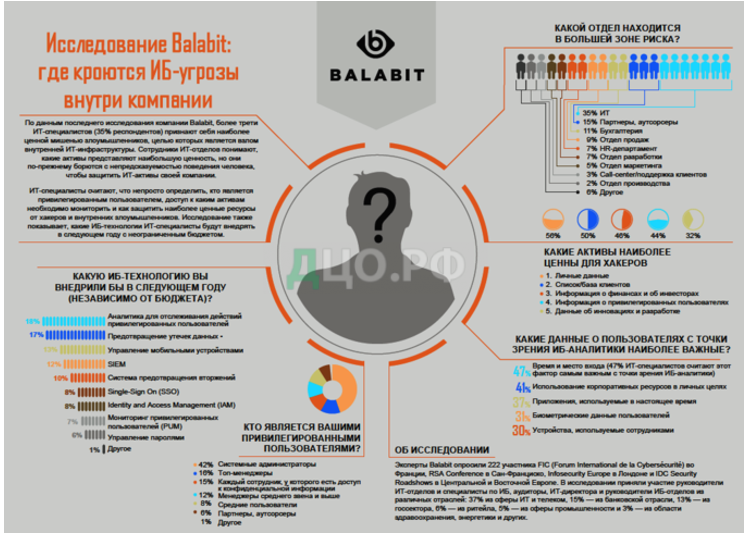

Для начала рассмотрим рисунок №9. На нем показаны исследования компании Balabit в области информационных угроз в компаниях за 2018 год.

По статистике видно, что наиболее привилегированными пользователями компаний являются системные администраторы (42%). Наиболее ценными активами для хакеров являются личные данные, база клиентов, информация о финансах и об инвесторах, информация о привилегированных пользователях, данные об инвесторах и разработке. Также по статистике IT-отдел находится в наибольшей зоне риска (35%), далее следуют партнеры и аутсорсеры (15%) и бухгалтерия (11%).

В связи с этим мы рассмотрим наиболее актуальные угрозы для коммерческой организации.

Троян

На рисунке №10 приведена статистика заражения трояном за май 2018 года по версии Лаборатории Касперского [3].

Рассмотрим некоторые из них:

Trojan.js.miner.m – проникает в компьютер и портит операционную систему. Вирус использует процессор, из-за чего тот нагревается — это приводит к непродолжительной жизни процессора. Также троян изменяет системный реестр и необходимые для операционной системы файлы и папки. Вирус может вызвать некоторые программы для замораживания, чтобы появились сбои в антивирусных программах. Троян запрограммирован для выполнения различных вредоносных операций. Такие как шпионаж (при помощи отслеживания нажатий клавиш), кража компьютерных ресурсов и важных файлов. Трояном можно заразиться через Torrent, спам, поддельные обновления, зараженные веб-сайты и т.д. [4].

Метод защиты:

Для начала перезагрузите компьютер в безопасном режиме, держа кнопку F8 при загрузке системы, выберите пункт “Безопасный режим”. Далее следует открыть командную строку, вписать команду regedit для открытия редактора реестра и там удалить поврежденные и вредоносные записи. Также следует просканировать все файлы и папки, связанные с трояном и сразу же их удалить.

Метод защиты:

Trojan.Script.Generic–компьютер подключается к неизвестному удаленному серверу. Хакеры используют угрозу, чтобы украсть личную информацию, такую как номер счета, пароль и другие банковские реквизиты. Открывает в системе черных ход, который позволяет другой угрозе войти в систему. К данному семейству относят программы, обладающие типовыми характеристиками вредоносных скриптов-троянцев [5].

Для начала нужно завершить процесс в диспетчере задач. Если вирус все еще активен, нужно удалить процесс в панели управления. Также можно удалить запись в реестре с помощью командной строки и команды regedit.

Для автоматического удаления вируса можно использоватьSpyHunter. После сканирования компьютера, программа выдаст окно, в котором выводится список найденных угроз. Также можно просмотреть информацию об определенном вирусе. Программное обеспечение предоставляет защиту системы, которая препятствует входу угроз в систему.

Trojan.Script.Miner.gen – чрезвычайно опасный вирус. При попадании в компьютер, он ослабляет функции системы и всей защиты в целом. В вирусе всегда содержатся спам-сообщения, которые выглядят как банковские счета, кредитные карты или что-то важное. При открытии такого сообщения происходит инфицирование компьютера. Однако обнаружить такой вирус довольно нетрудно. Его появление в компьютере связано с уменьшением производительности и скорости компьютера, а также с появлением “экрана смерти”. При загрузке какого-либо документа или изображения, компьютер не сможет открыть это сразу из-за недостаточного быстродействия. Кроме того, вирус может взять под контроль всю систему, заразив почти каждый уголок компьютера.

Метод защиты:

Рассмотрим защиту компьютера на примере Windows 10.

Сперва нужно войти в настройки системы, выбрать вкладку “приложения и функции”, там удалить вирус и соответствующие приложения. Далее удаляем расширения из браузеров, связанные с вирусом. Рассмотрим удаление на примере браузера Google Chrome. В настройках браузера выбрать “другие инструменты” — “расширения”. Удалить подозрительные расширения, связанные с вирусом. Затем следует устранить вредоносные файлы из реестра, созданные вирусом. Для этого нужно зайти в командную строку (Win+R), ввести команду regedit. Нажать кнопку “Правка” – “Найти…”, ввести название вируса. При нахождении вредоносных файлов – удалить. Последний шаг – сбросить веб-браузеры, чтобы избавиться от рекламного ПО, связанных с вирусом. В настройках браузера, ввести “reset”, подтвердить сброс данных.

Далее рассмотрим, как можно удалить обычный троян с ПК.

Если антивирус не находит самостоятельно троян, а возможность присутствия вируса высока, то можно попробовать обнаружить троян, воспользовавшись специальными утилитами типа TrojanRemover. Этот способ доступен даже самому неопытному пользователю ПК, к тому же этот софт можно приобрести бесплатно. Для начала разберемся в том, как можно удалить троян вручную.

При обнаружении неизвестной записи, т.е. той, которая не принадлежит нормальным приложениям (перед этим следует изучить данные ветви реестра в чистой системе и найти соответствия запись/приложение), смело можно ее удалить. Следует также просмотреть все, что прописано в автозагрузке. Для этого вводим команду Win+R, набираем msconfig, переходим на закладку “автозагрузка”. Просто нажимаем “отключить” ту или иную программу и при следующей загрузке Windows блокируется. Однако, если троян не был обнаружен в процессах диспетчера задач, стоит запустить утилиту XRun или аналоги. Также стоит изучить список типичных процессов диспетчера задач, чтобы избежать путаницы.

Если признаки заражения трояном до сих пор налицо (слишком большой трафик, неизвестные процессы в оперативной памяти и т.д.), то необходимо просканировать ПК извне на наличие открытых портов. Для такой операции потребуется сканер портов, например, TrojanRemover. Данный способ высокоэффективен, и с его помощью выявляются даже самые скрытные трояны. При обнаружении нестандартных портов следует закрыть их в настройках брандмауэра.

Такие майнинг-вирусы были обнаружены в конце 2017 года экспертами RedLock в компании Tesla, где злоумышленники использовали облачную AWS-инфраструктуру для майнинга криптовалюты Monero.

Там они нашли учетные данные для AWS, в котором содержались конфиденциальные данные. Однако представители Tesla заверили, что пользовательских данных там не было. Как бы то ни было, в облаке Tesla обнаружили решение для “добычи” криптовалюты Monero. При этом атакующие настроили майнер таким образом, чтобы его было сложнее заметить: malware использовала CloudFlare и нестандартный порт для выхода в интернет, не оттягивала на себя все мощности ЦПУ и т.д. Специалисты RedLock сразу же уведомили о находке представителей Tesla, после чего те за считанные часы обезопасили пострадавшие части инфраструктуры [6].

Злоумышленники сначала проникли в принадлежащий Tesla Kubernetes, так как консоль не была защищена паролем.

Эксперты Лаборатории Касперского в начале ноября 2017 года обнаружили троян, который воровал криптовалюту из кошельков пользователей. Целью злоумышленников стали Bitcoin, Monero и другие.

Авторы трояна “CryptoShuffler” больше всего преуспели на атаках Bitcoin-кошельки, украв в общей сложности примерно $140 тыс. По словам экспертов компании, принцип действия трояна довольно прост: он эксплуатирует человеческую невнимательность. Для того, чтобы перевести деньги с одного криптокошелька на другой, пользователю необходимо указать идентификационный номер получателя. Он состоит из множества символов, поэтому запомнить его практически невозможно. В итоге операция выполняется функцией «копировать — вставить». Именно на этом этапе активизируется CryptoShuffler. После загрузки он начинает следить за буфером обмена устройства и, когда обнаруживает там предполагаемый адрес кошелька, подменяет его на свой собственный. В результате, если пользователь на замечает подлога, деньги отправляются напрямую злоумышленникам [8].

Червь

Черви, после удачного инфицирования памяти сохраняют код на жестком диске и принимают меры для последующего запуска этого кода. Зачастую инфекционная часть таких червей содержит нагрузку, которая загружается в ОЗУ и может догрузить по сети само тело червя в виде отдельного файла. Загружаемое таким способом тело червя отвечает за дальнейшее сканирование и распространение уже с инфицированной системы по локальной сети.

Поэтому компьютерный червь весьма опасен в организациях, где компьютеры связаны по локальной сети.

И если компьютерный червь все-таки появился на компьютере, то первым делом нужно доверить всю работу по удалению антивирусу. Прежде всего нужно обновить базы антивирусной программы. Далее следует отключить интернет, выдернув сетевой кабель или полностью отключив Wi-Fi, чтобы червь не мог передать документы и файлы по сети. Запустите глубокую проверку компьютера.

Для защиты компьютеров от червей можно использовать утилиты, например, SuperAntiSpyware.

После этого нужно запустить утилиту. Она начнет сканирование ПК. Утилита заблокирует активное заражение файлов, просканирует оперативную память, также очистит системный реестр. После сканирования нужно перезагрузить компьютер.

После того, как червь будет окончательно удален, компьютер следует проверить еще раз. Можно воспользоваться, как иным антивирусом, так и воспользоваться утилитой, например, “Dr.Web CureIt!”. Данный продукт отлично дополняет антивирус Касперского.

Чтобы червь не появился снова, необходимо защитить свою сеть. Антивирус Kaspersky Internet Security хорошо справится со своей задачей, также можно усилить безопасность вручную, внеся желаемые изменения в настройках.

Также следует проверить внешние накопители точно также антивирусной программой. Однако делать это нужно аккуратно, не открывая проводник и не просматривая содержимое.

Спам и фишинг

В 2017 году Лабораторией Касперского было зафиксировано 246 231 645 срабатываний системы “Антифишинг” при попытках перехода на фишинговые сайты. Всего было атаковано 15,9% пользователей.

«Значимые международные события всегда привлекают мошенников. На волне всеобщего ажиотажа и повышенного интереса они рассчитывают выманить из невнимательных пользователей ценную информацию и деньги. Довольно часто они даже создают вполне себе похожие на настоящие сайты: с работающим интерфейсом, качественными страницами и https в адресной строке. Так что бдительность в интернете никогда не стоит терять. И лучше доверить распознавание мошеннических страниц качественным защитным решениям», – поясняет Андрей Костин, ведущий контент-аналитик «Лаборатории Касперского» [9].

Чтобы не стать жертвой, «Лаборатория Касперского» советует соблюдать несколько несложных правил:

- По возможности заведите отдельную банковскую карту для онлайн-покупок и ограничьте хранимую на ней сумму;

- Не открывайте ссылки и вложения из писем неизвестных вам отправителей;

- Проверяйте адреса ссылок в оповещениях от известных вам сервисов и в случае даже малейших подозрений не переходите по предлагаемой ссылке – лучше откройте сайт, самостоятельно набрав его адрес в браузере;

- Не покупайте товары, рекламируемые посредством спама, – никто не сможет дать вам никаких гарантий;

- Используйте защитные решения, которые блокируют все актуальные киберугрозы, в том числе фишинг и спам;

- Постоянно проверяйте свои банковские счета на наличие лишних операций;

- Не используйте один и тот же пароль для разных сервисов;

- Регулярно обновляйте ПО, связанное с безопасностью компьютера.

Также стоит проверить компьютер утилитами Kaspersky AVP Tool или Dr.Web CureIT. Проверить в браузере настройки прокси-сервера, возможно, троянская программа изменила их и компьютер попадает на указанное в поле для прокси адрес, где и выходит сообщение с фишинговой ссылкой.

Шпионское ПО

Более мягкое рекламное и шпионское программное обеспечение просто производит мониторинг и отслеживание посещаемых вами сайтов, для того что бы компании могли определить привычки веб-серфинга пользователей, для облегчения своей маркетинговой политики. Однако, многие шпионские программы выходят за рамки простого отслеживания и фактически контролируют нажатия клавиш, ввод паролей, и другой конфиденциальной информации.

Для удаления такого шпионского и рекламного обеспечения был создан ряд бесплатных и условно-бесплатных программ. Также существует несколько простых шагов, чтобы избежать, обнаружить и удалить такие программы с компьютера.

Метод защиты:

Заходя на сайт, прежде чем нажимать какую-либо кнопку на высветившимся окне – прочитайте, о чем там идет речь. Не рекомендуется, в любом случае, нажимать на это окно.

Защищайте свою систему антивирусными программами. В настоящее время имеется огромный ассортимент антивирусов, поэтому следует выбрать удобный Вам антивирус и использовать его.

Сканируйте время от времени компьютерную систему. Даже с установленным антивирусом, некоторые шпионские программы могут нанести вред компьютеру и данным.

Adware

Такие программы-рекламы встроены в программное обеспечение, распространяющееся бесплатно. Располагается в рабочем интерфейсе.

Метод защиты:

Чтобы удалить такие программы автоматически, можно скачать утилиты, например, AdwCleaner или Dr.Web CureIT! Эти утилиты помогут обнаружить и избавиться от Adware.

Также можно удалить Adware вручную. Для этого нужно:

- Нажать пуск – панель управления – удаление программы.

- Удалите все подозрительные приложения. В первую очередь те, которые явно не устанавливали.

- Далее нужно зайти в редактор реестра (Win+R – команда regedit), найти и удалить ключи с названием подозрительного приложения (правка – найти).

- Следует проверить настройки файла Hosts. Для этого нужно перейти в директорию: диск С – Windows – System32 – drivers – etc. Открыть hosts в блокноте, под строкой «# ::1 localhost» не должно быть каких-либо записей; если таковые имеются, удалите их. Сохраните файл.

Rootkit

Руткиты помогают атакующим действовать на компьютерах незамеченными. Действует на зараженном компьютере скрытно и при этом позволяет удаленно контролировать ПК. Руткит может содержать различные вредоносные инструменты, такие как клавиатурный шпион, вор сохраненных паролей, сканер данных о банковских картах, дистанционно управляемый бот для осуществления DDoS-атак, а также функции для отключения антивирусов. Руткит обычно имеет фунции бэкдора.

Метод защиты:

Существуют утилиты, специально созданные для поиска руткитов разными узкоспециальными методами, а также с помощью сигнатурного и поведенческого анализа. Удаление руткита – многоэтапный процесс, который редко сводится к удалению пары файлов. Для менее сложных и вредоносных руткитов удаление может быть осуществлено с помощью обычной функции лечения в Kaspersky Internet Security.

Для борьбы с руткитами можно воспользоваться утилитой TDSSKiller. Все, что нужно, так это скачать утилиту, запустить её и дождаться окончания сканирования и лечения.

Ransomware

Программы-вымогатели, попав в систему, шифруют файлы пользователя. Все процессы происходят в фоновом режиме. Закончив шифрование, программа выводит на экран сообщение о том, что нужно заплатить немаленькую сумму в биткойнах, чтобы эти файлы вернули. “Вылечить” данные без ключа практически невозможно, новые версии программ-вымогателей используют очень стойкое шифрование. Поэтому легче предотвратить заражение системы, чем бороться с последствиями.

Метод защиты:

- Регулярно делать резервные копии всех важных файлов, например, в облаке.

- Настроить спам-фильтр в почте и никогда не открывать вложения к письмам, отправленные незнакомыми людьми.

- Такую программу могут прислать со взломанного аккаунта друга в социальных сетях, так что лучше воздержаться от открытия вложений.

- Включить функцию “Показывать расширения файлов” в настройках. Так будет легче увидеть подозрительный файл. Так как это программа, то файл будет подозрителен с расширением “exe”,”vbs”,”scr”. Но мошенники могут замаскировать под расширение изображения, поэтому всегда нужно быть внимательным.

- Регулярно ставить обновления для ОС, браузера, антивируса.

- Установить качественный антивирус.

Спуфинг

Спуфинг – прием выдачи себя за другое лицо, чтобы обмануть сеть или конкретного пользователя с целью вызвать доверие в надежность источника информации. Злоумышленники могут попытаться применить технику спуфинга IP и DNS – запросов, чтобы обмануть сеть пользователя и переадресовать его на мошеннические сайты, маскирующиеся под настоящие, в результате чего компьютер будет заражен. Распознать спуфинг можно по почте, которую отправил злоумышленник. В сообщении будет требоваться личная информация. Необходимо запомнить, что ни одна частная или государственная организация не запрашивает персональные данные таким путем. Если сайт или его поведение вызывают малейшее сомнение, стоит сразу отказаться от пользования им, тем более от передачи данных.

Метод защиты:

- Не при каких условиях не сообщать свои персональные данные по электронной почте, даже если репутация отправителя не вызывает сомнения.

- Не отвечать на сообщения, в которых просят прислать свои данные.

- Внимательно проверять адрес отправителя.

- Обращать внимание на странности в поведении или отличия в деталях привычных сайтов.