Содержание

Введение.

1. ОБЗОР ЗАДАЧ И РАБОТ ПО ТЕМЕ ИССЛЕДОВАНИЯ (BACKGROUNDS)

1.1. Вирусы

1.1.1. Макровирусы

1.1.2.Полиморфные вирусы

1.1.3. Программные вирусы

1.1.4. Загрузочные вирусы

1.1.5. Файловые вирусы

1.1.6. Комбинированные вирусы

1.1.7. Стелс вирусы

1.1.8.«Троянские» программы

1.2. Методы распространения вирусов на ПК

1.3.Антивирусные программы

1.3.1. Методы работы антивирусов

1.3.2. Firewall

1.4. Антивирусы для Android

1.4.1. Сравнение имен пакетов

1.4.2. База Данных Пакетов

1.4.3. Доступ к файлам пакетов

1.4.4. Методы Вредоносных Программ Для Android

1.4.5. Вывод Android

2. ПРОЕКТИРОВАНИЕ ИНФОРМАЦИОННЫХ МОДЕЛЕЙ И РАЗРАБОТКА АЛГОРИТМОВ (MODELS AND METHODS)

2.1. Логическое проектирование

2.2. Управление антивирусными продуктами в корпоративной сети

3. ТЕХНОЛОГИЯ ПРОГРАММНОЙ РЕАЛИЗАЦИИ РАЗРАБОТАННЫХ МОДЕЛЕЙ И АЛГОРИТМОВ (RESULTS)

3.1. Классификация антивирусных программ

3.2. Антивирус Касперского

3.3. Trend Micro ServerProtect for Microsoft Windows/Novell NetWare

3.4. Panda Security for File Servers

3.5. ESET NOD32 Smart Security Business Edition

3.6. Программно-аппаратный МЭ

3.7. Выбор программно-аппаратного МЭ

3.7.1. Cisco ASA 5520. 53

3.7.2. D-Link — DFL-2500 [DFL-2500]

3.7.3. D-Link — DFL-260 [DFL-260]

3.7.4. D-Link — DFL-210 [DFL-210]

3.8. РАСЧЁТ ЗАТРАТ НА РАЗРАБОТКУ И ВНЕДРЕНИЕ ИС

3.8.1. Расчет затрат на разработку ИС

3.8.2. Затраты на заработную плату разработчиков

3.8.3. Расчёт затрат на внедрение ИС

3.8.4. Затраты на подготовку персонала

3.8.5. Дополнительные затраты на заработную плату персонала, обслуживающего ИС

3.8.6. Отчисления в Государственные внебюджетные фонды от затрат на заработную плату персонала

3.8.7. Дополнительные затраты на электроэнергию, связанные с выполнением функций ИС

3.8.8. Амортизационные отчисления

3.8.9. Расчет экономии на расходах потребителя

3.9. Расчет экономической эффективности проекта

3.8.10. Финансовый план (расчет эффективности инвестиций в разработку и внедрение системы) расчет ЧДД проекта

4. ИССЛЕДОВАНИЕ ЭФФЕКТИВНОСТИ ПОЛУЧЕННЫХ РЕШЕНИЙ (DISCUSSIONS)

4.1. Влияние антивирусов на загрузку операционной системы

4.2. Скорость работы антивирусных мониторов в реальном времени

4.3. Среднее время открытия файлов и приложений

4.4. Математическое исследование эффективности предложенных решений

ЗАКЛЮЧЕНИЕ (CONCLUSIONS)

СПИСОК ИНФОРМАЦИОННЫХ ИСТОЧНИКОВ (REFERENCES)

Введение

В настоящее время для обработки информации, общения и обмена данными повсеместно используются компьютерные сети. Однако благодаря Интернету и большой пропускной способности систем связи распространение вирусов превращается в сетевые эпидемии. Поэтому остро встает вопрос о защите компьютерных сетей и информации, и в связи с развитием электроники появляются все новые и новые угрозы. По статистическим данным, опубликованным на сайте Лаборатории Касперского, 95 % отечественных организаций как минимум один раз подвергались внешней компьютерной атаке. Россия входит в двадцатку стран, подвергшихся наибольшему риску заражения через Интернет, и занимает одиннадцатое место в мире по уровню зараженности компьютеров. С каждым годом положение в IT-сфере ухудшается: появляется большое количество новых вирусов и, как следствие, растут материальные потери. Важной научной задачей в данной ситуации является построение действенной защиты компьютерной сети.

Целью исследования является – организация и исследование жффективности антивирусной защиты корпоративной компьютерной сети предприятия «Навиком».

Для решения поставленной цели в дипломной работе решаются следующие задачи:

- Обзор и системный анализ задач по теме исследования;

- Анализ предметной области;

- Рассмотрение вопросов безопасности сети;

- Расчет затрат на приобретение программных и аппаратных средств защиты для сети предприятия

- Исследование эффективности предложенных решений методом математического анализа;

Модели, методы и программные средства, применяемые для решения поставленных задач.

В своей работе для решения поставленных задач я проанализировал несколько программных сред и выбрал некоторые из них:

- В качестве основного антивирусного средства по результатам работы я выбрал Nod32 он, оказался одним из лучших антивирусов по результатам анализа;

- Для контроля над входящей и исходящей информацией межсетевой экран D-Link — DFL-2500;

Что дают предложенные решения

- Снижение угрозы вирусной атаки;

- Улучшение контроля над информацией в сети предприятия;

- Повышение защищенности сети;

На защиту выносятся:

- Проект антивирусной зашиты информационной системы Call-центра

- Исследования эффективности предложенных решений

1.ОБЗОР ЗАДАЧ И РАБОТ ПО ТЕМЕ ИССЛЕДОВАНИЯ (BACKGROUNDS)

1.1. Вирусы

Компьютерный вирус — Программное обеспечение способное внедриться в чужую программу лил в системный код со способностью само-клонирования, а также нанесения вреда информации, хранящейся на компьютере и аппаратной его части.

Главной задачей любого вредоносного ПО является нанесения вреда, хищение информации или наблюдение за компьютером. Возможность распространяться не только на локальной машине, но и по сети в том числе по сети компании позволяет нанести максимальный урон как обычному пользователю, так и материальный вред компании.

Классификация вирусов

Вирусные программы классифицируются по следующим признакам:

- Особенности алгоритмов: макровирусы, стелс-вирусы, «Троянские» программы.

- Месту распространения: загрузочные вирусы, файловые вирусы, комбинированные вирусы, сетевые вирусы;

- Степени влияния на компьютер пользователя: неопасные, опасные и очень опасные;

- Методу заражения компьютера: нерезидентные и резидентные;

- Резидентные — Вирусные программы способные прописываться в системную (оперативную) память и оставлять свои копии внутри ее. Они умеют перехватывать некоторые события, такие как обращение к файлу или диску. Главной их особенностью является возможность инфицирования даже, когда программа распространитель вируса не выполняется. От таких вирусов очень трудно избавиться. Удаления всех копий зараженных файлов и программ и перезагрузка системы не дает гарантии полного лечения компьютера.

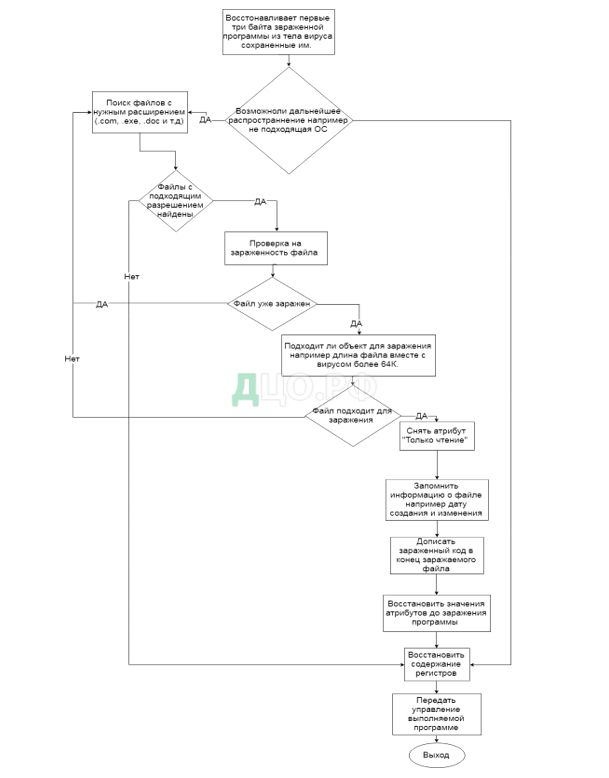

- Нерезидентные — вирусы не способные оставлять свои копии в системной (оперативной) памяти компьютера или использующие данную возможность, но без дальнейшего распространения из нее. Ниже приведен алгоритм работы большинства нерезидентных вирусов.

Здесь описаны наиболее распространенные типы вирусов:

- Макровирусы;

- Полиморфные вирусы;

- Программные вирусы;

- Загрузочные вирусы;

- Файловые вирусы;

- Комбинированные вирусы;

- «Троянские» программы;

- Стелс – вирусы.

1.1.1. Макровирусы

Они поражают прикладные программы пользователя, которые имеют возможность исполнения макрокоманд. К таким программа относятся Microsoft Office, Open Office. Заражение происходит при попытке открыть программу с включенной возможностью выполнения макрокоманд.

1.1.2. Полиморфные вирусы

Эта особая разновидность вирусов, которая модифицирует(шифрует) свой код в зараженных программах. Вирусы этого типа помимо шифровки своего кода, также имеют кож генерации шифровщика и расшифровщика, такое свойство вируса говорит о том, что 2 экземпляра одного и того же вируса могут не совпадать ни в одном бите.

Полиморфный тип вирусов с учетом наличия самомодифицирующегося расшифровщика не позволяет проанализировать его ког с помощью дизассемблирования, даже имея зараженный и оригинальный файл. Код его зашифрован и будет представлять собой бессмысленный набор команд. Расшифровка происходит в процессе выполнения либо сразу весь свой код, либо по мере выполнения и шифровать уже отработавшие участки.

1.1.3. Программные вирусы

Программные вирусы — это программный код, специально внедренный в код других программ. При запуске программы, несущей вирус, происходит запуск имплантированного в нее вирусного кода. Работа этого кода вызывает скрытые от пользователя изменения в файловой системе жестких дисков и/или в содержании других программ. Так, например, вирусный код может воспроизводить себя в теле других программ — этот процесс называется размножением. По прошествии определенного времени, создав достаточное количество копий, программный вирус может перейти к разрушительным действиям — нарушению работы программ и операционной системы, удалению информации, хранящейся на жестком диске. Этот процесс называется вирусной атакой. Самые разрушительные вирусы могут инициировать форматирование жестких дисков. Поскольку форматирование диска — достаточно продолжительный процесс, который не должен пройти незамеченным со стороны пользователя, во многих случаях программные вирусы ограничиваются уничтожением данных только в системных секторах жесткого диска, что эквивалентно потере таблиц файловой структуры. В этом случае данные на жестком диске остаются нетронутыми, но воспользоваться ими без применения специальных средств нельзя, поскольку неизвестно, какие сектора диска каким файлам принадлежит. Теоретически восстановить данные в этом случае можно, но трудоемкость этих работ исключительно высока.

Считается, что никакой вирус не в состоянии вывести из строя аппаратное обеспечение компьютера. Однако бывают случаи, когда аппаратное и программное обеспечение настолько взаимосвязаны, что программные повреждения приходится устранять заменой аппаратных средств. Так, например, в большинстве современных материнских плат базовая система ввода-вывода (BIOS) хранится в перезаписываемых постоянных запоминающих устройствах (так называемая флэш-память). Возможность перезаписи информации в микросхеме флэш-памяти используют некоторые программные вирусы для уничтожения данных BIOS. В этом случае для восстановления работоспособности компьютера требуется либо замена микросхемы, хранящей BIOS, либо ее перепрограммирование на специальных устройствах, называемых программаторами.

Программные вирусы поступают на компьютер при запуске непроверенных программ, полученных на внешнем носителе (гибкий диск, компакт-диск и т. п.) или принятых из Интернета, i Особое внимание следует обратить на слова при запуске. При обычном копировании зараженных файлов заражение компьютера произойти не может. В связи с этим все данные, принятые из Интернета, должны проходить обязательную проверку на безопасность, а если получены незатребованные данные из незнакомого источника, их следует уничтожать, не рассматривая. Обычный прием распространения «троянских» программ — приложение к электронному письму с «рекомендацией» извлечь и запустить якобы полезную программу.

1.1.4. Загрузочные вирусы

Загрузочные вирусы заражают запоминающие устройства (USB-флеш-накопитель или магнитные носители). При попытке загрузки информации с носителя вирус загружается в оперативную память компьютера. После этого они располагаются в загрузочном секторе и компьютер сам становится источником заражения.

1.1.5. Файловые вирусы

При запуске исполняемого файла данный тип вируса получает управление над выполняемой программой и можжет передать управление другому. Заражая исполняемый файл вирус меняет его код, так, что данный тип вирусов легко отследить. Такие вирусы работают следующим образом:

Информация о файлах хранится в каталогах. Каждая запись из каталога включает в себя данные файл например дату и время создания, имя файла, номер первого кластера файла и т.д.. Самой главной для вируса является резервные байты. Они оставлены “про запас” и операционной системой никак не используются. При запуске операционная система считывает первый кластер и так до конца все остальные кластеры. Вирус в свою очередь записывается как кластер в резервные байты как кластер и операционная система сама запускает вирус и передает ему управление.

1.1.6. Комбинированные вирусы

Комбинированные вирусы объединяют в себе возможности файловых и загрузочных вирусов. Они поражают главный загрузочный сектор (MBR) и исполняемые файлы. Главное отрицательное действие таких вирусов это то что они шифруют сектора винчестера при каждом запуске зараженного файла. после шифрования болле половины винчестера вирусы такого типа как правило сообщают об этом пользователю и требуют плаату для разшифровки. Главной проблемой лечения такого вируса в том, что недостаточно удалить вирус из MBR и файлов, надо распознать зашифрованную информацию. Наиболее «смертельное» действие — просто переписать новый здоровый MBR.

1.1.7. Стелс вирусы

Данный тип вирусов имеет свойства, скрывающие наличие вируса на зараженном компьютере. Их практически нельзя обнаружить. Одним из способов является удаление себя из зараженного файла, а затем после его закрытия возращается назад. Самое действенное мероприятием по удалению такого вируса — полное форматирование диска.

1.1.8. «Троянские» программы

«Троянские» программы в отличие от остальных типов вирусов рассмотренных в данной главе то что ее вилияние может и не быть вредоносным. Она в отличии от остальных вирусов запускается самим пользователем, маскируясь под другие программы (не перезаписывая из код а лишь названием, иконкой и расширением). Не зря ее название происходит от знаменитого “Троянского коня”. Далее она уже подгружает другие программы без согласия пользователя.

1.2. Методы распространения вирусов на ПК

Главными путями распространения вирусов является съемные носители или через сеть.

В основном, вирусы маскируются в исполняемой программе. При запуске сначала управление получает зараженный код, исполняет все свои команды а затем передает управление обратно исполняемой команде. Как правило, после выполнения своих команд вирус может заражать и другие файлы.

заражение компьютера вирусными программами в основном происходит следующими способами:

- При открытии программы, которая уже инфицирована;

- При открытии или работе в программе, в которой включена возможность выполнения макрокоманд например Openoffice или Microsoft Office;

- При установке ОС со съемных носителей, которые уже инфицированы вредоносным кодом;

- через электронную почту. При просмотре зараженных вложений (документов или программ);

- Через сеть интернет при открытии или просмотре документов, в которой включена возможность выполнения макрокоманд;

Чаще всего вирусы инфицируются файлы и программы имеющие следующие расширения:

- .doc — Текстовый файлы с разметкой или без (Openoffice, Microsoft Office);

- .exe — исполняемые файлы;

- .bat — файлы использующие команды операционной системы Windows;

- .ppt — Файлы презентаций Microsoft Power Point;

- .dll, .lib, .obj — Библиотеки кода или данных используемые программами;

- .xml, .xls — является языком разметки, который определяет набор правил для кодирования документов в формате, который является удобочитаемым и машиночитаемым;

- .vbs — файлы на языке Microsoft Visual Basic Script, являются

- .sys — файл настроек и системных переменных используется для запуска и установки. В основном используется для драйверов;

- .scr — тип файлов заставки для Windows;

- .dot, .docm — формат шаблонов для текстовых файлов с разметкой или без;

1.3. Антивирусные программы.

Основным способом борьбы с вирусами являются антивирусные программы. Они позволяют обнаруживать и предотвращать заражение вирусами компьютеров пользователей. Для начала хотелось бы дать описание Антивирусной программы.

Антивирус (антивирусная программа) – специализированная программа, созданная для поиска и последующего удаления вредоносного кода (вирусов), зараженных файлов спама (спам-рассылок). С возможностью предотвращения проникновения нежелательного ПО на компьютер, телефон и других электронных устройств, а также лечить зараженные файлы без их удаления.

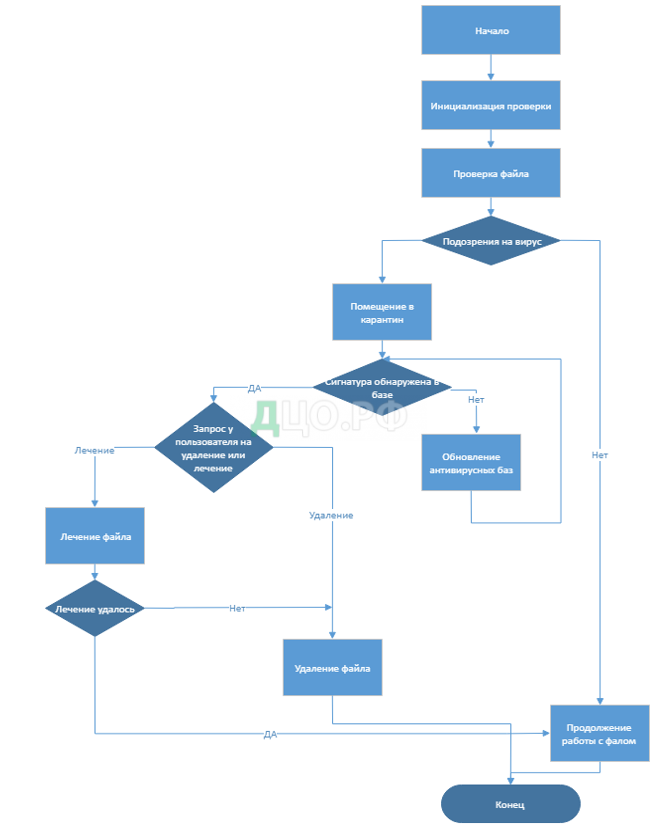

Основным способом выявления вируса Антивирусным ПО является следующий алгоритм.

Проверка компьютера на предмет нахождения в нем сигнатур вирусов. Возможны следующие варианты работы антивируса после проверки

- Файл содержит похожий на вирус код, но он не найден в базе при таком варианте антивирус помещает файл в карантин, не давая ему выполнять процессы и при каждом обновлении базы данных проверяет его, до появлении информации об этой сигнатуре (Эвристический метод описанный далее).

- Проверенный файл содержится в вирусных базах данных, в таком случае антивирус, также помещает его в карантин и предлагает пользователю выбор попытаться его вылечить или же удалить файл.

- И третий вариант, самый благоприятный для пользователя, файл не заражен в таком случае можно спокойно работать с файлом

1.3.1. Методы работы антивирусов.

У защитных программных продуктов в настоящий момент есть несколько способов защиты компьютера.

1.3.1.1. Сканирование (Проверка сигнатур)

Работа антивирусов сильно зависит от их антивирусных баз. В них находится информация о всех известных данному антивирусу вредоносных программах. И при прохождении первого этапа работы описанным в предыдущем разделе он проверяет файлы на предмет совпадения в базе данных. Соответственно компаниям разработчикам антивирусов необходим постоянный мониторинг на наличие новый сигнатур вирусов, для дальнейшего выявления алгоритмов работы вирусов, и последующей разработки метода борьбы с данной вредоносной программой, а также добавления их в антивирусную базу.

Метод поиска вирусов основанный на проверки их сигнатур с базой данных называется сигнатурным методом. Но у некоторых производителей 90 тыс. сигнатур, а у других 120 тыс. значит ли это что у первой компании антивирусное программное обеспечение лучше, чем у второй? А вот и нет! У разных производителей существуют свои алгоритмы сравнения сигнатур и у некоторых компаний одна сигнатура может обозначать целую кучу вирусов.

Однако у этого метода есть большой недостаток – его не динамичность. Разработчика антивирусов необходимо несколько дней для внесения обновлений в базу, а создать новый вирус нужно всего несколько часов.

1.3.1.2. «Эвристический» метод проверки.

Существует еще один метод «Эвристический» он появился дабы устранить недостатки предыдущего из-за его медленного обновления баз и усложнения алгоритмов вирусов. Он представляет собой поиск ошибок в методах обнаружения, возможные варианты будущих алгоритмов поведения вирусов и устанавливая при этом необходимые закономерности проводит обнаружение вредоносного кода. На данный момент — это единственный метод, который помогает защититься от вирусов, не занесенных в базу данных. Он различается на 2 метода.

- статический эвристический метод, пытаются определить, является ли подозрительная программа вредоносной, изучая структуру и содержимое программы в неактивном (статическом) состоянии и пытаясь найти (например) фрагменты кода, которые обычно использовались для вредоносных целей в прошлом. Этот тип техники особенно зависит от наличия подробных знаний не только о содержимом прошлых вредоносных программ, но и особенностях вредоносных программ, чтобы избежать предупреждения о наличии кода, который, хотя и широко используется вредоносными программами, также распространен в законном программном обеспечении одной из сильных сторон статической эвристики является то, что, в отличие от динамической эвристики, она способна исследовать несколько возможных путей выполнения программы из-за того, что она смотрит на все содержимое программы, а не только на код, который будет выполняться во время одного конкретного вызова программы. К сожалению, авторы вредоносных программ разработали ряд методов, чтобы запутать свой код таким образом, чтобы осложнить выполнения эвристического метода.

- Динамический эвристический метод определяет, является ли подозрительная программа вредоносной, запустив программу в моделируемой среде и пытаясь обнаружить активное (динамическое) вредоносное поведение. Есть несколько способов достичь этого, будь то эмуляция программы до тех пор, пока она не покажет ранее известную версию себя, или запуск ее в какой-то песочнице, чтобы каталогизировать более широкий диапазон ее поведения, ища признаки злого умысла. Одна из сильных сторон динамической эвристики заключается в возможности обойти многие из методов запутывания, которые используют авторы вредоносных программ, чтобы блокировать статический эвристический анализ, поскольку выполнение традиционно должно быть отложено во время выполнения для работы вредоносных программ. К сожалению, авторами вредоносных программ были разработан ряд трюков, чтобы попытаться бороться с этими методами, и они, как правило, используют более естественную и общую слабость, включающую в себя тот факт, что для любой нетривиальной программы есть несколько путей, которые выполнение программы может привести, но любой из вызовов программы будет следовать только одним из этих путей. Выполнение программы может принимать различные пути (и, таким образом, показывать различное поведение) в зависимости от любого количества различных условий, присутствующих во время выполнения, поэтому вредоносное поведение динамического эвристического метода может не отображаться (случайно или по проекту) во время анализа.

1.3.1.3. Антивирусные мониторы

При проверки таким методом защиты антивирус постоянно находиться в оперативной памяти компьютера и проверяет все действия файлов. Таким образом он пытается выявить подозрительные действия программ или при открытии файлов.

Проверка осуществляется не только при открытии, но и при загрузке через интернет или копирования файлов с внешних носителей (съемных дисков, usb устройств и т.д.).

1.3.1.4. Отслеживание изменений

Как было сказанно ранее многиу вирусы пытаются препесать код программы, либо заразить другие файлы. Данный метод проверки как раз основывается на этой особенности вирусов. Он пытается обнаружить действия вируса по изменению программы или файла путем запоминания данных а затем периодически проверяет их сравнивая с данными, которые он запомнил до этого. Таким образом он может обнаружить зараженные файлы.

1.3.2. Firewall

Для защиты вашего компьютера важны не только антивирусные программы но также и использование брандмауэра (firewall).

Брандмауэр — это программное обеспечение или микропрограмма, которая применяет набор правил о том, какие пакеты данных будут разрешены для входа или выхода из сети. Межсетевые экраны включены в широкий спектр сетевых устройств для фильтрации трафика и снижения риска того, что вредоносные пакеты, пройдут к вам через публичный интернет, и смогут повлиять на безопасность компьютера или внутренней сети.

1.3.2.1. Типы брандмауэра

Брандмауэры делаться на следующие типы с фильтрацией пакетов, с отслеживанием состояния, прокси-брандмауэры и брандмауэры следующего поколения (NGFWs).

- Брандмауэр фильтрации пакетов проверяет пакеты изолированно и не знает контекста пакета.

- Брандмауэр проверки состояния проверяет сетевой трафик, чтобы определить, связан ли один пакет с другим пакетом.

- Прокси-брандмауэр проверяет пакеты на прикладном уровне эталонной модели Open Systems Interconnection (OSI).

- NGFW использует многоуровневый подход для интеграции возможностей брандмауэра предприятия с системой предотвращения вторжений (IPS) и контроля приложений.

Когда организации начали переходить от мэйнфреймов к клиент-серверной модели, возможность управления доступом к серверу стала приоритетной. До появления первых брандмауэров, основанных на работе, проделанной в конце 1980-х годов, единственной реальная форма сетевой безопасности была применение, через списки управления доступом (ACL), расположенные на маршрутизаторах. Списки ACL указывают, каким адресам протокола Интернета (IP) был предоставлен или запрещен доступ к сети.

Экспоненциальный рост интернета и, как следствие, увеличение подключенных сетей, означало, что фильтрации сетевого трафика только по IP-адресу больше не было достаточно. Статические брандмауэры с фильтрацией пакетов, которые изучают заголовки пакетов и используют правила для принятия решений о том, какой трафик пропускать, возможно, стали самой важной частью каждой сетевой безопасности к концу прошлого века.

1.3.2.2. Как работают брандмауэры фильтрации пакетов

Когда пакет проходит через брандмауэр фильтрации пакетов, проверяется его адрес источника и назначения, протокол и номер порта назначения. Пакет отбрасывается, если он не соответствует набору правил брандмауэра. Например, если межсетевой экран настроен с правилом для блокирования доступа Telnet, то межсетевой экран отбросит пакеты, предназначенные для номера порта 23 протокола управления передачей (TCP), порта, где Приложение сервера Telnet будет прослушивать.

Брандмауэры фильтрации пакетов работают в основном на сетевом уровне модели OSI, хотя транспортный уровень используется для получения номеров портов источника и назначения. Они рассматривают каждый пакет независимо и не знают, является ли какой-либо данный пакет частью существующего трафика. Брандмауэры с фильтрацией пакетов эффективны, но поскольку они обрабатывают каждый пакет изолированно, они могут быть уязвимы перед подделкой IP-адресса и в значительной степени заменены брандмауэрами с проверкой состояния.

1.3.2.3. Как работают брандмауэры с отслеживанием состояния

Брандмауэры с отслеживанием состояния, также известные как брандмауэры с динамической фильтрацией пакетов, поддерживают таблицу, которая отслеживает все открытые соединения. При поступлении новых пакетов брандмауэр сравнивает информацию в заголовке пакета с таблицей состояний и определяет, является ли она частью установленного соединения. Если это часть существующего соединения, то пакет пропускается без дальнейшего анализа. Если пакет не соответствует существующему соединению, он оценивается в соответствии с набором правил для новых соединений.

Брандмауэры с отслеживанием состояния отслеживают пакеты связи в течение определенного периода времени и проверяют входящие и исходящие пакеты. Отслеживаемые исходящие пакеты пропускаются только на запросы для конкретных типов входящих пакетов. Несмотря на то, что брандмауэры проверки состояния достаточно эффективны, они могут быть уязвимы для атак типа DoS.

1.3.2.4. Как работают брандмауэры уровня приложений и прокси-сервера

Поскольку атаки на веб-серверы стали более распространенными, стало очевидно, что существует необходимость в брандмауэрах для защиты сетей от атак на уровне приложений. Брандмауэры фильтрации пакетов и проверки состояния не могут различать допустимые запросы протокола уровня приложения, данные и вредоносный трафик, инкапсулированные в явно допустимый трафик протокола.

Брандмауэры, обеспечивающие фильтрацию на уровне приложений, могут проверять опасные данные пакета и различать допустимые запросы, данные и вредоносный код, замаскированный под обычный запрос или данные. Поскольку этот тип брандмауэра принимает решение на основе содержимого пакета, он предоставляет инженерам безопасности более детальный контроль над сетевым трафиком и устанавливает правила, разрешающие или запрещающие определенные запросы или команды приложений. Например, он может разрешить или запретить определенную входящую команду Telnet от определенного пользователя, тогда как другие брандмауэры могут управлять только общими входящими запросами от определенного хоста.

Установка брандмауэра на прокси-сервер затруднит злоумышленнику доступ к сети сети и создаст еще один уровень безопасности.

При наличии брандмауэра прокси-сервера клиент и сервер вынуждены проводить сеанс через посредника — прокси-сервер, на котором размещен брандмауэр уровня приложений. Теперь каждый раз, когда внешний клиент запрашивает соединение с внутренним сервером (или наоборот), клиент вместо этого открывает соединение с прокси. Если соединение соответствует критериям в базе правил брандмауэра, прокси-сервер откроет соединение с запрашиваемым сервером. Поскольку брандмауэр расположен в середине логического соединения, он может отслеживать трафик на уровне приложений для любых признаков вредоносной активности.

Ключевым преимуществом фильтрации на уровне приложений является возможность блокировать определенный контент, например известные вредоносные программы или определенные веб-сайты, и распознавать случаи неправильного использования определенных приложений и протоколов, таких как протокол передачи гипертекста (HTTP), протокол передачи файлов (FTP) и система доменных имен (DNS). Правила брандмауэра уровня приложений также могут использоваться для управления выполнением файлов или обработкой данных определенных приложений.

1.3.2.5. Будущее брандмауэра

Большая часть трафика в центре обработки данных поступает от клиента к серверу и от сервера к клиенту. Однако за последние несколько лет виртуализация и такие тенденции, как конвергентная инфраструктура, создали больше трафика в центре обработки данных перемещается от сервера к серверу. Чтобы справиться с этим изменением, некоторые корпоративные организации перешли от традиционных трехуровневых архитектур центров обработки данных к различным формам архитектур конечных элементов. Это изменение в архитектуре заставило некоторых экспертов по безопасности предупредить, что, в то время как межсетевые экраны все еще играют важную роль в поддержании безопасности сети, современные примеры сети имеют так много точек входа и различные типы пользователей, что требуется более сильный контроль доступа и безопасность на хосте. Потребность в еще большем многослойном подходе привела к появлению того, что производители называют брандмауэрами следующего поколения.

NGFWs объединяет три ключевые особенности: традиционный функции брандмауэра, распространение использования приложений и IPS. Как и введение проверки состояния брандмауэров первого поколения, NGFWs привносит дополнительный контекст в процесс принятия решений брандмауэром.

NGFWs сочетают возможности традиционных корпоративных брандмауэров , включая преобразование сетевых адресов( NAT), блокировку URL-адресов и виртуальные частные сети (VPN), с функциональностью и функциями качества обслуживания (QoS), которые традиционно не используются в продуктах брандмауэра. Эти продукты поддерживают сеть на основе трех базовых принцепов, включая проверку Secure Sockets Layer (SSL) и Secure Shell (SSH), глубокую проверку пакетов (DPI) и обнаружение вредоносных программ на основе репутации, а также использование приложений.