1.4. Антивирусы для Android

В связи с ростом количества мобильных телефонов остро встает вопрос и о защите данных хранящихся на этих устройствах от вирусов. Поэтому я решил рассмотреть проблемы связанный с антивирусным программным обеспечением на базе Android.

На платформе Android антивирусное программное обеспечение имеет ряд недостатков. Из-за ограничений платформы, оно не может получить полный доступ или отслеживать всю файловую систему, а только некоторые ее части. Современное антивирусное программное обеспечение полагается в основном та проверку имен файлов. Нельзя отследить поведение программы соответственно и вируса при выполнении приложения.

Существуют только 2 метода обнаружения вируса в Android системе. Сравнение имен пакетов, т. е. антивирусное программное обеспечение сканирует устройства Android и ищет соответствие с известными ему вирусами в своей базе данных.

При таком подходе, часто бывает достаточно изменить имя пакета вредоносных программ для обхода антивирусного ПО. Если вредоносные программа не распространена широко, то производители антивирусных программ вероятно, не скоро добавят его в свою базу данных, что оставит ваш телефон или планшет уязвимы на длительный срок.

Второй подход это проверка файлов пакета. Однако, как было сказано ранее, большинство частей файловой системы Android, включая рабочие каталоги приложения, не доступны с помощью антивирусного программного обеспечения.

Второй подход можно легко обойти, не включая какие-либо вредоносные действия, при первоначальной установке файла приложения, а только в компоненты, которые загружаются и выполняются во время выполнения. Использование этих двух подходов, в тестах антивирусного программного обеспечения, может сообщать о высокой скорости обнаружения для большинства продуктов в теории, но на практике они не обеспечивают высокий уровень защиты.

Недостатки антивирусных решений на андроиде и отсутствие каких-либо эффективных методов обнаружения для динамического поведения, таких как. эвристический или отслеживание изменений в приложениях на произвольные объекты файловой системы, в результате ограничивают возможности платформы.

Как и любые другие приложения установленные на базе Android антивирусное программное обеспечение устанавливается в песочницу (sandbox). Из-за этого оно не может получить доступ к каталогам любого другого приложения, и, таким образом, сканировать другие приложения файлы для выявления вредоносных шаблонов или поведения. Любое приложение, которое не входит в базы данных антивирусных программ не будет обнаружено при загрузке вредоносных файлов.

1.4.1. Сравнение имен пакетов.

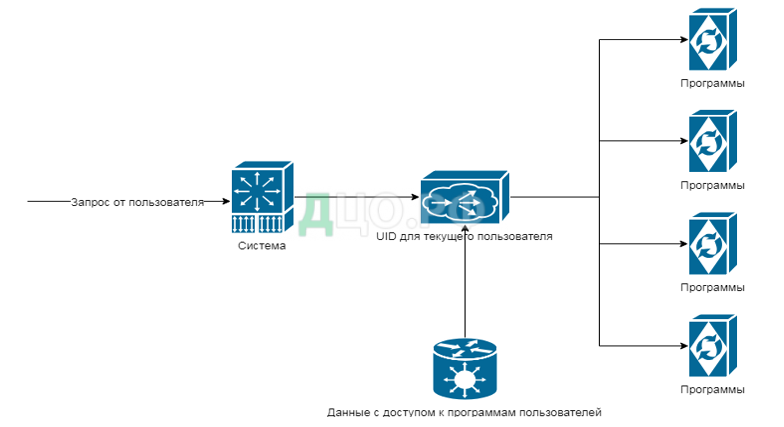

В компьютерных операционных системах процессы запущенные одним пользователем наследуют его единственный идентификатор пользователя (UID — user Id). Таким образом основой управления доступом в компьютерных операционных системах основано на том что процесс может получить доступ ко всем файлам другого процесса.

Чтобы ввести дополнительную конфиденциальность данных, а также запретить доступ к объектам файловой системы другими приложениями. Операционная система Android меняет традиционные методы работы системы, вместо назначения одного UID для каждого процесса, каждому приложению присваивается свой уникальный UID во время установки по умолчанию. Владение рабочим каталогом, каждого приложения ( где находятся данные включая имя пакета) и всеми файлами, содержащимися в этом рабочем каталоге, устанавливается на UID соответствующего приложения.

Большинство файлов, системные объекты вне рабочих каталогов приложений и имеют выданные системной UID и, таким образом, не могут быть доступны. В конечном счете, эта схема назначения UID и разрешения доступа к подключенной файловой системе устанавливают безопасную среду файловой системы для приложений. Они ограничены в своем собственном каталоге, отделяя каждое приложение от всех остальных, и от файлов и папок операционной системы.

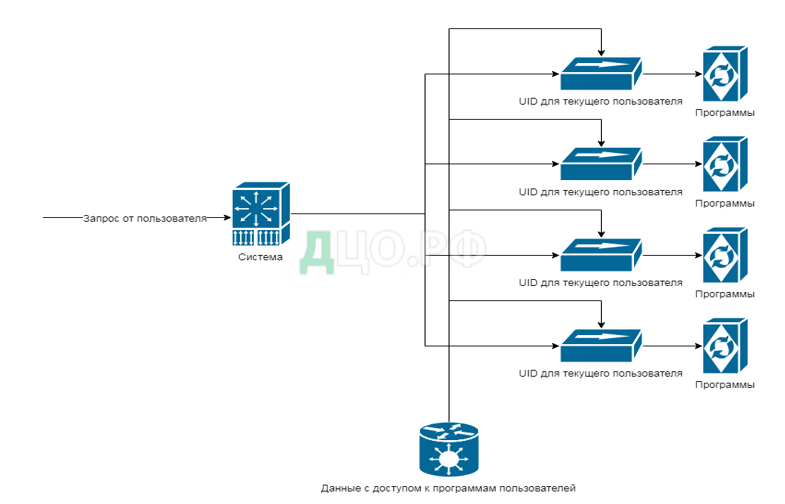

Антивирусное программное обеспечение Android, которое также является обычным приложением, резко ограничено из-за такой схемы работы файловой системы на основе песочницы. Как следствие, антивирусные приложения не могут нормально сканировать файловые системы по требованию или отслеживать изменения файловой системы. Самое главное при этом антивирус не может просканировать рабочей директории других приложений и не проверяет любые файлы, которые другие приложения могут загрузить во время выполнения. Приложения могут сделать это добавив функционал после установки в виде нативного кода, который не показывается в установочных файлах пакета.

Вышесказанное не относится к внешним устройствам хранения данных, таких как карты памяти. Такая память обычно имеет архитектуру файловой системой, которая не поддерживает производные механизмы ядра Linux, такие как контроль доступа, и читается любым приложением. Однако, методы опознавания ограничиваемые применением к внешней памяти мало эффективны и полезны,так как вредоносный код обычно заражает системную память, ведь именно там расположены основные каталоги, а не на внешней памяти.

1.4.2. База Данных Пакетов

Операционная система Android отслеживает установленные приложения в базе данных пакетов (находится в каталоге / data/system / packages.xml). В этом файле хранится набор данных для каждого приложения. Он включает в себя путь к директории приложения, где хранится исполняемый файл приложения, имя пакета приложения, его UID и другие записи. В отличие от многих других ресурсов операционной системы Android, база данных пакетов является общедоступной.Так как антивирусные программы не могут сканировать файловую систему для выявления вредоносных файлов они прибегают к сравнению имен пакетов всех перечисленных приложений в базе данных пакетов с антивирусной базой известных вредоносных программ.

1.4.3. Доступ к файлам пакетов

В то время как каталог файла пакета (/data / app) не доступен для любых приложений, и таким образом просмотр файлов приложения в нем запрещен, база данных пакета доступна для всех. Кроме того, файлы пакета в то время как они не могут быть доступны через доступ к файловой системе,они доступны для чтения любыми приложениями. Это в комбинации дает чтение файлов пакетов: антивирусному программному обеспечению возможность извлечь пути к пакету файла из базы данных пакетов, а затем открытию файлов пакетов напрямую, а не через операционную систему. Таким образом, антивирусные методы обнаружения можно по крайней мере применить к статическому файлу пакета приложения.

1.4.4. Методы Вредоносных Программ Для Android

Методы распространения вирусов в ОС Android посравнению с компьютерными операционными системами различается.

Следует отдельно рассмотреть способы распространения вирусов в телефонах для лучшего понимания их работы и как следствие выявления методов борьбы с ними:

- Код вредоносной программы может включать в себя метод для расширения прав доступа — root. Фактически это учетная запись администратора (суперюзера) которая предоставляет полный доступ к файлам системы, возможность запускать исполняемые программы (без ведома пользователя), менять и удалять системные файлы, изменять настройки системы и некоторые другие возможности.

- Загружать вредоносный код во время установки файла. Такие методы распространения в большинстве случаев останавливает антивирусная защита в Android Market (”Google Play»). Однако, если пользователь скачал .apk файл из интернета то вирус может обнаружить только антивирус установленный на телефоне или планшете, но у большинства пользователей нет антивирусной защиты на Android устройстве.

- Самым эффективным способом распространения — не выполнять не проявлять себя как вредоносная программа до установки на телефон, а после установки подгрузить дополнительные файлы которые уже несут в себе вирусы. Код во время установки приложения выглядит абсолютно нормальным, не содержащим вируса. Поэтому не удается определить что программа заражена. Такой способ заражения имеют RootSmart / BSmart. Также, этот метод демонстрирует недостатки антивирусного программного обеспечения для Android.

Если происходит получение вредоносного кода из интернета. Такой недавно добавленный код не может быть замечен антивирусным программным обеспечением. Особенно, когда вредоносная программа не очень широко распространена, маловероятно, что базы антивирусов будет быстро обновлена. В худшем случае будет атака, останется незамеченной на очень долгое время. Кроме того, когда корень эксплойты используются вредоносными программами, обнаружение с задержкой в несколько дней.

1.4.5. Вывод Android

Основной причиной неэффективности антивирусного программного обеспечения Android является невозможность получить прямой доступ к файловой системе и ее содержанию. Это большое преимущество для всех других случаев, так как это обеспечивает безопасность данных и конфиденциальность установленных приложений, особенно против доступа другими приложениями. Однако это является основным препятствием для антивирусного программного обеспечения.

Антивирусы на Android не могут развертывать методы распознавания на основе эвристики (эвристический) или проверку подписи к произвольным объектам файловой системы. Таким образом, динамически скачиваемый код найден не будет. Этот динамически загружаемый код также может быть единственным компонентом, который демонстрирует вредоносное поведение, сохраняя приложение, которое скачало вредоносный код после установки не вызовет, каких-либо подозрений. Кроме того, приложения, которые не демонстрировать вирусного поведения, с большим количеством пользователей, или даже хуже, только с некоторыми потребители или одним потребителем в случае точечных нападений, никогда или только когда будет поздно могут быть включены в антивирусные базы андроид.При запоздалом распознавании вируса, даже после удаления вредоносной программы может не помочь. Потому что вредоносные программы могли взять на себя полный контроль над устройством с помощью эксплойтов повышения привилегий (root- прав). Подобные вредоносные программы должны быть обнаружены до, во время, или вскоре после установки.

Типичные тесты антивирусных продуктов исключительно на основе скорости обнаружения, такие как обычно проводятся с настольными антивирусными продуктами не показывают картину целиком для антивирусов на Android. Из-за природы этих тестов, в которых взятый набор вирусы и затем используемый в качестве тестового сценария, известен поставщику антивирусов. Для многих образцов вирусов эти тесты действительны только несколько недель или месяцев после их первоначального обнаружения. Я не считаю такие тесты как действительные показатели реального уровня защиты, предлагаемые в реальном времени, при появлении новых угроз. На самом деле, большое значение имеет как быстро были обновлены базы данных,это определяет, как долго у пользователей могут быть установлены вредоносные программы без предупреждения пользователей антивирусным приложением. Тесты не берут в расчет, что ни одно антивирусное приложение не будет способно обнаруживать вредоносную активность внутри рабочего каталога неизвестных вирусов, независимо от того, насколько высока теоретическая скорость обнаружения. Также игнорируется изменение имен пакетов, которое приведет к вредоносным программам идентичным обычным, за исключением измененного имени пакета. Они обнаруживаться, только если применяется сравнение имен пакетов.

2. ПРОЕКТИРОВАНИЕ ИНФОРМАЦИОННЫХ МОДЕЛЕЙ И РАЗРАБОТКА АЛГОРИТМОВ (MODELS AND METHODS)

2.1. Логическое проектирование

В моей бакалаврской работе я создал информационную систему Call центра для Ip телефонии. В текущей работе мне бы хотелось рассмотреть создание антивирусной защиты для этого предприятия.

«Навиком» — Российская компания занимается продажей видеорегистраторов и их комплектующих.

Компания была основана в марте 2015 года, тогда же был открыт и первый магазин «Навиком» в Москве. Магазин расположен в пятиминутной шаговой доступности от метро. Площадь магазина составляет 450 кв.м., из них 150 занимают склады 300 отводиться под площадь самого магазина.

За год доход компании составил 2 млн 300 т рублей. По расчетным темпам развития, которые позволит увеличить моя информационная система и

Call-Центр доход «Навиком» составит около 3,5 млн. рублей в год.

В перспективе компания собирается открыть еще один офис на севере Москвы.

Главным приоритетом компании остается покупатель, поэтому ее политика основана на сохранении ее постоянных клиентов и привлечении новых.

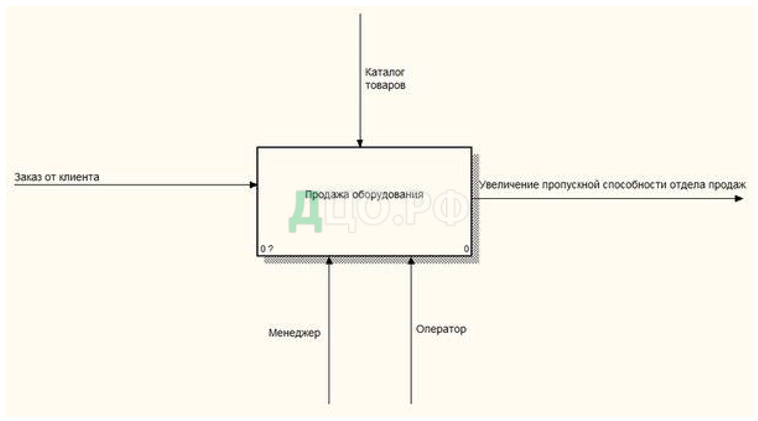

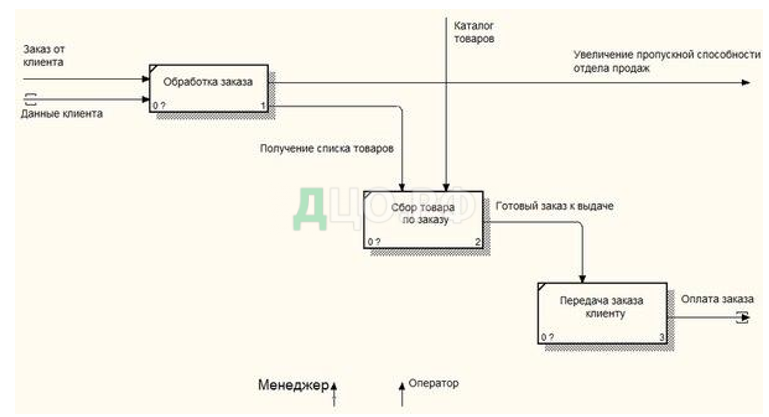

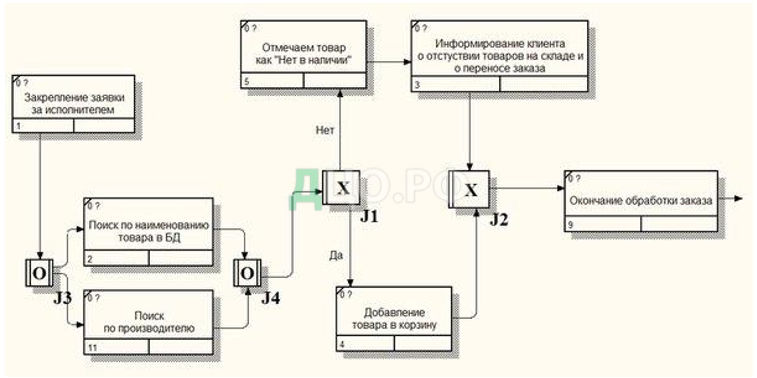

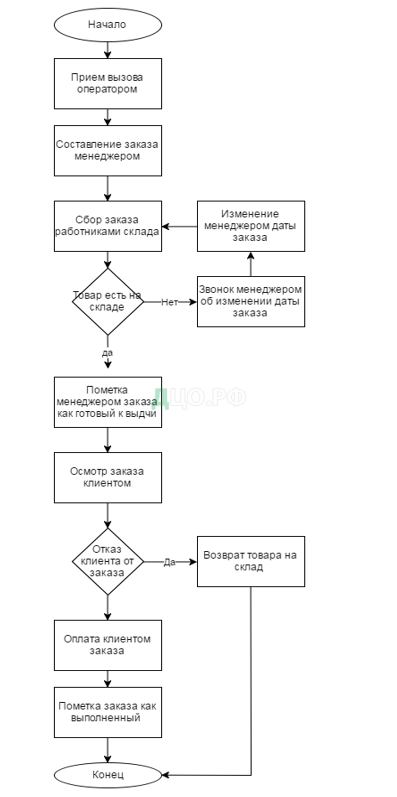

Основной бизнес процесс компании строиться на продаже оборудования клиентом его схема представлена ниже:

Для хорошей защиты сети компании и данных компании необходимо использовать не только стандартные системы антивирусной защиты на рабочих станциях, но также и специально сетевое антивирусное программное обеспечение.

Антивирусное программное обеспечение должно соответствовать сертификации средств защиты информации ФСТЭК. Это позволит обеспечить надежную защиту для корпоративной сети. В настоящий момент большинство компьютеров пользователей используют систему Windows 7 и Windows 10. На стороне серверной части находиться Windows Server 2008. Антивирус должен обеспечивать антивирусную защиту при работе в локальной сети и в Интернет с Web-страницами, электронной почтой, локальными жесткими дисками и съемными носителями, а также с сетевыми ресурсами. Должна обеспечиваться защита входящей и исходящей электронной корреспонденции, от вредоносных программ. Должно обеспечиваться обнаружение и удаление вирусов всех типов, как из тела сообщения, так и, если это возможно, из вложенных файлов. Для компании важно чтобы использовался одно антивирусное программное обеспечение. Это позволит управлять всеми установленными антивирусам с одного рабочего компьютера.

Должно регулярно производиться обновление сигнатур баз данных всевозможных вредоносных программ для надежной работы системы

В Системе должна быть реализована возможность выбора приоритета сканирования, а также приостановки выполняющихся заданий (в том числе антивирусного сканирования) в целях высвобождения системных ресурсов. Компоненты Системы должны устойчиво функционировать на серверах и компьютерах пользователей в условиях их минимальной и максимальной загрузки без существенного снижения производительности. Web-сайт производителя Системы должен быть на русском языке, иметь специальный раздел, посвящённый технической поддержке, пополняемую базу знаний, а также форум пользователей программных продуктов производителя для возможности.

2.2. Управление антивирусными продуктами в корпоративной сети

Управление антивирусными продуктами в сети предприятия довольно сложная вещь при “ручном” режиме работы. Сеть предприятия может состоять из нескольких сотен компьютеров или рабочие станции территориально могу располагать на большом расстоянии. Поэтому обновление загрузочных баз, выполнение проверки антивирусов, контроль выполнения проверки компьютеров пользователей и т.д. сильно осложняется.

Эффективность работы антивирусов может быть нарушена, если выполнять все работы, описанные ранее не вовремя. Безопасность компьютера может быть нарушена, например, вовремя необходимое при обновлении антивирусных баз или автоматической проверки, компьютер был выключен.

Для того чтобы не допускать таких случаев я предлагаю использовать функции контроля и управления, которые позволяют:

- Обновлять антивирусные базы, для немедленного или отложенного выполнения;

- Настраивать и устанавливать антивирусы централизованно;

- Автоматическая установка антивирусных программ на новые рабочие станции в сети компании;

- Сбор статистики о результатах проверки, количестве заблокированных файлах, потенциально опасных и т.д.

- В реальном времени отображения процесса работы на рабочих станциях и на серверах.

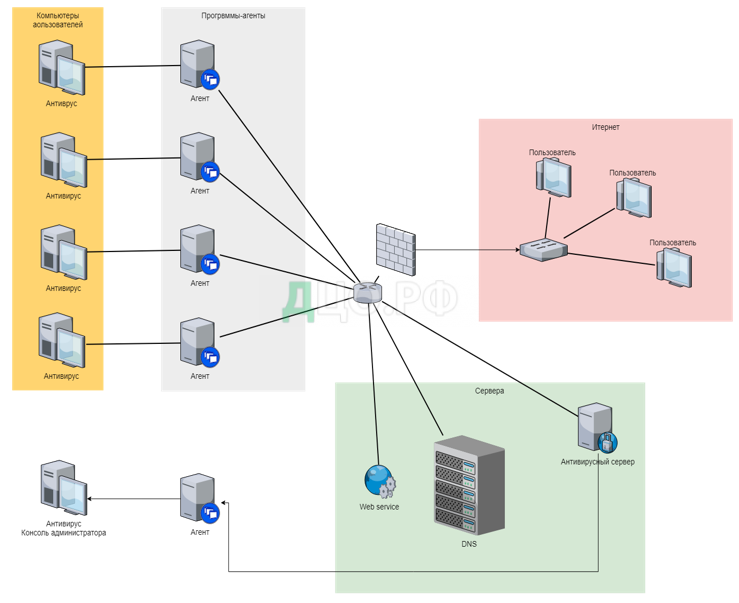

Эти функции реализовывают центры управления, который будет находится на машине у администратора и позволяет управлять все защитой сети. Если компьютер подключен к сети предприятия через медленную сеть, то для него создается локальный дистрибутивный каталог для ускорения процесса установки и обновления. Антивирусный сервер, который устанавливается на один из серверов сети компании является основой сетевого центра управления.

В клиент-серверной архитектуре устройства антивирусной системе защиты сети компании участвуют: Программы-агенты, установленные на компьютерах пользователей вместе с антивирусным программным обеспечение. Через антивирусный сервер они соединяются с управляющей консолью (интерфейсом) администратора схема приведена на рис. 3.5

Антивирусный сервер выполняет управляющие и координирующие действия. Он хранит общий журнал событий, имеющих отношение к антивирусной защите и возникающих на всех компьютерах сети, список и расписание выполнения заданий. Антивирусный сервер отвечает за прием от агентов и передачу администратору антивирусной защиты сообщений о возникновении тех или иных событий в сети, выполняет периодическую проверку конфигурации сети с целью обнаружения новых рабочих станций или рабочих станций с изменившейся конфигурацией антивирусных средств и т.д.

Помимо агентов, на каждой рабочей станции и сервере корпоративной сети устанавливается антивирус, выполняющий сканирование файлов и проверку файлов при их открытии (функции сканера и антивирусного монитора). Результаты работы антивируса передаются через агентов антивирусному серверу, которых их анализирует и протоколирует в журнале событий.

Пользовательский интерфейс управляющей консоли позволяет просматривать древовидную структуру корпоративной сети, получая при необходимости доступ к отдельным компьютерам тех или иных групп пользователей или доменов.